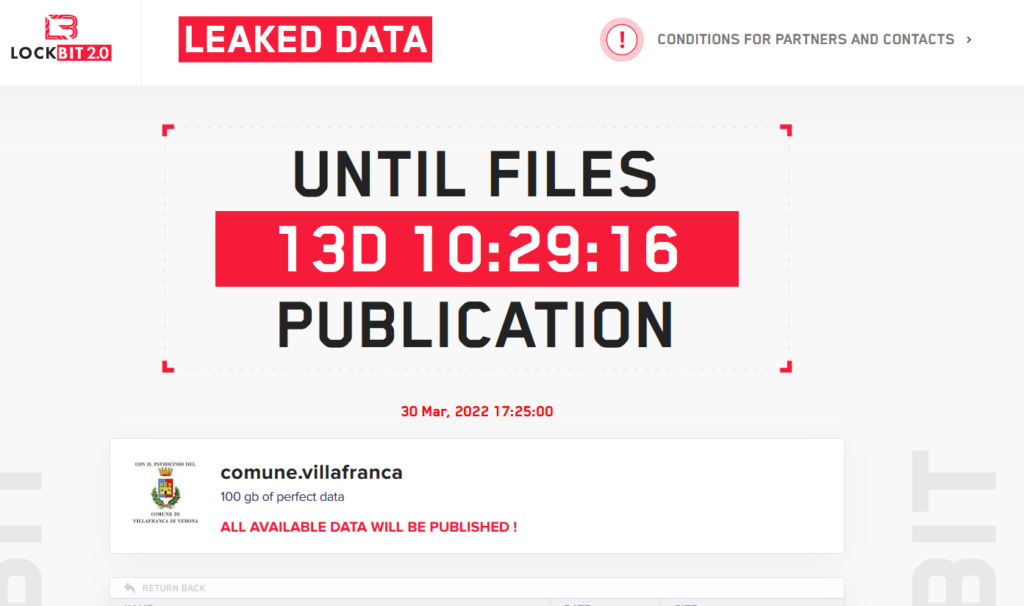

Avevamo ricevuto una mail nella giornata di ieri su questo presunto hack al comune di Villafranca, confermato questa mattina dalla pubblicazione sul sito di LockBit del “countdown”.

Si tratta di 100GB che saranno pubblicati tra 13 giorni, precisamente in data 30 marzo 2022 alle 17:25 UTC. Il bottino sembra ingente esfiltrato dalle infrastrutture IT del comune dal gruppo criminale.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Infatti, si parla di ben 83,094 file.

Dalla mail arrivata alla redazione, ma ancora non confermata, sembrerebbe che i criminali informatici siano entrati all’interno del sistema sfruttando una VPN utilizzata in un computer di un dipendente dell’organizzazione.

“Abbiamo subito un attacco criptolocker sulla rete del comune. Abbiamo attivato da lunedì tutte le procedure per il ripristino dei dati e abbiamo segnalato al garante”.

Riporta il sindaco di Villafranca di Verona, Roberto Dall’Oca.

“Già oggi sono iniziate le procedure di riattivazione dei servizi essenziali e nel più breve tempo possibile riattiveremo tutto. Non abbiamo verificato particolari flussi di fuoriuscita dei dati ma le certezze si avranno solo con il tempo. Tutti i dati erano stati salvati su backup fatto precedentemente. Purtroppo un fenomeno sempre più frequente che colpisce imprese e anche enti spesso chiedendo riscatti per i dati sottratti”

Il sindaco inoltre riporta che non verrà pagata alcuna forma di riscatto:

“Nel caso di pubblica amministrazione non ci sarebbe mai la possibilità di sottostare a questo. Ringrazio tutti i dirigenti, i responsabili e gli operatori del nostro Centro elaborazione dati per il lavoro fatto in questa emergenza”

Normalmente, quando viene pubblicato il “countdown” sul data leak site (DLS) della cybergang Lockbit, vuol dire che non si è trovato un accordo relativamente al pagamento del riscatto tra l’organizzazione colpita a gli affiliati della cyber gang.

Naturalmente il comune di Villafranca ha notificato quanto accaduto al Garante della privacy, a cui seguirà una denuncia alla Polizia Postale.

Villafranca di Verona (Vilafrànca in veneto; talvolta indicata come Villafranca Veronese) è un comune italiano di 33 391 abitanti della provincia di Verona. È attualmente il secondo per numero di abitanti della provincia.

RHC monitorerà la questione in modo da aggiornare il seguente articolo, qualora ci siano novità sostanziali. Nel caso ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda, oppure la stessa azienda voglia fare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

LockBit ransomware è un malware progettato per bloccare l’accesso degli utenti ai sistemi informatici in cambio di un pagamento di riscatto. Questo ransomware viene utilizzato per attacchi altamente mirati contro aziende e altre organizzazioni e gli “affiliati” di LockBit, hanno lasciato il segno minacciando le organizzazioni di tutto il mondo di ogni ordine e grado.

Si tratta del modello ransomware-as-a-service (RaaS) dove gli affiliati depositano del denaro per l’uso di attacchi personalizzati su commissione e traggono profitto da un quadro di affiliazione. I pagamenti del riscatto sono divisi tra il team di sviluppatori LockBit e gli affiliati attaccanti, che ricevono fino a ¾ dei fondi del riscatto.

E’ considerato da molte autorità parte della famiglia di malware “LockerGoga & MegaCortex”. Ciò significa semplicemente che condivide i comportamenti con queste forme consolidate di ransomware mirato ed ha il potere di auto-propagarsi una volta eseguito all’interno di una rete informatica.

RHC monitorerà la questione in modo da aggiornare il seguente articolo, qualora ci siano novità sostanziali. Nel caso ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, anche se in assenza di un backup dei dati, sono molte le volte che il ripristino è stato impossibile.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda. Oggi occorre cambiare mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.