Autore: Il Radar Geopolitico di RHC

Sale la tensione nel conflitto tra Russia ed Ucraina, e non sarebbe una novità come sempre avviene nelle guerre, ma insieme alla tensione aumentano gli attori protagonisti di questo conflitto alle porte d’Europa.

Dopo il sabotaggio del gasdotto Nord Stream (in realtà l’unico tubo operativo non è stato sabotato, come vi avevamo accennato) ecco che le armi cyber vengono puntate su Israele.

Secondo la tesi del Cremlino, le informazioni importanti riguardo i droni made in Iran, utilizzati recentemente in massicci attacchi sulle città Ucraine, sono state fornite a Kiev dall’intelligence di Tel Aviv.

Noi crediamo di sì, perché se pur molti soldati, mercenari, scappati di casa, anche dal nostro bel paese si presentano nelle rispettive linee di combattimento che Ucraina e Russia oppongono – ultima notizia apparsa su warzone, riporta che molti soldati dei commandos afghani, formati dalle forze speciali USA, e rimasti “orfani” della presenza USA in Afghanistan, si sono recati a sostegno di Mosca nell’area bellica – le azioni di cyberwar sono sempre più in aumento. La cyberwar non vede nessuno escluso, ma coinvolge tutti e soprattutto quei paesi ad alto tasso tecnologico, come per esempio Israele ed Iran.

Da sempre i due paesi in Medio Oriente sfruttando alleanze, intrighi internazionali, commerci e cyber tecnologie si affrontano, e guarda caso sono presenti anche in quei conflitti geograficamente lontani da loro, ma che per ovvie ragioni li coinvolgono.

Come vi abbiamo sempre detto su queste pagine, la guerra è una vera manna per chi produce, vende e commercia in armi. E come nel film dell’Albertone nazionale, “finché c’e guerra c’e speranza” questa speranza non deve smettere perché siamo nell’era cyber, anzi deve continuare, altrimenti chi produce software, hardware e cyber diavolerie, cosa vende? Ed allora eccovi qui una rassegna dei migliori articoli al mondo riguardo la cyberwar, per il nostro Radar geopolitico.

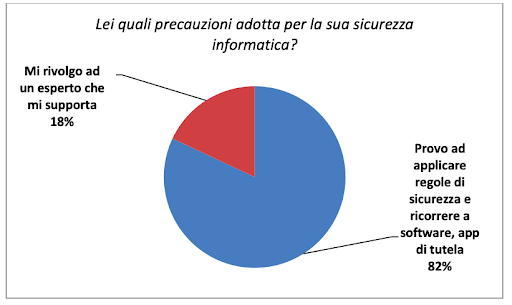

Mentre il rapporto 1° Rapporto Censis-DeepCyber rileva che il 28,1% degli italiani non fa nulla per difendersi online e dai cyber attacchi e il 34,1% non è interessato a ricevere una formazione specifica in cyber security, emergono nuove sfide per la sicurezza collettiva a causa di un forte aggravamento della situazione geopolitica globale.

L’importanza della zero-trust negli ambienti industriali è ormai un must. Se il ransomware rappresenta la prima minaccia seguono da vicino attacchi a stati nazionali, criminalità informatica non ransomware e minacce alle supply chain.

Divisione, disgregazione, destabilizzazione sono i frutti della guerra ibrida attuale e in questo caso la cooperazione internazionale diventa determinante.

Un esempio è quello del marzo del 2022 quando la polizia federale americana (FBI) e partner italiani e olandesi hanno smantellato la struttura dietro “Raccoon Infostealer”: il sospetto hacker ucraino accusato di aver infettato milioni di computer negli Stati Uniti con il malware è attualmente detenuto nei Paesi Bassi. Gli Stati Uniti ora vogliono che il sospetto, 26 anni, venga estradato nel loro territorio.

Mentre l’FBI mette in allerta da probabili attacchi iraniani da parte del gruppo hacker Emennet Pasargad – che ha tentato di influenzare le elezioni presidenziali statunitensi del 2020 – i governi NATO sono stati oggetto di attacchi DDoS. In particolare In Slovacchia e Polonia, gli attacchi sono stati perpetrati anche verso le reti che supportano sia il voto che le telecomunicazioni. Fonti polacche hanno affermato che parte degli attacchi proveniva dalla Russia e si ipotizza ciò riguardo al loro sostegno nei confronti dell’Ucraina.

Un classico riguardo le elezioni americane è il potenziale tentativo da parte cinese di influenzare le elezioni midterm dell’8 Novembre. La campagna di influenza però, che Madiant chiama “DRAGONBRIDGE”, si baserebbe su una propaganda poco convincente tra le accuse secondo le quali gli Stati Uniti sarebbero i responsabili delle esplosioni del gasdotto Nord Stream,i tentativi di discreditare il processo democratico USA, scoraggiando i suoi cittadini ad andare a votare, e facendo passare il gruppo di minacce China-nexus APT41 ad un attore sostenuto dal governo americano.

Le notizie secondo cui l’Iran avrebbe varcato la soglia nucleare stanno proliferando, anche se Teheran sostiene di non avere alcuna intenzione di farlo.

ArabNews intanto ha riferito la violazione del gruppo informatico “iraniano” Black Reward al sistema di posta elettronica interno della società iraniana per la produzione e lo sviluppo di energia nucleare, chiedendo il rilascio degli attivisti detenuti e sottolineando come nel programma nucleare siano presenti scienziati russi. L’hack arriva dopo le accuse all’Iran di aver inviato alla Russia droni da utilizzare nel conflitto.

Per quanto riguarda il programma nucleare iraniano mentre i colloqui JPOA sembravano andare per il meglio, ora gli USA dichiarano che l’accordo sul nucleare non sia in cima alle loro priorità.

Israele afferma che Teheran per più di tre decenni stia lavorando ad un programma nucleare a tutti gli effetti. I leader iraniani negano tali affermazioni, tra le quali un’esfiltrazione del 2018 da parte del Mossad di un archivio nucleare segreto, che secondo Israele documentava gli sforzi del regime per sviluppare un’arma nucleare.

Tuttavia la guerra informatica in corso tra Israele ed Iran sta diventando sempre più di pubblico dominio e si sta intensificando.

Mentre Aljazeera riporta che il presidente Volodymyr Zelenskyy ha criticato la neutralità di Israele nella guerra in Ucraina, affermando che la decisione dei suoi leader di non sostenere Kiev con le armi ha incoraggiato la partnership militare della Russia con l’Iran, i droni iraniani sono diventati un boomerang per Israele, dove la tecnologia è stata messa a punto e che l’Iran sembra sia stato in grado di perfezionare. La domanda che si pone Yedioth Ahronoth è: “Quanto è significativa la capacità che gli iraniani hanno ora venduto ai russi, e quale sarà il principale profitto?”

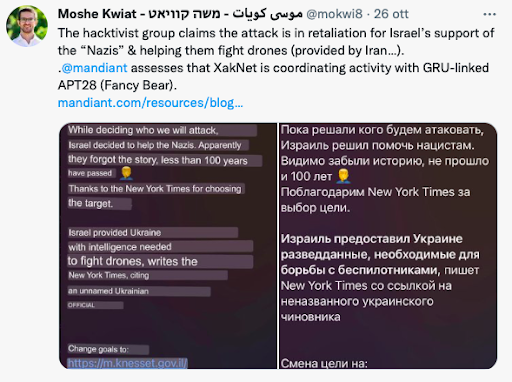

Intanto, il gruppo di hacker russo legato al Cremlino XakNet attacca il sito web del parlamento israeliano e l’’Iran impone sanzioni in risposta al “sostegno dell’Unione europea (Ue) ai gruppi terroristi anti iraniani”, accusandola anche di provocazioni che hanno portato alle rivolte in Iran. L’Europa rigetta tali sanzioni, che vanno a colpire 12 persone e altre sue 8 entità, ma Teheran prosegue e venerdì 28 ottobre i voli Austrian Airlines e Lufthansa da/per Teheran sono stati cancellati.

Mentre nella giornata di martedì in Sudan è stato chiuso la maggior parte dell’accesso a Internet a causa di disordini civili con migliaia di manifestanti, Mandiant sta monitorando diversi gruppi di hacktivisti – tra cui “XakNet Team”, “Infoccentr” e “CyberArmyofRussia_Reborn” – che, utilizzando attacchi DDoS e trapelando dati rubati, sembra sostengano gli interessi russi coordinando le loro operazioni con il gruppo APT28 sponsorizzato dal GRU. Viene rilevata anche la probabilità che questi gruppi abbiano legami con il gruppo KillNet.

Il gruppo di hacktivisti XakNet, ha preso di mira il sito web della Knesset con un attacco DDoS domenica scorsa, causando un crash. L’attacco è stato rapidamente mitigato. Intanto le proteste anti-governative in Iran proseguono dal 16 settembre in seguito alla morte di Mahsa Amini.

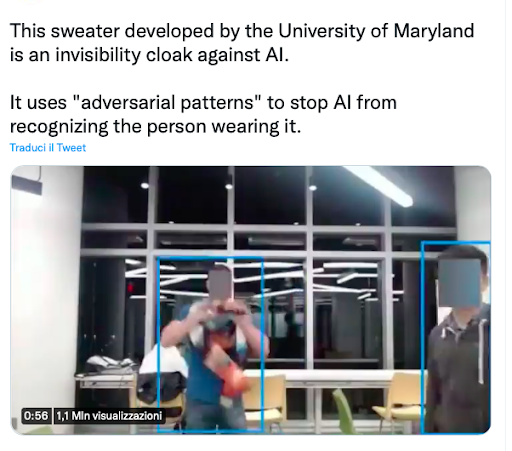

Mentre i ricercatori dell’Università del Maryland hanno sviluppato un “mantello dell’invisibilità” che impedisce ai modelli di apprendimento automatico di rilevare e riconoscere le persone, sembra che nei piani di TikTok ci sia anche quello di monitorare specifici cittadini. E’ quello che racconta Forbes: secondo dei documenti ottenuti da fonte che rimane segreta e protetta, il team cinese della società madre di TikTok, ByteDance, avrebbe pianificato la raccolta di dati e posizioni di specifici dai dispositivi degli utenti americani.

TikTok raccoglie informazioni sulla posizione approssimativa in base agli indirizzi IP, ma “ha recentemente dichiarato ai legislatori che l’accesso a determinati dati degli utenti statunitensi, probabilmente inclusa la posizione, sarà “limitato solo al personale autorizzato, in base ai protocolli sviluppati con gli Stati Uniti Governo”.

Sempre in materia di cyber spionaggio, secondo il quotidiano israeliano Yedioth Ahronoth sembra che Israele abbia utilizzato lo spyware Pegasus per rintracciare e uccidere i leader della fazione di resistenza Lion’s Den, gruppo armato palestinese che opera nella Cisgiordania occupata.

Lo spyware sarebbe stato utilizzato anche per localizzare Tamer al-Kilani, ucciso domenica da una bomba messa nel luogo in cui era parcheggiata la sua motocicletta. Pegasus è stato inoltre utilizzato anche per rintracciare i leader di Lion’s Den durante un’operazione israeliana a Nablus martedì mattina, durante la quale sono stati uccisi sei palestinesi.

Approfondisci l’argomento sulle uccisioni mirate in : La progressiva ibridazione dei conflitti e il superamento delle virtù militari, parte 2 di 3 di “La comunicazione come strumento di influenza nei nuovi modelli di conflitto bellico: tra Intelligence, guerra ibrida e rarefazione del diritto.

Il famoso software spia secondo un’indagine di Amnesty International avrebbe messo sotto potenziale sorveglianza nel 2021 capi di stato, attivisti, giornalisti.

In materia di giornalisti disallineati Pepe Escobar suggerisce invece di dare un’occhiata a ciò che è successo in questi giorni alla giornalista Sharmine Narwani – che nel 2020 accusò gli USA di avere ucciso militari iracheni e non iraniani – è stata accusata di essere stata finanziata dal governo iraniano per diffondere disinformazione sulle proteste e di essere un supporter di Hezbollah.

Anche Il cellulare personale di Liz Truss è stato violato da agenti sospettati di lavorare per il Cremlino, come rivela The Mail on Sunday.

HackerNews rileva che di recente I ricercatori di sicurezza di Symantec hanno scoperto le tecniche furtive utilizzate dal gruppo hacker di spionaggio di Cranefly (UNC3524), scoperto nel maggio 2022 e collegato ad una nuova backdoor chiamata Danfuan. Le vittime sono aziende che si occupano di fusioni, acquisizioni e altre transazioni finanziarie: il gruppo è motivato dalla raccolta di informazioni ed è molto difficile rilevare le loro attività.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…