Autore: Massimiliano Brolli

Nell’ambito del decreto “Aiuti” del 9 agosto 2022 n.115 “Misure urgenti in materia di energia, emergenza idrica, politiche sociali e industriali”, nell’articolo 37 sulle disposizioni in materia di intelligence relative all’ambito cibernetico, per la prima volta si inizia a parlare di controffensiva cyber in caso di attacco.

La presidenza del Consiglio quindi acquisisce il potere di adottare:

“misure di intelligence di contrasto in ambito cibernetico, in situazioni di crisi o di emergenza a fronte di minacce che coinvolgono aspetti di sicurezza nazionale che non siano fronteggiabili solo con azioni di resilienza, anche in attuazione di obblighi assunti a livello internazionale”.

Ne avevamo parlato recentemente, del fatto che non è nuova la tattica quella di utilizzare gli hacker da parte dei governi, dove per “hacker” intendiamo anche quella figura che riesce a penetrare le coscienze, il pensiero, il sistema sociale, indirizzandolo o gestendolo per conto di qualche potenza, o di un gruppo di persone.

Tutto questo è una forte spinta da parte del livello politico ad un radicale cambiamento dovuto al contesto geopolitico attuale, che introduce un lungo percorso tra giurisprudenza, intelligence e capacità tecnologiche avanzate.

Il decreto descrive il modo in cui l’intelligence potrà passare al contrattacco. Tutto questo dopo che il primo ministro, in accordo con il Comitato parlamentare per la sicurezza della Repubblica, ordini di colpire un altro paese straniero.

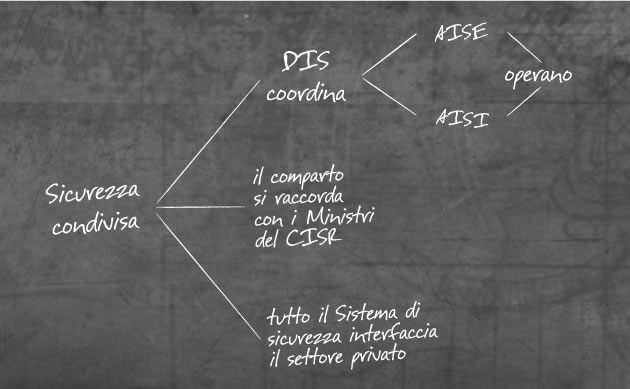

L’intelligence è lo strumento di cui lo Stato si serve per raccogliere, custodire e diffondere ai soggetti interessati, siano essi pubblici o privati, le informazioni rilevanti per la tutela della sicurezza delle Istituzioni, dei cittadini e delle imprese.

L’intelligence svolge, pertanto, un ruolo fondamentale e imprescindibile per il quale si serve di professionalità provenienti da ambienti diversi che agiscono secondo peculiari procedure volte a salvaguardare la riservatezza degli operatori e delle loro attività.

A colpire quindi saranno l’Agenzia informazioni e sicurezza esterna (Aise) e l’Agenzia informazioni e sicurezza interna (Aisi).

Le intelligence potranno quindi schiacciare il tasto “Enter” per sferrare attacchi informatici sotto il coordinamento del Dipartimento delle Informazioni per la Sicurezza (DIS). Il DIS è invece un dipartimento della Presidenza del Consiglio dei Ministri d’Italia, istituito nel 2007 nell’ambito della riforma dei servizi di sicurezza italiani.

In buona sostanza, le intelligence espanderanno il loro potere operativo, oltre alla consueta raccolta di informazioni, fino a governare veri e propri controattacchi cibernetici, avvicinando il nostro paese ad una logica Five Eyes.

Per l’Italia è qualcosa di diverso rispetto gli schemi del passato e anche in questo caso si tratta di un percorso per acquisire capacità sia in termini tecnologici che di cultura nelle operazioni cibernetiche.

Inoltre, viste le parole abbastanza interpretabili del decreto, l’ambito legale dovrà fare un grande sforzo per delimitare le modalità e i poteri dell’ambito operativo.

Non sarà facile, anche in termini di personale coinvolto che dovrà essere impiegato in queste operazioni fino ad oggi sconosciute, ma altrettanto importanti in un’era dove la guerra cibernetica è diventata una realtà e dove molti governi si sono dotati di eserciti cibernetici a protezione della propria sicurezza nazionale, mentre altri, per acquisire proprietà intellettuale e fondi per i propri programmi di sviluppo interno.

Ma contro attaccare un governo ostile, vuol dire acquisire e potenziare le capacità offensive delle intelligence in ambito cyber e questo intende disporre di elevate capacità tecniche di penetrazione dei sistemi, di 0day e di malware, di capacità di social engineering e di cyber threat intelligence e molto altro ancora. Tutte cose disponibili nelle intelligence, ma da potenziare e da indirizzare verso obiettivi completamente diversi dal passato.

Sappiamo anche che tutti i governi utilizzano affiliazioni con gruppi di hacker sponsorizzati dallo stato, e la lista è lunga partendo dagli Stati Uniti D’America con Equation Group, APT-C-39, Umbrage per poi arrivare alla Russa come APT28, Fancy Bear, Cozy Bear o dalla Cina come APT41, APT18, APT 20, solo per citarne alcuni. Pertanto è possibile che questo avvenga anche per l’Italia.

Un gruppo di hacker sponsorizzati dallo stato risulta molto utile in un contesto di guerra cibernetica in quanto non pone lo Stato come artefice di un attacco informatico, ma lo protegge. Depista le tracce, è silente e fa il lavoro sporco per suo conto, dove in caso di accusa negherà di essere stato lui il mandante dell’operazione in quanto tutto è generalmente torbido e controvertibile. Perché questo è il cyber warfare e se vuoi entrarci dentro ti devi preparare bene e valutare tutti i possibili scenari conseguenti.

Gli attori dello stato-nazione faranno di tutto per coprire le loro tracce e per rendere il più difficile possibile per gli esperti di sicurezza informatica risalire al loro paese di origine, utilizzando “false flag” per fuorviare gli sforzi di attribuzione anche se non sempre ci riusciranno.

Dobbiamo anche tenere in considerazione che i furti di cyber weapons all’interno dei silos delle intelligence fanno molto preoccupare gli esperti di cybersecurity, in quanto una fuoriuscita di exploit pronti all’uso potrebbero riversarsi nel darkweb e generare ondate di attacchi informatici mai visti prima. Dato che noi italiani non siamo particolarmente ferrati nella protezione delle infrastrutture informatiche (e questo lo si vede con i costanti attacchi ransomware alla pubblica amministrazione), questi potrebbero essere dei rischi reali con i quali dovremmo fare i conti anche con la community internazionale qualora ci fosse una compromissione di questa natura, una volta acquisite e stoccate tali capacità.

Ricordiamoci che l’infezione di Wanna Cry, vide la luce da una perdita dell’exploit EternalBlue (una vulnerabilità molto critica di Microsoft Windows sul protocollo Samba) a causa di una compromissione di un server della National Security Agency (NSA) degli Stati Uniti D’America ad opera di The Shadow Broker nel 2017.

Anche se la storia non è molto chiara attorno a questa vicenda, è certo che un gruppo hacker antagonista o addirittura degli insider si infiltrarono nelle infrastrutture dell’intelligence statunitense trafugando un grosso bottino di exploit dove ancora oggi si scoprono sempre novità. Si tratta appunto di “THe Lost In Translation”, una pubblicazione di dati fatta nel 2017 da parte di “The Shadow Broker” che spesso abbiamo trattato su queste pagine.

Non abbiamo fatto qualcosa di particolarmente innovativo, sia chiaro, ma è un altro tassello di un puzzle molto più ampio che piano piano si sta tentando di sviluppare, soprattutto in un periodo dove la geopolitica attuale necessita in ambito cibernetico di un forte cambiamento.

Come al solito, ora dobbiamo calare un decreto difficile da mettere a terra, in un contesto operativo, sia a livello di giuridico e sia a livello tecnologico.

Inoltre, su questi fronti l’operatività è la cosa più complessa da sviluppare, vista anche la carenza innata nel nostro paese di figure specializzate in offensive security, quanto mai necessarie in un ambito di attacco.

Gli stati che hanno puntato ad aumentare queste capacità ci stanno lavorando da più di un decennio e molti altri si sono organizzati in modi simili da diversi anni. Noi italiani ci siamo arrivati come al solito in ritardo, ma come si dice: meglio tardi che mai.

Possiamo quindi dire che l’Italia e la politica italiana hanno fatto una “full immersion” di cybersecurity in un anno e mezzo di incidenti di rilievo, guerre e geopolitica e che probabilmente hanno capito che occorre lavorare su questi argomenti in modo massiccio anche dal punto di vista operativo.

Inoltre, si sta delineando con precisione a livello Italia, i compiti dell’Agenzia di Cybersicurezza Nazionale (ACN) rispetto alle operazioni di intelligence e di contro attacco informatico, facendo comprendere con precisione le differenze di mandato.

Ora speriamo che tutti questi grandi investimenti, decreti, annunci e “belle slide” che dipingono tantissimi progetti ambiziosi, inizino a portare dei tangibili risultati e a farci sentire, come popolo italiano, un pochino più al sicuro.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…