Come abbiamo visto poche ore fa, una operazione internazionale chiamata “Operazione Cronos”, ha smantellato una parte del data leak site di LockBit. Al momento, come abbiamo riportato nel precedente articolo, risulta ancora in piedi una parte dell’infrastruttura come ad esempio la sezione di download dei dati.

Risultano invece offline i mirror che permettono di visualizzare le sezione di pubblicazione dei dati da parte della cyber-gang criminale.

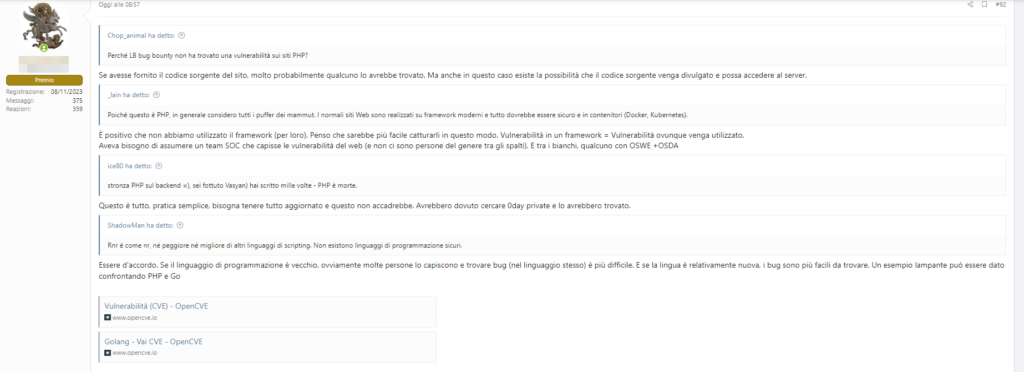

Da quanto circola in rete, sembrerebbe che il DLS di LockBit sia stato compromesso dalle forze dell’ordine utilizzando il CVE-2023-3824.

Si tratta di una vulnerabilità di Remote Code Execution (RCE) che affligge una serie di versioni di PHP. Sul NIST si legge: “Nella versione PHP 8.0.* prima della 8.0.30, 8.1.* prima della 8.1.22 e 8.2.* prima della 8.2.8, durante il caricamento del file phar, durante la lettura delle voci della directory PHAR, un controllo della lunghezza insufficiente può portare a un overflow del buffer dello stack, portando potenzialmente alla corruzione della memoria o all’RCE“.

Lockbit ransomware group administration claims that law enforcement agencies compromised them by exploiting CVE-2023-3824

— vx-underground (@vxunderground) February 20, 2024

More information: https://t.co/28v1Yz4L7t

Il tutto sembrerebbe partito dal pannello delle affiliazioni, pertanto è molto probabile che le forze dell’ordine fossero infiltrate all’interno della gang e abbiano sfruttato tale falla per poter effettuare l’accesso in modo non autorizzato all’infrastruttura.

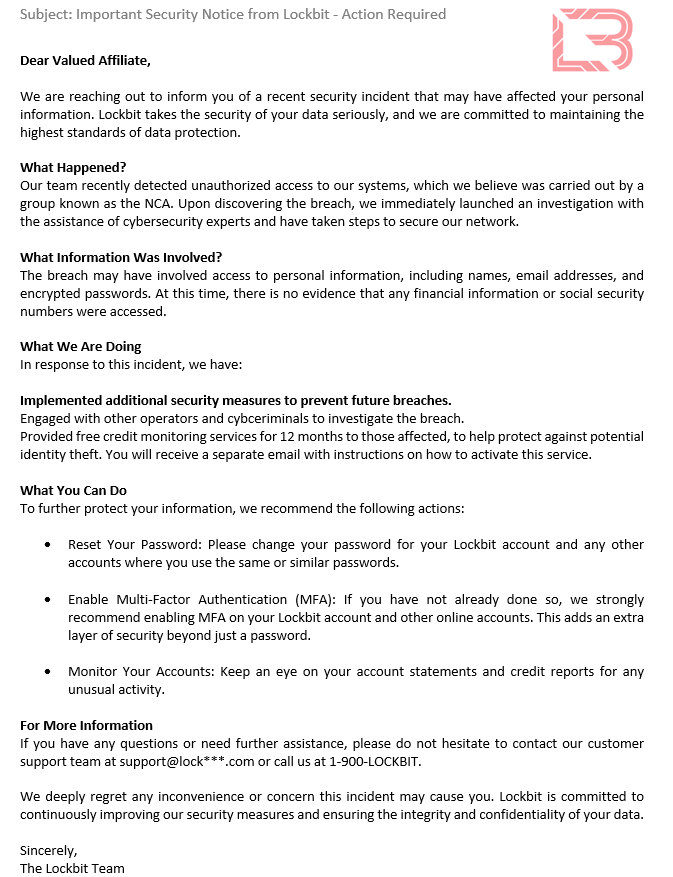

Lockbit – a quanto pare – ha inviato un avviso urgente ai propri affiliati riguardante il recente incidente di sicurezza che potrebbe aver compromesso le loro informazioni personali. Da quanto viene riportato la cyber gang sempre aver immediatamente avviato un’indagine e ha implementato misure aggiuntive per proteggere la propria rete.

Le informazioni personali coinvolte sembrano includere nomi, indirizzi email e password crittografate, anche se non ci sono prove di accesso a informazioni finanziarie o di previdenza sociale. Lockbit sta collaborando con altri “esperti di sicurezza informatica e criminali informatici” per indagare sulla violazione e ha offerto servizi gratuiti di monitoraggio del credito per 12 mesi alle persone colpite.

Lockbit just emailed this to all of their affiliates. pic.twitter.com/lDBPP8XP8K

— AzAl Security (@azalsecurity) February 20, 2024

Per proteggere ulteriormente le proprie informazioni, Lockbit consiglia agli affiliati di reimpostare le password, abilitare l’autenticazione a più fattori e monitorare attentamente i propri conti per attività sospette. Per ulteriori domande o assistenza, è possibile contattare il team di supporto clienti di Lockbit.

Lockbit si scusa per eventuali inconvenienti e si impegna a migliorare costantemente le misure di sicurezza per garantire l’integrità e la riservatezza dei dati dei propri affiliati. Ma il tutto potrebbe essere una farsa.

Di seguito l’avviso di sicurezza tradotto in italiano.

Oggetto: Avviso di sicurezza importante da parte di Lockbit Azione richiesta

Caro stimato affiliato,

Ti contattiamo per informarti di un recente incidente di sicurezza che potrebbe aver avuto ripercussioni sulla tua vita personale informazione. Lockbit prende sul serio la sicurezza dei tuoi dati e ci impegniamo a mantenerli più alti standard di protezione dei dati.

Quello che è successo?

Il nostro team ha recentemente rilevato un accesso non autorizzato ai nostri sistemi, che riteniamo sia stato effettuato da a gruppo noto come NCA. Dopo aver scoperto la violazione, abbiamo immediatamente avviato un'indagine con

l’assistenza di esperti di sicurezza informatica e abbiamo adottato misure per proteggere la nostra rete.

Quali informazioni erano coinvolte?

La violazione potrebbe aver comportato l'accesso a informazioni personali, inclusi nomi, indirizzi e-mail e password crittografate. Al momento non ci sono prove che dispongano di informazioni finanziarie o di previdenza sociale è stato effettuato l'accesso ai numeri.

Cosa stiamo facendo

In risposta a questo incidente, abbiamo:

- Implementato misure di sicurezza aggiuntive per prevenire future violazioni.

- Ci siamo impegnati con altri operatori e criminali informatici per indagare sulla violazione.

- Fornito servizi gratuiti di monitoraggio del credito per 12 mesi alle persone colpite, per aiutare a proteggersi da eventuali rischi furto d'identità. Riceverai un'e-mail separata con le istruzioni su come attivare questo servizio.

Cosa puoi fare

Per proteggere ulteriormente le tue informazioni, ti consigliamo le seguenti azioni:

- Reimposta la tua password: cambia la password per il tuo account Lockbit e qualsiasi altro account in cui utilizzi password identiche o simili.

- Abilita l'autenticazione a più fattori (MFA): se non l'hai già fatto, lo invitiamo vivamente

- Consiglia di abilitare MFA sul tuo account Lockbit e altri account online. Questo aggiunge un extra livello di sicurezza oltre la semplice password.

- Monitora i tuoi conti: tieni d'occhio gli estratti conto e i rapporti di credito per eventuali attività insolita.

Per maggiori informazioni

Se avete domande o avete bisogno di ulteriore assistenza, non esitate a contattare il nostro cliente team di supporto all'indirizzo ****************.com o chiamaci al numero 1-900-LOCKBIT.

Siamo profondamente dispiaciuti per qualsiasi inconveniente o preoccupazione che questo incidente possa causarti. Lockbit si impegna a farlo migliorare continuamente le nostre misure di sicurezza e garantire l'integrità e la riservatezza dei tuoi dati.

Cordiali saluti,

La squadra Lockbit

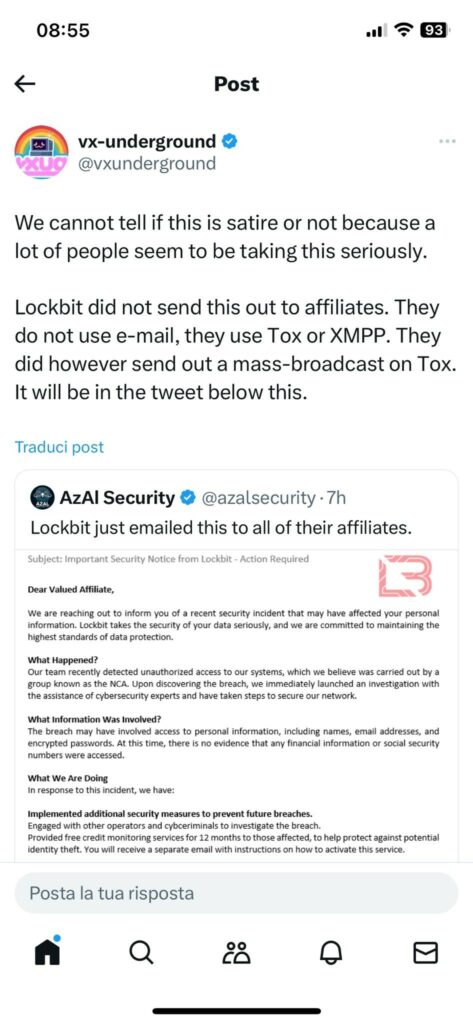

VX-Underground ha riportato in un tweet (poi subito cancellato) che il tutto dovrebbe essere una farsa, in quanto LockBit utilizza TOX e XMPP per comunicare con gli affiliati. Nel Tweet dicevano quanto segue:

Non possiamo dire se si tratti di satira o meno perché a molte persone sembrano prenderlo sul serio. Lockbit non lo ha inviato agli affiliati. Essi non usano la posta elettronica, usano Tox o XMPP. Essi ha tuttavia inviato una trasmissione di massa su Tox. Sarà nel tweet qui sotto.

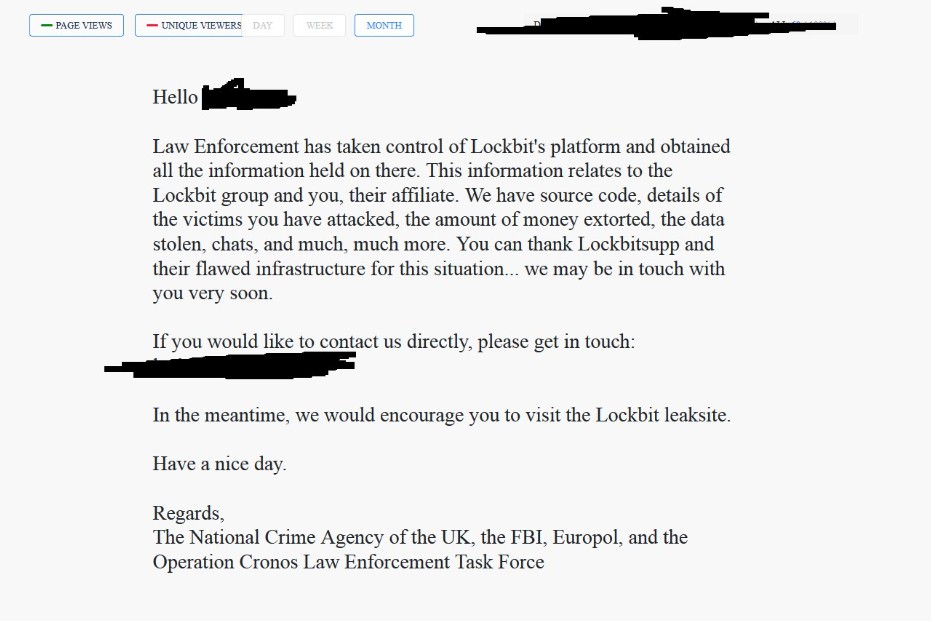

VX-Underground ha riportato inoltre che accendendo al backend degli affiliati al momento si ritrovano il seguente messaggio che riporta che le forze dell’ordine hanno acceduto a diverse informazioni del gruppo. Tra queste informazioni a parte i dati degli affiliati anche il codice sorgente.

Ciao

Le forze dell'ordine hanno preso il controllo della piattaforma Lockbit e hanno ottenuto tutte le informazioni in esso contenute. Queste informazioni si riferiscono a il gruppo Lockbit e tu, il loro affiliato.

Abbiamo il codice sorgente, i dettagli di le vittime che hai attaccato, la quantità di denaro estorta, i dati rubati, chat e molto, molto altro ancora.

Puoi ringraziare Lockbitsupp e la loro infrastruttura difettosa per questa situazione... con cui potremmo essere in contatto a molto presto.

Se desideri contattarci direttamente, contattaci:**************

Nel frattempo, ti invitiamo a visitare il sito di perdita di Lockbit.

Buona giornata.

Saluti,

La National Crime Agency del Regno Unito, l'FBI, l'Europol e

Task Force delle forze dell'ordine dell'Operazione Cronos

Con un Post pubblicato alle 9:30 del 20/02/2024 la National Crime Agency del Regno Unito riporta un Countdown a 3 ore dove ci fa comprendere che a breve verranno pubblicate delle informazioni riguardo all’operazione Cronos. Questo post ci fa sorridere, in quanto il countdown è lo strumento che LockBit ha utilizzato per anni per incutere terrore all’interno delle vittime violate dal ransomware.

Va da se che l’Agenzia ha voluto utilizzare la stessa modalità di azione di LockBit per portarci all’attenzione che tra circa 2 ore (sono le 10:30 del 20/02/2024 mentre stiamo scrivendo), verranno pubblicate informazioni su questa vicenda.

Come ricorderanno i nostri lettori, anche il market Genesis, venne oscurato dalle forze dell’ordine con l’operazione “Cookie Monster”. Il market era stato colpito solo per la parte hostata nel clear web mentre il sito nella rete onion funzionava appieno.

Con il passar del tempo, all’interno della community underground il sito perse di interesse, probabilmente minato da tale compromissione che fece in qualche modo comprendere ai criminali informatici che le loro operazione all’interno di quel circuito erano a rischio.

Essere compromessi da una CVE su PHP non aggiornata, potrebbe essere un brutto colpo alla reputazione di una cybergang che nel corso del tempo non ha mai fatto gravi errori. Premesso che occorre ancora comprendere appieno l’entità del danno subito da LockBit, va da se che i criminali informatici non perdonano, e situazioni come queste possono minare dal profondo il business dell’operazione RaaS più longeva e più redditizia di sempre.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…