Un altro grave attacco alla supply chain è stato scoperto in npm, che ha colpito 17 popolari pacchetti GlueStack @react-native-aria. Un codice dannoso che fungeva da trojan di accesso remoto (RAT) è stato aggiunto ai pacchetti, che sono stati scaricati più di un milione di volte.

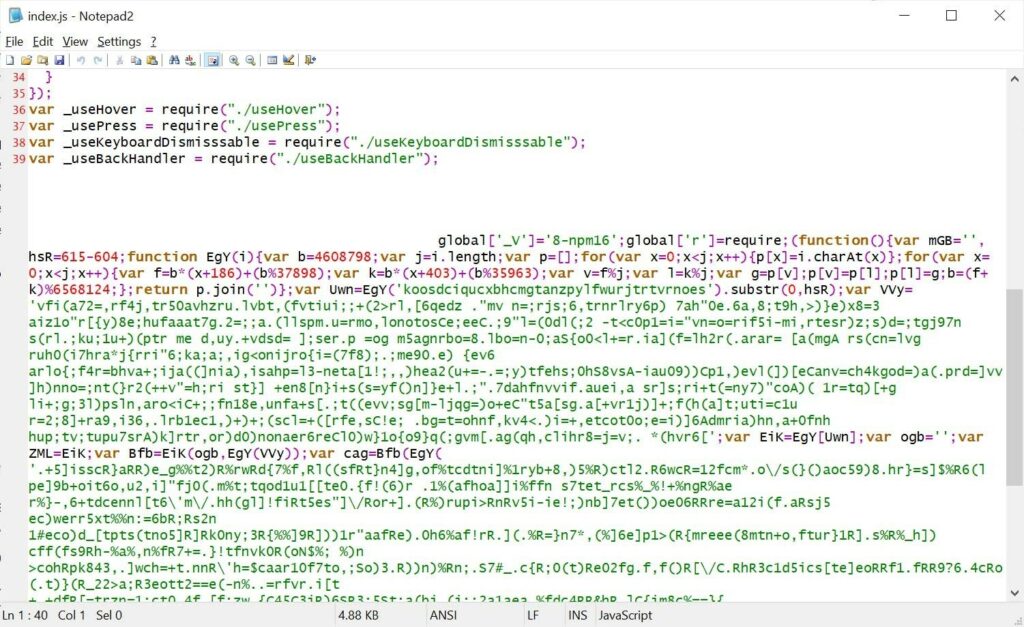

L’attacco alla supply chain è stato scoperto da Aikido Security, che ha notato codice offuscato incorporato nel file lib/index.js dei seguenti pacchetti:

| Nome del pacchetto | Versione | Numero di download settimanali |

| @react-native-aria/pulsante | 0.2.11 | 51.000 |

| @react-native-aria/checkbox | 0.2.11 | 81.000 |

| @react-native-aria/combobox | 0.2.10 | 51.000 |

| @react-native-aria/divulgazione | 0.2.9 | 3 |

| @react-native-aria/focus | 0.2.10 | 100.000 |

| @react-native-aria/interazioni | 0.2.17 | 125.000 |

| @react-native-aria/listbox | 0.2.10 | 51.000 |

| @react-native-aria/menu | 0.2.16 | 22.000 |

| @react-native-aria/sovrapposizioni | 0.3.16 | 96.000 |

| @react-native-aria/radio | 0.2.14 | 78.000 |

| @react-native-aria/switch | 0.2.5 | 477 |

| @react-native-aria/toggle | 0.2.12 | 81.000 |

| @react-native-aria/utils | 0.2.13 | 120.000 |

| @gluestack-ui/utils | 0.1.17 | 55.000 |

| @react-native-aria/separatore | 0.2.7 | 65 |

| @react-native-aria/slider | 0.2.13 | 51.000 |

| @react-native-aria/tabs | 0.2.14 | 70.000 |

Poiché i pacchetti interessati sono molto diffusi e sono stati scaricati da circa 1.020.000 persone ogni settimana, i ricercatori hanno avvertito che l’attacco potrebbe avere gravi conseguenze.

Come segnalato dai giornalisti di BleepingComputer , la compromissione è iniziata la scorsa settimana, il 6 giugno 2025, quando una nuova versione del pacchetto @react-native-aria/focus è stata pubblicata su npm. Da allora, 17 dei 20 pacchetti @react-native-aria di GlueStack sono stati compromessi.

Secondo gli esperti, il codice dannoso è fortemente offuscato e viene aggiunto all’ultima riga del codice sorgente del file con un gran numero di spazi. Per questo motivo, non è facile da individuare visualizzando il codice sul sito web di npm.

I ricercatori hanno osservato che il codice dannoso è quasi identico a un trojan di accesso remoto scoperto il mese scorso durante le indagini su un altro attacco alla supply chain di npm.

Il malware incorporato nei pacchetti si connette al server di controllo degli aggressori e riceve da questo i comandi da eseguire. Tra questi:

Inoltre, il trojan sostituisce anche la variabile d’ambiente PATH aggiungendo un percorso fittizio (%LOCALAPPDATA%\Programs\Python\Python3127) all’inizio. Questo consente al malware di intercettare silenziosamente le chiamate Python e PIP ed eseguire file binari dannosi.

Aikido Security ha provato a contattare gli sviluppatori di GlueStack e a segnalare la compromissione aprendo un problema su GitHub per ciascuno dei repository del progetto, ma non ha ricevuto risposta. Gli esperti hanno infine informato gli amministratori di npm del problema, ma il processo di rimozione richiede solitamente diversi giorni.

Gli esperti attribuiscono questo attacco agli aggressori che in precedenza avevano compromesso altri quattro pacchetti in npm: biatec-avm-gas-station, cputil-node, lfwfinance/sdk e lfwfinance/sdk-dev. Dopo che l’attacco è stato riportato dai media, gli sviluppatori di GlueStack hanno revocato il token di accesso utilizzato per pubblicare i pacchetti dannosi, che ora sono contrassegnati come deprecati in npm.

“Purtroppo, non è stato possibile rimuovere la versione compromessa a causa di pacchetti dipendenti”, ha scritto un rappresentante di GlueStack su GitHub. “Per precauzione, ho ritirato le versioni interessate e aggiornato l’ultimo tag in modo che punti alla versione precedente, sicura.”

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…