La famigerata banda ransomware Conti, sembra aver colpito l’italiana Omicron Consulting, che si trova a combattere con il ransomware.

Si tratta di una azienda leader nella consulenza digitale, dove la loro missione (da quanto riporta il loro sito internet) è aiutare le aziende a crescere attraverso lo sviluppo tecnologico.

L’azienda supporta la trasformazione digitale attraverso l’integrazione dei prodotti, i sistemi e le tecnologie , per aiutare le aziende a raggiungere il loro massimo potenziale in termini di efficienza e produttività.

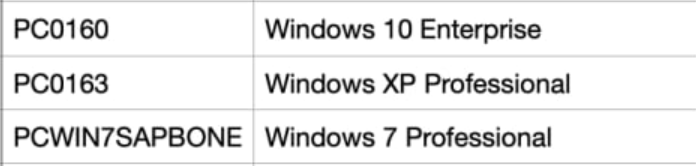

L’azienda inoltre si occupa di trasformazione digitale, analisi avanzate, servizi tecnologici, tecnologia di marketing. Nello specifico, sono stati pubblicati 2 file, uno contenente la lista degli hostname dell’infrastruttura violata per un totale dell1% di tutti i file esfiltrati dalle infrastrutture IT dell’azienda.

Si tratta di una infrastruttura obsolescente, in quanto sono presenti molte PDL e server con Windwos XP, Windows 7, il che significa che tali PDL non potranno ricevere i corretti aggiornamenti di sicurezza. Inoltre sono presenti PDL con Windows 10 che andrà in EoL nel 2025 per i quali occorre iniziare a pensare ai relativi replatforming.

RHC monitorerà la questione in modo da aggiornare il seguente articolo, qualora ci siano novità sostanziali.

Omicron ha scritto a RHC riportando il seguente messaggio:

Gentili tutti, a seguito della segnalazione da voi pubblicata, comunichiamo che un attacco riferito alla scorsa settimana è stato tempestivamente intercettato e bloccato. I nostri sistemi sono stati isolati, sanati e riattivati grazie alle procedure pianificate e messe in atto dal nostro incident security plan. Inoltre, dall'analisi dei dati pubblicati, non possiamo confermare provengano dai nostri archivi in quanto trattasi di informazioni di cui non troviamo riscontro.

Cordiali Saluti

Omicron Consulting Srl

Direttore MarketingNel caso in cui l’azienda volesse effettuare una dichiarazione, saremo lieti di pubblicarla all’interno di questa pagina, magari avendo informazioni di cosa si sta facendo per rispondere all’attacco infromatico.

Potete contattarci tramite la sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Chi è Conti Ransomware

Conti è una cyber gang che adotta il modello ransomware-as-a-service (RaaS), anche se la sua struttura presenta variazioni che la differenziano da un tipico modello di affiliazione.

È probabile che i vertici dell’organizzazione di Conti paghino degli sviluppatori di malware con uno stipendio fisso anziché una percentuale dei proventi utilizzati dagli attori informatici affiliati, ricevendo una quota dei proventi di un attacco riuscito.

Gli attori Conti spesso ottengono l’accesso iniziale alle reti attraverso:

Nella fase di esecuzione, gli attori eseguono un payload getuid prima di utilizzare un malware più aggressivo per ridurre il rischio di attivare i motori antivirus.

La CISA e l’FBI hanno osservato Conti utilizzare dei Router Scan, telecamere e dispositivi di archiviazione collegati alla rete con interfacce web per effettuare l’accesso illecito alle infrastrutture. Inoltre, gli attori utilizzano anche attacchi Kerberos per tentare di ottenere l’hash di amministrazione e condurre attacchi di forza bruta.

È noto che gli attori Conti sfruttano software di monitoraggio e gestione remoti legittimi e software desktop remoto come backdoor per mantenere la persistenza sulle reti delle vittime. Gli attori utilizzano strumenti già disponibili sulla rete delle vittime e, se necessario, aggiungono strumenti aggiuntivi , come Windows Sysinternals e Mimikatz, per ottenere gli hash e le credenziali di testo non crittografato degli utenti, che consentono agli attori di aumentare i privilegi all’interno di un dominio ed eseguire altre attività post-sfruttamento e di spostamento laterale.

In alcuni casi, gli attori utilizzano anche il malware TrickBot per svolgere attività successive di sfruttamento.

Come proteggersi dal ransomware

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, anche se in assenza di un backup dei dati, sono molte le volte che il ripristino è stato impossibile.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda. Oggi occorre cambiare mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…