Si saranno fermati? Pare di si!

Sono le 10:50 del giorno 07/08/2023 e siamo arrivati all’ottavo giorno dall’inizio degli attacchi informatici di tipo DDoS (Distributed Denial of Service) contro obiettivi italiani da parte del gruppo degli hacktivisti filorussi di NoName057(16)

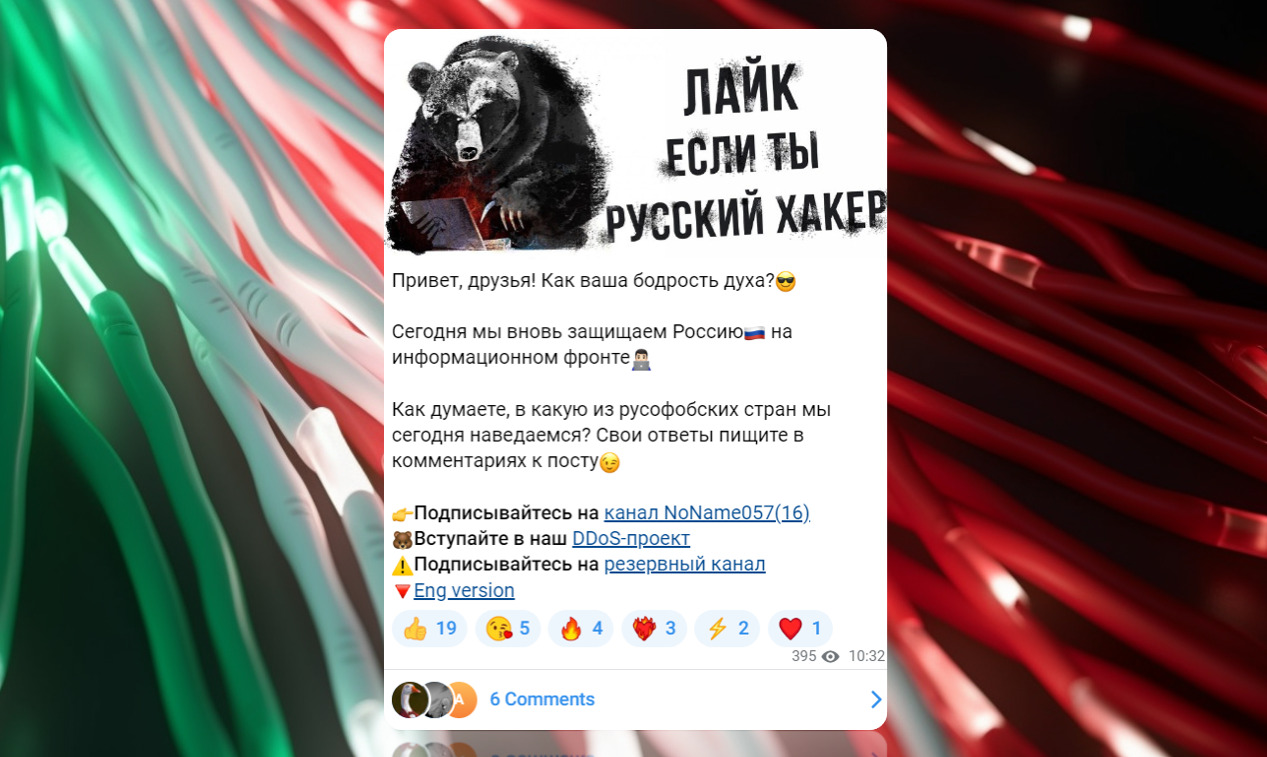

Questa mattina alle 10:32, NoName057(16) invia un post che chiede ai suoi follower di riportare nei commenti quali paesi dovranno essere colpiti oggi. Di seguito il post tradotto dal russo:

Ciao amici! Com'è il tuo buon umore?😎

Oggi difendiamo di nuovo la Russia🇷🇺 sul fronte dell'informazione👨🏻💻

Cosa ne pensi, quale dei paesi russofobi visiteremo oggi?

Squittisci le tue risposte nei commenti al post😉

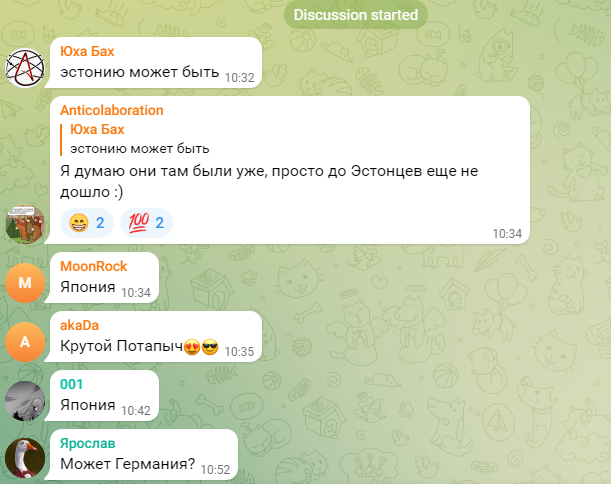

Nel mentre compaiono alcuni commenti che riportano l’Estonia, Giappone e Germania.

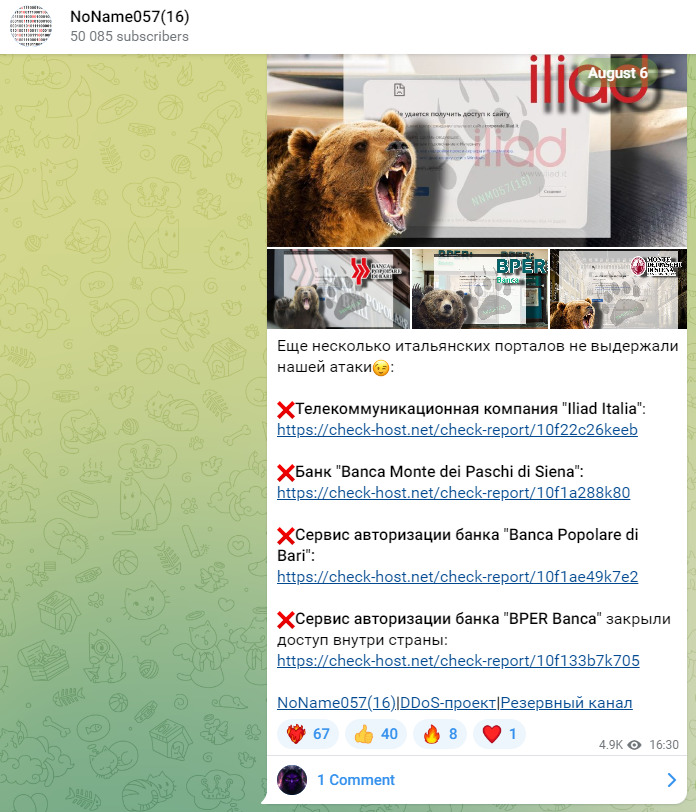

Ancora non sappiamo se i cannoni DDoS del progetto DDosia risulti puntato ancora sull’Italia, ma intento riportiamo le ultime vittime italiane della giornata di ieri. NoName057(16) colpisce di nuovo bance e telecomunicazioni nelle attività pomeridiane.

Nella giornata di ieri alle 16:31 – ultimo round della giornata – NoName057(16) colpisce il sito di Iliad Italia https://corporate.iliad.it/media/ – che al momento mentre scriviamo, il 07/08/2023 – risulta perfettamente online.

Colpisce anche il sito del Monte dei Paschi di SIenta https://www.mps.it/ che al momento, ancora risulta offline. Anche il sito della Banca Popolare di Bari risulta offline https://ihb.agenziabpb.it/, mentre il sito di BPER relativamente alla form di autenticazione https://areariservata.divisioneconsumer.it/login risulta raggiungibile solo dall’Italia in quanto attivo il geolocking.

Quando parliamo di geolocking – anche noto come geoblocking – si tratta di una tecnica utilizzata per limitare l’accesso a contenuti online in base alla posizione geografica dell’utente. In pratica, il geolocking impedisce agli utenti (o a dei bot malevoli) di accedere a determinati contenuti o servizi online a meno che non si trovino in una determinata area geografica o regione specifica.

Nel caso degli attacchi DDoS, abilitare il geolocking significa ridurre la potenza di attacco dei computer infetti che inviano richieste malevole verso il server target. Ne deriva che da una specifica posizione geografica non sarà più possibile accedere al servizio (sito web) sia da un client lecito che da uno illecito (bot).

Gli attacchi DDoS (Distributed Denial of Service) sono una forma comune di attacco informatico che mira a sopraffare un sistema o una rete di computer sovraccaricandoli con un’enorme quantità di traffico illegittimo. A differenza di altri tipi di attacchi informatici che cercano di infiltrarsi o compromettere un sistema, gli attacchi DDoS si concentrano sull’indisponibilità del servizio, rendendo le risorse inaccessibili agli utenti legittimi.

Durante un attacco DDoS, un grande numero di computer, noti come “botnet” (rete di bot), vengono utilizzati per inviare simultaneamente richieste al sistema di destinazione. Questo flusso massiccio di richieste può sovraccaricare i server e i componenti di rete, rendendo difficile o impossibile per gli utenti legittimi accedere ai servizi forniti dal sistema attaccato.

Per mitigare un attacco di Slow HTTP, ci sono diverse tecniche che possono essere utilizzate a seconda delle specifiche esigenze e della configurazione del sistema. Ad esempio è possibile:

In sintesi, il geolocking risulta essere una mitigazione temporanea, in quanto la soluzione definitiva è attivare firewall applicativi come i Web Application FIrewall (WAF) oppure affidarsi a dei servizi CDN come ad esempio Akamai o CloudFlare.

Uno Slow HTTP attack (o HTTP Slowloris) è un tipo di attacco informatico che sfrutta una vulnerabilità nella gestione delle connessioni HTTP da parte del server di destinazione. In pratica, l’attacco mira a tenere aperte molte connessioni HTTP con il server di destinazione, impedendogli di elaborare nuove richieste.

Nello specifico, l’attaccante invia una serie di richieste HTTP parziali al server di destinazione, ma non invia mai la richiesta completa. Questo fa sì che il server mantenga aperta la connessione e attenda il completamento della richiesta, senza però riceverlo mai. L’attaccante può quindi ripetere questo processo su molte connessioni contemporaneamente, utilizzando solo una piccola quantità di banda, ma saturando la capacità del server di elaborare altre richieste.

In altre parole, l’attacco Slow HTTP sfrutta il fatto che molti server HTTP attendono che una richiesta venga completata entro un certo intervallo di tempo (timeout). Poiché l’attaccante non completa mai la richiesta, il server continua ad attendere, impedendo la connessione di essere liberata per altri clienti.

Questo tipo di attacco può essere particolarmente efficace contro server web con connessioni a bassa larghezza di banda o capacità di elaborazione limitata, come ad esempio alcuni server web legacy o alcuni dispositivi IoT. Gli attacchi Slow HTTP possono anche essere utilizzati in combinazione con altri attacchi DDoS per aumentarne l’efficacia.

Relativamente all’Italia, il gruppo ha effettuato una serie di attacchi di Distributed Denial of Service ad obiettivi come:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…