A cura di: Emanuele De Lucia

Data Pubblicazione: 11/08/2021

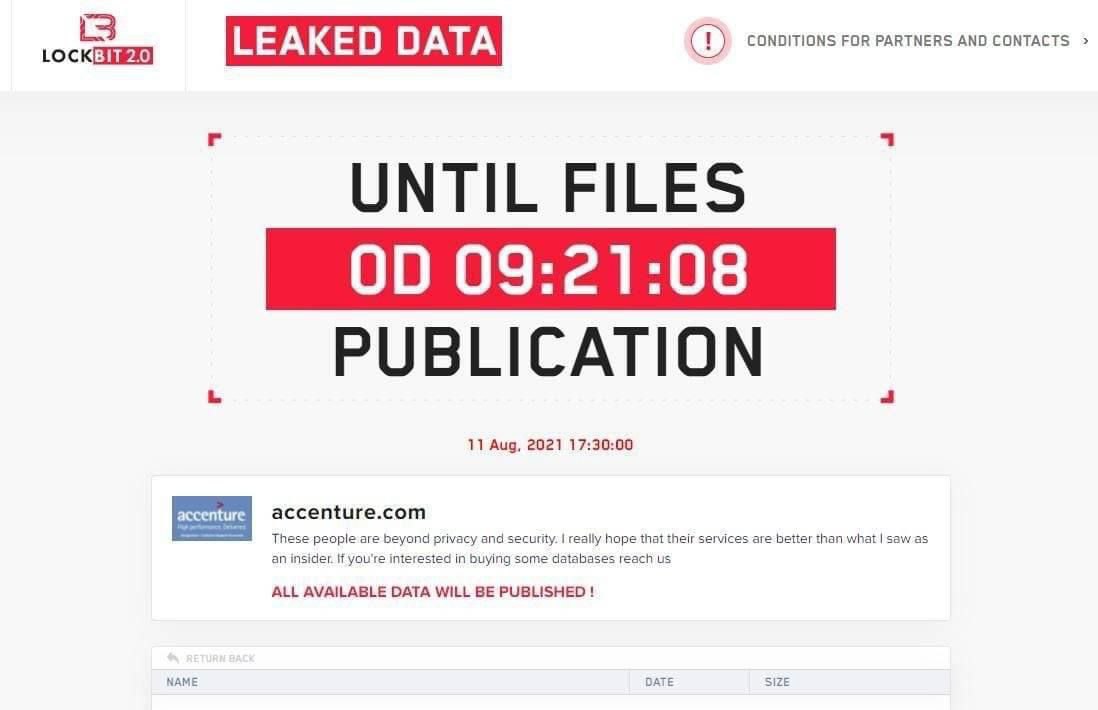

Come abbiamo pubblicato poco fa, il colosso Accenture è rimasto vittima di LockBit 2.0, un ransomware d’élite che ha riportato all’interno del suo blog nel dark web quanto segue:

“Queste persone sono al di là della privacy e della sicurezza. Spero che i loro servizi siano migliori di quello che abbiamo visto all’interno (dei loro sistemi, ndr). Se siete interessati ad acquistare i lotti di dati, contattateci”.

Poco dopo l’incidente, Accenture ha commentato:

“L’incidente è stato prontamente contenuto ed i server colpiti immediatamente isolati. Non c’è stato alcun impatto sulle operations di Accenture e sui sistemi dei nostri clienti”.

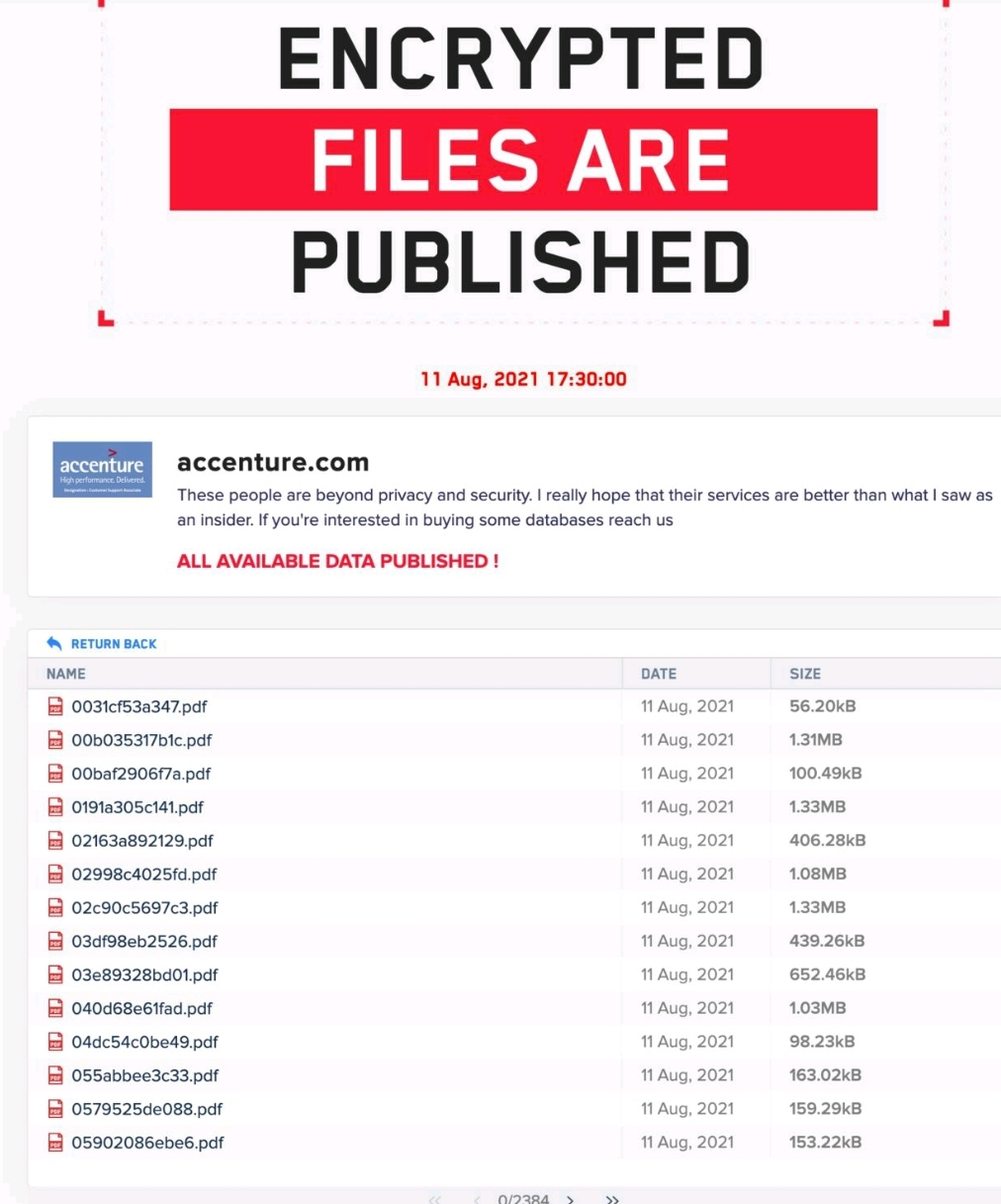

Ma alla scadenza dell’ultimatum, LockBit pubblica 2384 file i formato pdf sul suo blog.

File pubblicati sul blog di LockBit

iniziamo a prendere confidenza con LockBit e LockBit 2.0, un nuovo ransomware che sta mietendo molte vittime, oggetto anche di uno specifico avviso da parte del Cyber Center Australiano.

Nel mentre, scopriamo LockBit in questa analisi di Emanuele De Lucia.

LockBit è un ransomware relativamente nuovo che è diventato molto popolare e conosciuto in modo veloce. L’ecosistema dietro questa minaccia ha aumentato notevolmente le proprie attività criminali a partire dal Q4 del 2020 e da allora sta collezionando sempre più vittime.

Tecnicamente parlando, LockBit è un ransomware che opera in modalità SAR (Semi-Automated Ransomware) ed è in grado di rendere indisponibili files e documenti presenti

all’interno dei dispositivi che colpisce.

Ha la capacità di scansionare automaticamente la rete della vittima alla ricerca di potenziali obiettivi sensibili come condivisioni di rete, backup, documentazione riservata etc…

Lo scopo primario di una infezione da LockBit è quello di impattare quanto più possibile il business delle organizzazioni che colpisce al fine di spingerle strategicamente verso una trattativa dove il pagamento del riscatto risulti sempre la via più facile e sicura per garantire il ripristino delle attività.

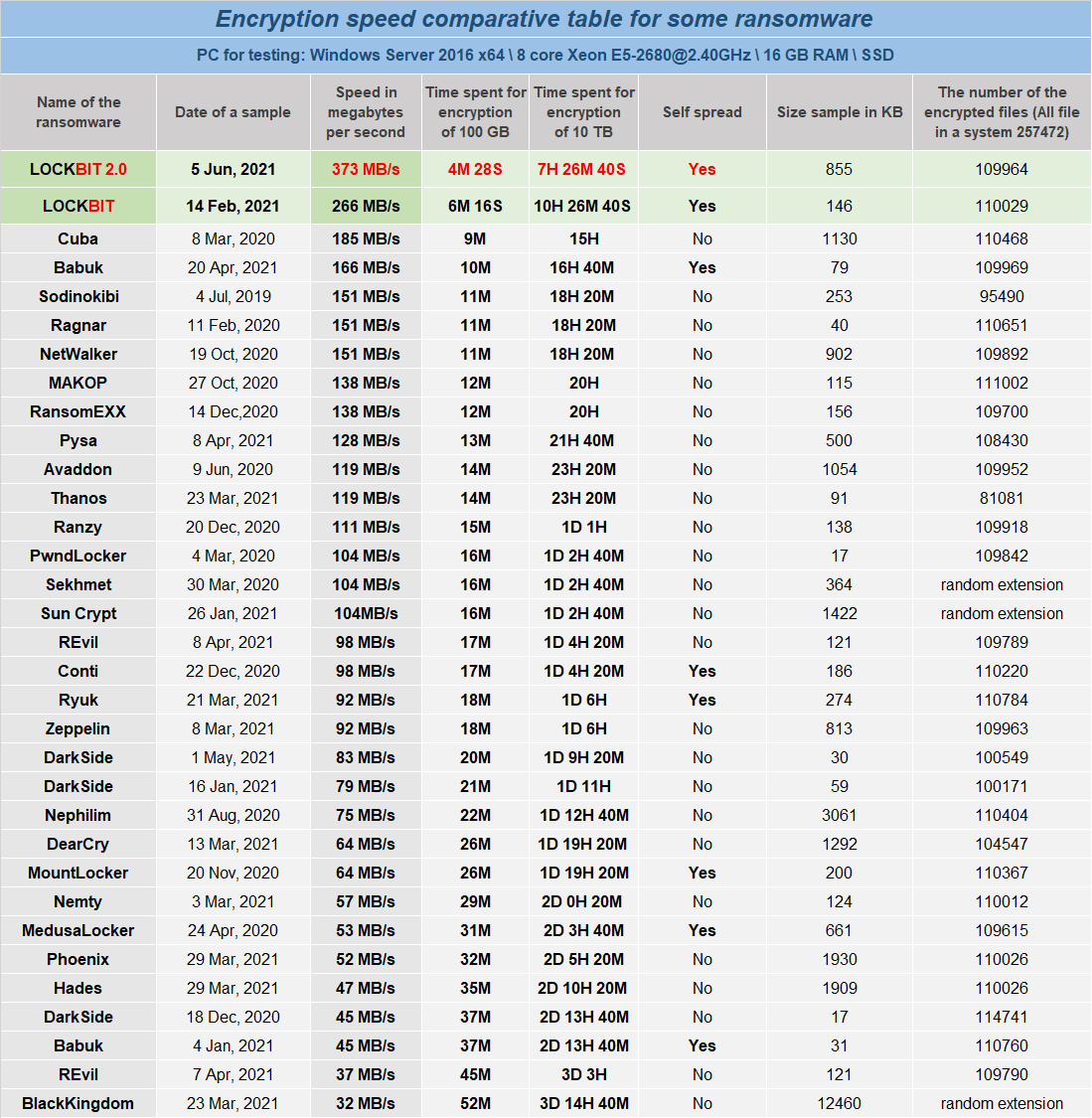

Benchmark tra i ransomware maggiormente conosciuti sulla velocità di cifratura.

LockBit adotta un modello di business definito R-a-a-S. Come nei corrispettivi modelli di mercato leciti chiamati SaaS (Software-as-aService), i creatori di LockBit, cioè coloro che sviluppano e mantengono il malware vero e proprio, affittano le loro “armi” (non solo il ransomware, ma anche 0-day, N-day, RAT, tools di post-intrusione, liste di accessi etc.etc.) a gruppi criminali affiliati, che quindi le useranno per portare a compimento gli attacchi.

Gli affiliati LockBit hanno la possibilità di accedere ad un pannello di amministrazione web mediante il quale possono generare in modo autonomo nuove varianti del ransomware, gestire le vittime, trattare i riscatti, ottenere statistiche, decifrare file e molto altro ancora.

Essi agiscono principalmente dalla Russia e dai Paesi dell’ex Unione Sovietica ed i payload LockBit implementano appositi controlli per fare in modo che il malware non possa colpire organizzazioni appartenenti a quest’ultimi paesi.

LockBit ha infettato nel mondo migliaia di dispositivi e quasi la totalità delle vittime sono imprese commerciali alle quali viene chiesta una cifra media che varia fra gli 80 ed i 100 mila dollari di riscatto.

Tale cifra può cambiare di molto in base alla tipologia ed al settore in cui opera la vittima. Va comunque specificato che il valore del riscatto viene sempre stabilito dall’affiliato a fronte di una specifica indagine compiuta in post-operazione.

LockBit generalmente predilige vittime operanti ai settori dei servizi specialistici.

Sono state eseguite nel tempo diverse analisi sui flussi di denaro relativi ai pagamenti in BitCoin ricevuti dal gruppo LockBit.

In almeno due casi è stato possibile evidenziare l’utilizzo di CoinJoin, un protocollo di miscelazione decentralizzato per valute virtuali che consente agli utenti di migliorare i livelli di privacy e anonimato, proteggendo le loro identità e transazioni monetarie da strumenti di analisi blockchain e bigdata.

Il denaro ricevuto è inoltre molto spesso convertito ulteriormente in altre valute virtuali (come ad esempio in Monero) utilizzando appositi servizi.

LockBit rappresenta una minaccia molto importante oggi per organizzazioni pubbliche e private. Il suo ecosistema conta attualmente decine di affiliati e rappresenta sicuramente un gruppo d’élite all’interno del panorama criminale cyber (alla stessa stregua di REvil e Darkside, più volte trattati su questo blog che ad oggi sono scomparsi dalla scena).

Con moltissima probabilità LockBit continuerà ad essere migliorato e mantenuto con estrema cura, pertanto è consigliabile adottare ogni precauzione e pratica utile alla sua mitigazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…