I ricercatori hanno scoperto che le cornici digitali Uhale con sistema operativo Android presentano diverse vulnerabilità critiche: alcuni modelli scaricano ed eseguono addirittura malware durante l’avvio. Hanno esaminato l’app Uhale e hanno scoperto attività associate a due famiglie di malware: Mezmess e Vo1d.

Già nel maggio 2025, i ricercatori avevano tentato di segnalare i problemi riscontrati all’azienda cinese ZEASN (ora ribattezzata Whale TV), responsabile della piattaforma Uhale utilizzata nelle cornici digitali di molti marchi. Tuttavia, gli specialisti non hanno mai ricevuto risposta dagli sviluppatori.

Gli esperti hanno scoperto che molti dei modelli di cornici digitali analizzati scaricano payload dannosi dai server cinesi subito dopo l’accensione. All’avvio, i dispositivi verificano la presenza di un aggiornamento dell’app Uhale, installano l’aggiornamento alla versione 4.2.0 e si riavviano. Dopo il riavvio, l’app aggiornata avvia il download e l’esecuzione del malware.

Il file JAR/DEX scaricato viene salvato nella directory dell’applicazione Uhale ed eseguito a ogni successivo avvio del sistema. Non è ancora chiaro perché la versione 4.2.0 dell’applicazione sia diventata dannosa (se ciò sia stato fatto intenzionalmente dagli sviluppatori stessi o se sia stata compromessa l’infrastruttura di aggiornamento ZEASN).

Il malware rilevato è stato collegato alla botnet Vo1d , che conta milioni di dispositivi, nonché alla famiglia di malware Mzmess. Questa connessione è confermata dai prefissi dei pacchetti, dai nomi delle stringhe, dagli endpoint, dal processo di distribuzione del malware e da una serie di artefatti.

Oltre al download automatico del malware (che non si è verificato su tutte le cornici analizzate), i ricercatori hanno scoperto anche numerose vulnerabilità. Nel loro rapporto, gli specialisti di Quokka hanno dettagliato 17 problemi, 11 dei quali hanno già ricevuto identificatori CVE. I più gravi sono:

I ricercatori hanno anche trovato una chiave AES codificata per decifrare le risposte sdkbin. Inoltre, diversi modelli di cornici fotografiche contenevano componenti di aggiornamento Adups e librerie obsolete, e l’app utilizzava schemi crittografici deboli e chiavi codificate.

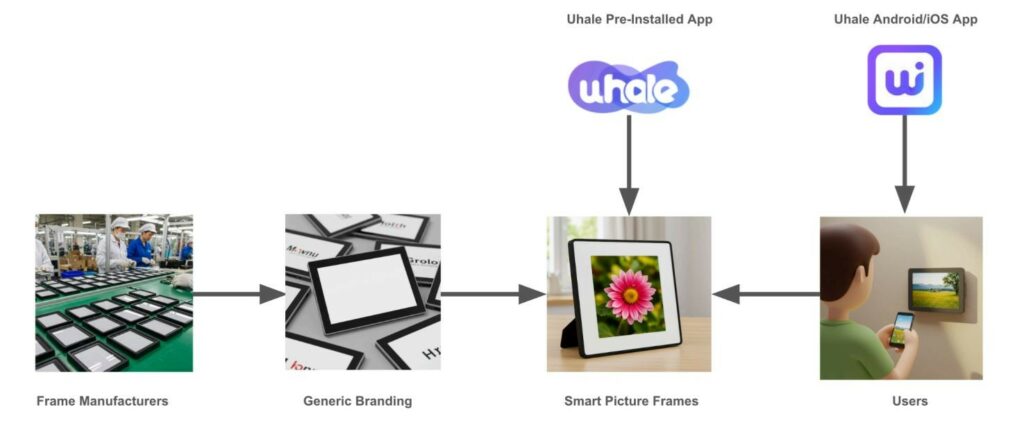

Tuttavia, è difficile stimare il numero esatto delle vittime: la maggior parte delle cornici per foto vulnerabili viene venduta con marchi diversi e senza menzionare la piattaforma Uhale. Pertanto, i ricercatori citano statistiche diverse: l’app Uhale è stata scaricata oltre 500.000 volte su Google Play e ha oltre 11.000 recensioni sull’App Store. Inoltre, le cornici per foto Uhale vendute su Amazon hanno circa 1.000 recensioni.

In conclusione, gli esperti consigliano di acquistare gadget solo da produttori affidabili che utilizzano immagini Android ufficiali senza modifiche al firmware, supportano i servizi Google e dispongono di protezione antimalware integrata.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…