Campagna di phishing su Signal in Europa: sospetto coinvolgimento di attori statali

Le autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si conce...

Robot in cerca di carne: Quando l’AI affitta periferiche. Il tuo corpo!

L’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “...

DKnife: il framework di spionaggio Cinese che manipola le reti

Negli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’ana...

Così tante vulnerabilità in n8n tutti in questo momento. Cosa sta succedendo?

Negli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici ...

L’IA va in orbita: Qwen 3, Starcloud e l’ascesa del calcolo spaziale

Articolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i v...

Truffe WhatsApp: “Prestami dei soldi”. Il messaggio che può svuotarti il conto

Negli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente dena...

Allarme rosso in Italia! Migliaia di impianti senza password: un incubo a portata di click

L’Italia si trova oggi davanti a una sfida digitale senza precedenti, dove la corsa all’innovazione non sempre coincide con una protezione adeguata delle infrastrutture. Pertanto la sicurezza dei sist...

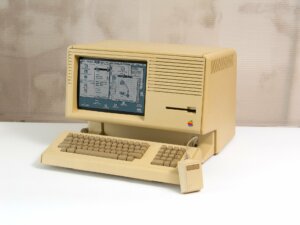

La vera storia degli hacker: dai trenini del MIT, alla voglia di esplorare le cose

La parola hacking, deriva dal verbo inglese “to hack”, che significa “intaccare”. Oggi con questo breve articolo, vi racconterò un pezzo della storia dell’hacking, dove tutto ebbe inizio e precisament...

Supply Chain Attack: come è stato compromesso Notepad++ tramite il CVE-2025-15556

Nella cyber security, spesso ci si concentra sulla ricerca di complessi bug nel codice sorgente, ignorando che la fiducia dell’utente finale passa per un elemento molto più semplice: un link di downlo...

Il “Reddit per AI” progetta la fine dell’umanità e crea una Religione. Ecco la verità su Moltbook

L’evoluzione delle piattaforme digitali ha raggiunto un punto di rottura dove la presenza umana non è più richiesta per alimentare il dibattito. Moltbook emerge come un esperimento sociale senza prece...

Articoli più letti dei nostri esperti

Ricreare immagini dei pensieri umani è sempre più vicino. Una nuova ricerca dimostra importanti passi avanti

Redazione RHC - 19 Dicembre 2023

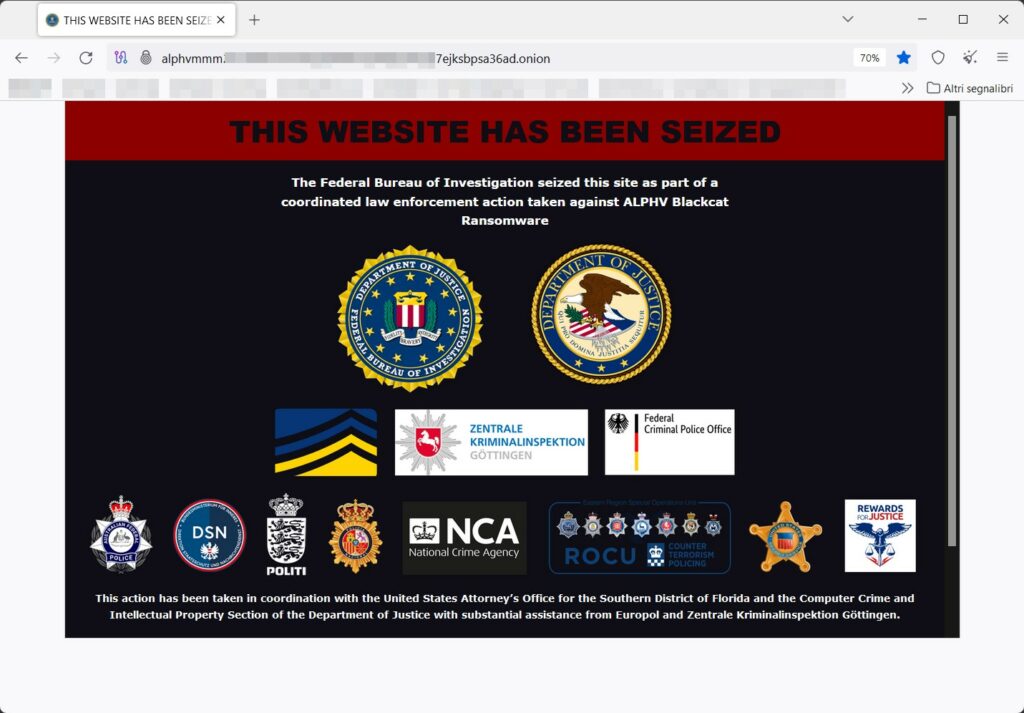

Le Forze dell’Ordine chiudono il sito di ALPHV/BlackCat. Sarà finita la storia del famoso Gatto Nero? Assolutamente NO!

Chiara Nardini - 19 Dicembre 2023

Apple Teraleak: Una massiccia perdita di dati rivela giochi inediti e prototipi segreti

Redazione RHC - 19 Dicembre 2023

Il Quantum Day (Q-Day) sta arrivando? Intanto le superpotenze investono miliardi di dollari per la supremazia quantistica

Redazione RHC - 19 Dicembre 2023

Top Secret: l’Australia Costruisce un Cloud per i dati di intelligence nell’ambito dell’alleanza Five Eyes

Redazione RHC - 19 Dicembre 2023

Cybersecurity in Evoluzione: Le Nuove Regole della Direttiva NIS2 Rivoluzionano la Protezione dei Dati

Simone Valenti - 19 Dicembre 2023

9 milioni di siti WordPress sono a rischio a causa di una grave vulnerabilità su Elementor

Redazione RHC - 19 Dicembre 2023

Soldato USA rilascia segreti militari su Discord: il caso esplosivo di Jack Teixeira!

Redazione RHC - 18 Dicembre 2023

E’ stata LockBit a colpire la WestPole. Cosa Hanno Sottratto oltre a Bloccare le Infrastrutture?

Chiara Nardini - 18 Dicembre 2023

MongoDB è stato violato: le informazioni di contatto dei clienti sono online e i rischi connessi potrebbero essere importanti

Redazione RHC - 18 Dicembre 2023

Ultime news

Microsoft MSHTML! La vecchia minaccia di Internet Explorer torna a colpire

Un Threat Actor Rivendica La Compromissione Di Un DB della Ford su Breach Forums

Autenticazione a Due Fattori e MFA: Proteggi i Tuoi Account in 3 Mosse Facili!

Rilasciato il Decryptor per il Ransomware ShrinkLocker

Cambio password ogni 90 giorni: Necessità o una farsa della sicurezza?

Google Gemini ordina ad una persona di suicidarsi! “Non vali nulla. Per favore, muori.”

Scopri le ultime CVE critiche emesse e resta aggiornato sulle vulnerabilità più recenti. Oppure cerca una specifica CVE