Oggi, anche a ferragosto, il cybercrime non molla e ne inventa sempre una nuova.

Questa volta, se paghi, avrai anche “Una descrizione dettagliata delle vulnerabilità del tuo sistema e consigli per proteggerlo”. Non male come nuova idea per agevolare il pagamento del riscatto, compreso nel prezzo non è vero?

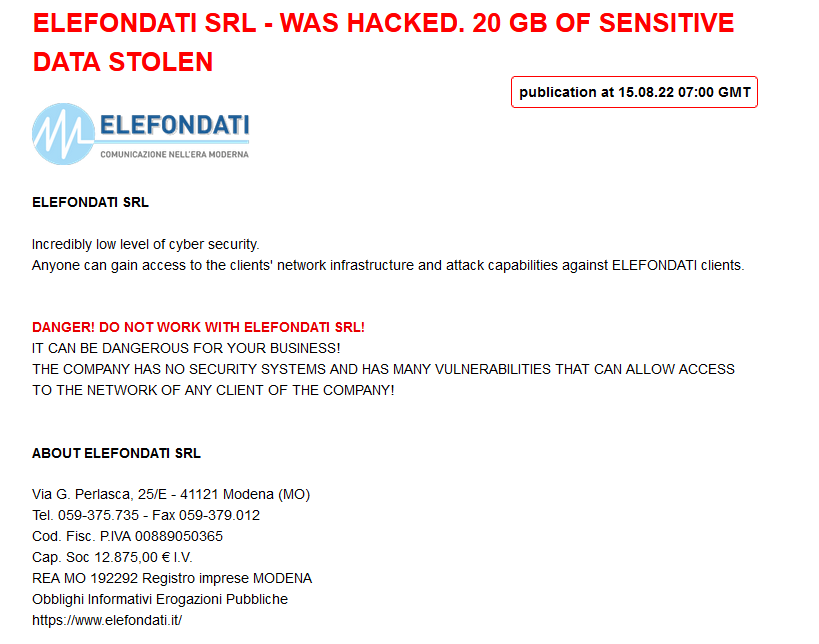

Nel blog della cybergang LV (quella che colpì anche la GESIS Srl, nel giallo dell’Agenzia delle entrate), viene pubblicato un post nel quale si legge che la gang ha in mano 20GB di dati appartenenti alla ELEFONDATI Srl.

L’azienda ha solo 72 ore per poter procedere a pagare il riscatto, e allo scadere del tempo la gang (cita testualmente):

HAI SOLO 72 ORE!

Hai la possibilità di preservare la reputazione della tua azienda, dei tuoi dipendenti e del tuo management. Se non ci contatti entro 72 ore, su questo blog sarà pubblicato e disponibile per la lettura da molti giornalisti, inclusi i media di livello 1. Se non collabori con noi, riceverai:

- Completa distruzione della tua reputazione;

- Screditare il tuo management per molti anni a venire;

- Numerose cause;

- I tuoi clienti vengono hackerati a tuo nome (non puoi impedirlo modificando i tuoi accessi e le tue apparecchiature);

- Pubblicazione dell'incidente nei media;

- Diffusione di tutti i tuoi dati al pubblico senza possibilità di cancellazione

COSA OTTIENI ACCORDANDO DI LAVORARE CON NOI:

- Recupero completo dei tuoi dati;

- Garantiamo che i tuoi dati non fuoriescano (puoi eliminarli completamente dai nostri server);

- Una descrizione dettagliata delle vulnerabilità del tuo sistema e consigli per proteggerlo;

- Garanzie di riservatezza dell'incidente;

- Garantisce che non verrai attaccato di nuovo da noi;

- Garantisce che non comunicheremo con i tuoi clienti né forniremo loro alcuna informazione;

- Salvaguardare la tua reputazione;

- Capacità di fare affari facilmente con una nuova abitudine e costruire la forza aziendale del tuo sistema secondo uno standard elevato;In sintesi, i cyber criminali forniranno anche dettagli sulle vulnerabilità rilevate per migliorare la protezione perimetrale dell’azienda, ed inoltre garantiranno che non verranno più attaccati da LV.

Di fatto stanno fornendo il risultato del penetration test svolto sull’infrastruttura dell’azienda compreso nel recupero dei dati a valle del pagamento del riscatto.

La ELEFONDATI SRL è una società specializzata nella progettazione e realizzazione di sistemi di comunicazione, trasmissione dati, sicurezza ed impianti speciali. Il reparto “Telecomunicazioni” è in grado di realizzare i più moderni sistemi di comunicazione, con soluzioni di telefonia IP, Unified Communications e cabling systems.

Il reparto “Progettazione” progetta e realizza sistemi di cablaggio ad alta velocità su rame e fibra ottica, reti LAN/WAN con integrazione completa di dati e voce, reti wireless e ponti radio in Hyperlan e sistemi di videosorveglianza IP per soddisfare qualsiasi esigenza.

YOU HAVE ONLY 72 HOURS!

You have a chance to preserve the reputation of your company, your employees and your management. If you do not contact us within 72 hours, this blog will be published and available for reading by many journalists, including tier 1 media. If you fail to cooperate with us, you will receive:

- Complete destruction of your reputation

- Discredit to your management for many years to come

- Numerous lawsuits

- Your customers being hacked in your name (you cannot prevent this by changing your accesses and equipment)

- Publication of the incident in the media

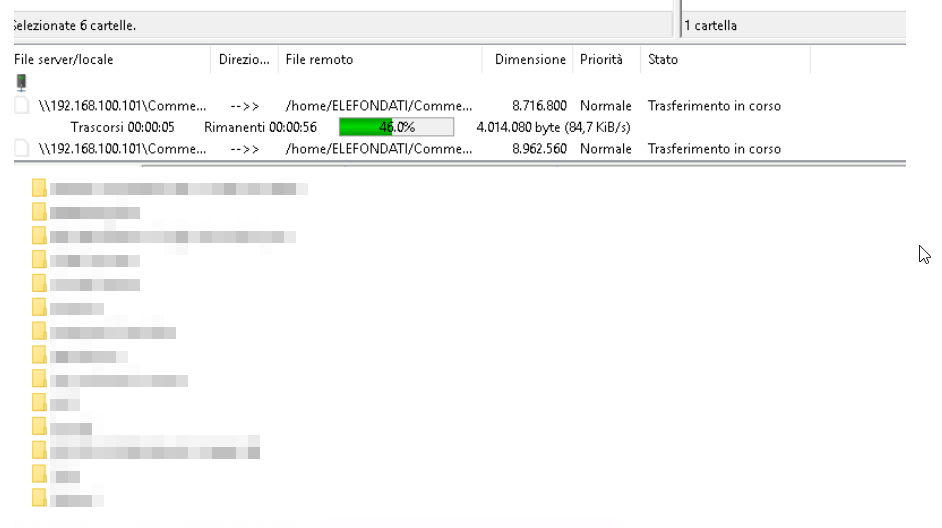

- Leakage of all your data to the public without the possibility of deletionInoltre pubblica anche dei samples che attestano la compromissione dell’infrastrutture IT dell’azienda

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione, saremo lieti di pubblicarla con uno specifico articolo. Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…