Come di consueto, per tutti gli incidenti informatici di una certa rilevanza nel panorama italiano, Red Hot Cyber crea la consueta timeline.

Si tratta di un unico articolo che riunisce al suo interno, tutti gli eventi che hanno ruotato attorno ad una specifica vicenda, suddividendoli cronologicamente, per far comprendere ai lettori i fatti che si sono susseguiti nel tempo.

In questa timeline, cerchiamo di riportare in modo chiaro e semplice, gli eventi più salienti che si sono avvicendati attorno all’attacco ransomware svolto dalla cybergang LockBit 3.0 all’Agenzia delle Entrate, attacco che non è mai avvenuto, anche se la vicenda risulta ancora tutta da scoprire.

Comprenderemo anche chi sono i criminali di LockBit, come funziona un attacco ransomware, il ransomware as a service e come proteggersi da questa insidiosa minaccia.

L’immagine dell’articolo riporta “la Timeline di un falso attacco ransomware”, ma per l’Agenzia delle Entrate. Infatti l’incidente informatico c’è comunque stato alla GESIS srl, che ci ha mandato prontamente il comunicato stampa e con la quale abbiamo dialogato e alla quale va tutto il nostro sostegno per l’incidente informatico che stanno gestendo.

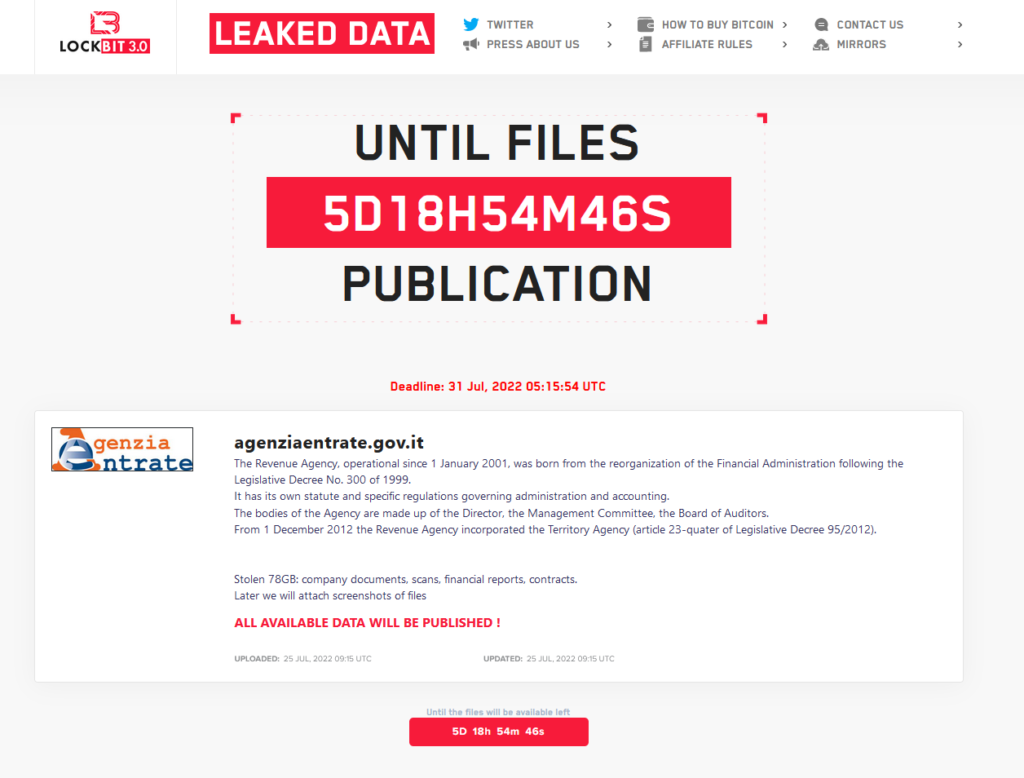

La famigerata banda ransomware Lockbit, pubblica in data 25 luglio un post dove viene riportata la violazione dell’Agenzia delle Entrate.

LockBit 3.0 come di consueto, avvia il “countdown” fissato a 5gg, data della pubblicazione dei dati esfiltrati nelle underground, che avverrà in data 31 luglio alle 05:15 orario UTC.

Sembrerebbe che la Cyber gang (intervistata recentemente da Red Hot Cyber), abbia in mano ben 78 GB di dati esfiltrati dalle infrastrutture IT dell’organizzazione che contengono documenti relativi a Scansioni, report finanziari e contratti, come da loro riportato nel sito.

LockBit, riporta quanto segue all’interno del post sul loro data leak site (DLS):

The Revenue Agency, operational since 1 January 2001, was born from the reorganization of the Financial Administration following the Legislative Decree No. 300 of 1999.

It has its own statute and specific regulations governing administration and accounting.

The bodies of the Agency are made up of the Director, the Management Committee, the Board of Auditors.

From 1 December 2012 the Revenue Agency incorporated the Territory Agency (article 23-quater of Legislative Decree 95/2012).

Stolen 78GB: company documents, scans, financial reports, contracts.

Later we will attach screenshots of files Recentemente, RHC ha intervistato Lockbit dove verso la fine dell’intervista, sono state poste 2 domande:

RHC: Qualche mese fa avete attaccato l’infrastruttura informatica dell’ULSS6 Euganea, un ospedale italiano. Come avete trovato l’infrastruttura dell’organizzazione assegnando un voto da 1 a 5?

LockBit: 1

RHC: come consideri in generale il livello di sicurezza delle organizzazioni italiane?

LockBit: 1Nel pomeriggio del 25 di luglio, Lockbit inizia a pubblicare alcuni samples all’interno del suo data leak site, anche se la vicenda presenta dei punti poco chiari che probabilmente verranno chiariti nei prossimi giorni o nelle prossime ore.

Infatti i dati fatti trapelare da LokBit, non sembrano riportare a dei dati interni dell’Agenzia delle Entrate.

Fonti anonime pervenute a Red Hot Cyber, hanno affermato che a parte la rivendicazione sul sito di LockBit, all’interno dell’Agenzia non ci sono segni di violazione o richieste di riscatto.

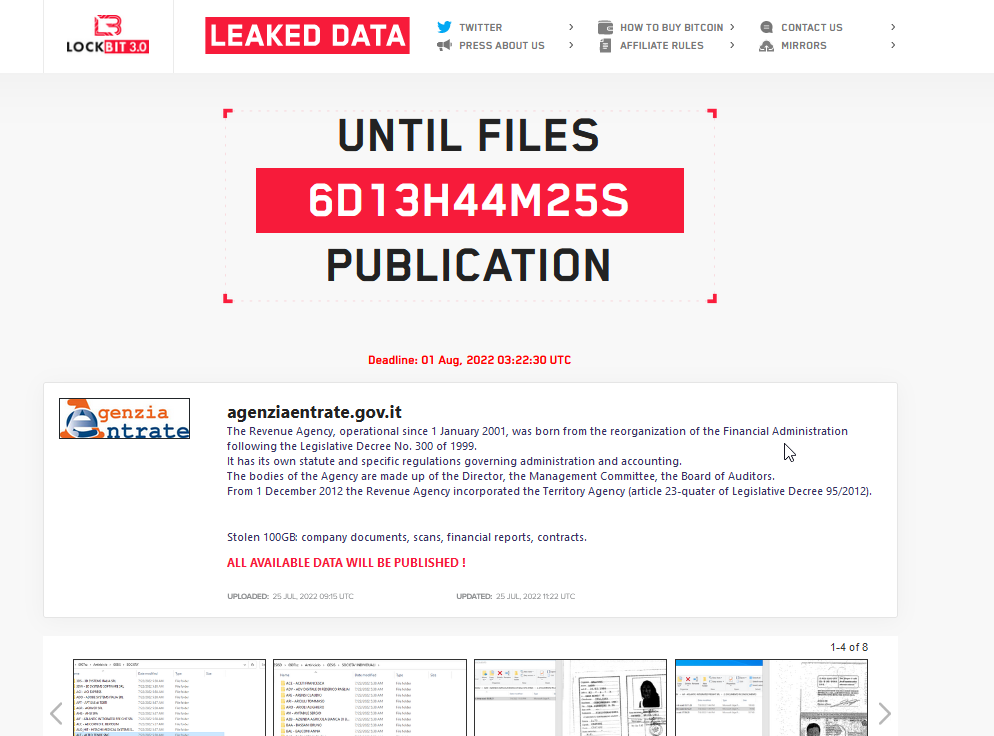

Nel mentre LockBit oltre a pubblicare i samples, aggiunge anche un giorno in più al suo countdown fissandolo a 6 giorni, con scadenza prevista per il 01 Agosto 2022.

Ricordiamo che non è la prima volta che LockBit ha riportato nel suo data leak site (DLS) una azienda quando invece si trattava di un’altra.

Questo lo abbiamo appurato anche noi di Red Hot Cyber, quando abbiamo lavorato sul caso della Farmacia Statuto, che era stata riportata come vittima di Lockbit sul suo DLS, ma si trattava di tutt’altra azienda.

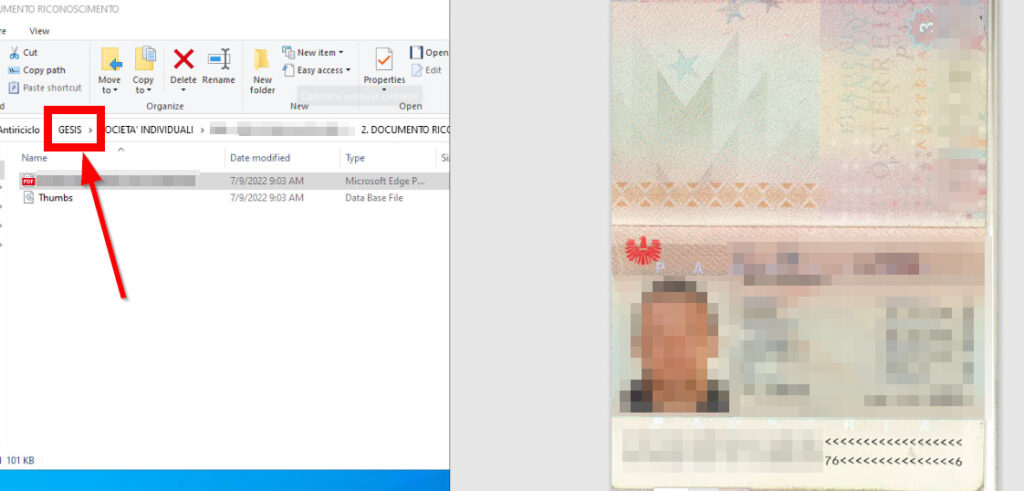

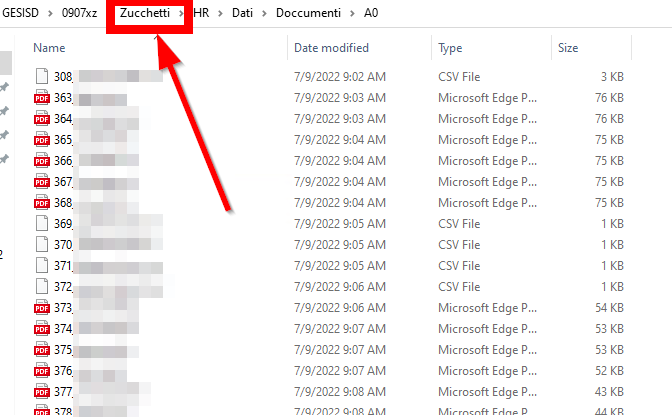

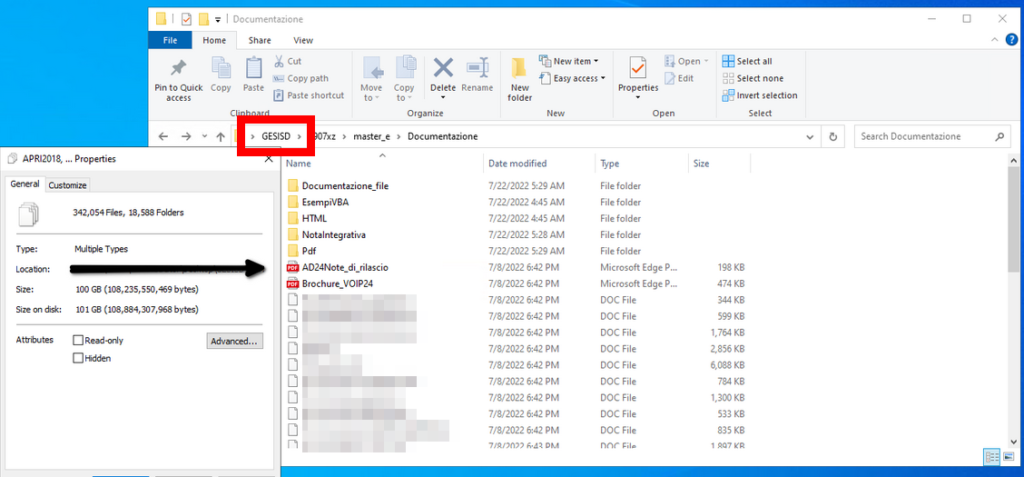

A livello di indizi, nei samples riportati da LockBit, troviamo informazioni interessanti.

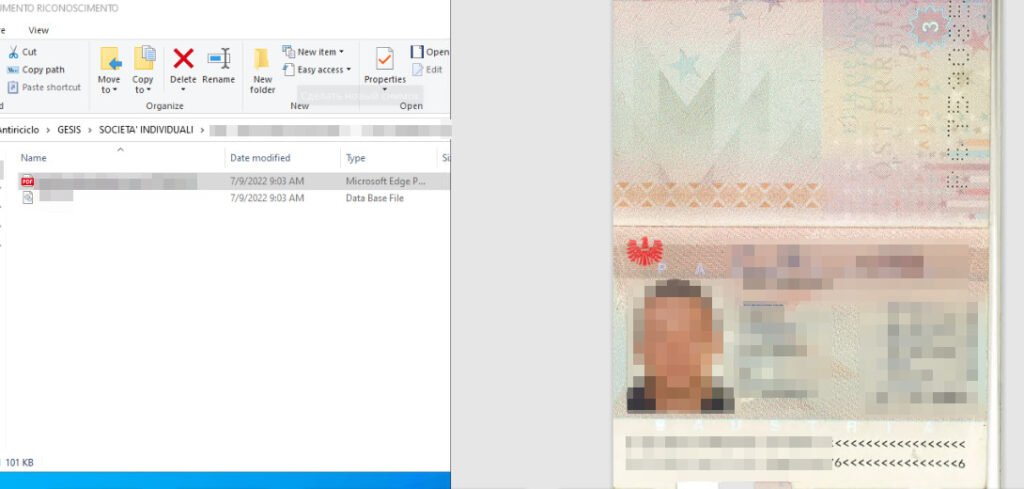

Ci sono cartelle con il nome GESIS che potrebbero essere riconducibili ad una azienda che lavora per la Pubblica Amministrazione. Inoltre dei 4 documenti di identità pubblicati, 3 sono di cittadini stranieri.

Inoltre, c’è una cartella con il nome “Zucchetti”, che potrebbe far pensare che l’azienda in questione utilizzi un prodotto della nota azienda italiana che produce software. Tale software, da quanto ci dice la nostra fonte, non viene utilizzato all’interno dell’Agenzia.

Infatti i samples pubblicati, mostrano informazioni organizzate che sembrano essere afferenti ad altre organizzazioni che potrebbero avere a che fare con l’Agenzia, ma non l’agenzia stessa.

Inoltre, alcuni dati personali riportati non sono neanche di persone italiane

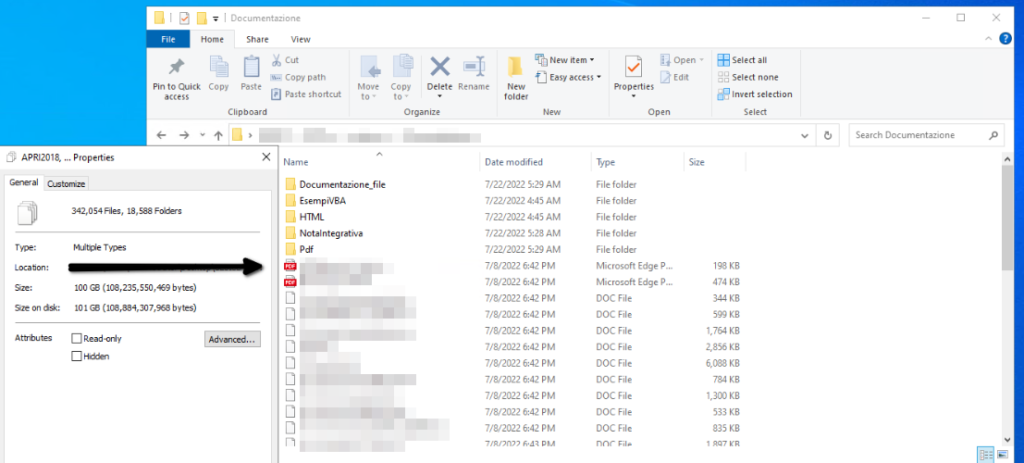

Sicuramente i dati sono tanti e dalle schermate dei samples, si parla di 100GB di dati esfiltrati.

Ora occorre comprendere di chi realmente siano e potrebbe non essere una cosa facile.

Abbiamo chiesto a Lockbit di darci spiegazioni sull’accaduto.

Stiamo attendendo una risposta in merito.

Ciao LockBit.

Abbiamo visto che avete aggredito l'Agenzia delle Entrate.

Ma avete attaccato direttamente l'Agenzia oppure avete percorso altre strade?

Ci dicono che la situazione non è chiara. Potete darci se possibile qualche indicazione?

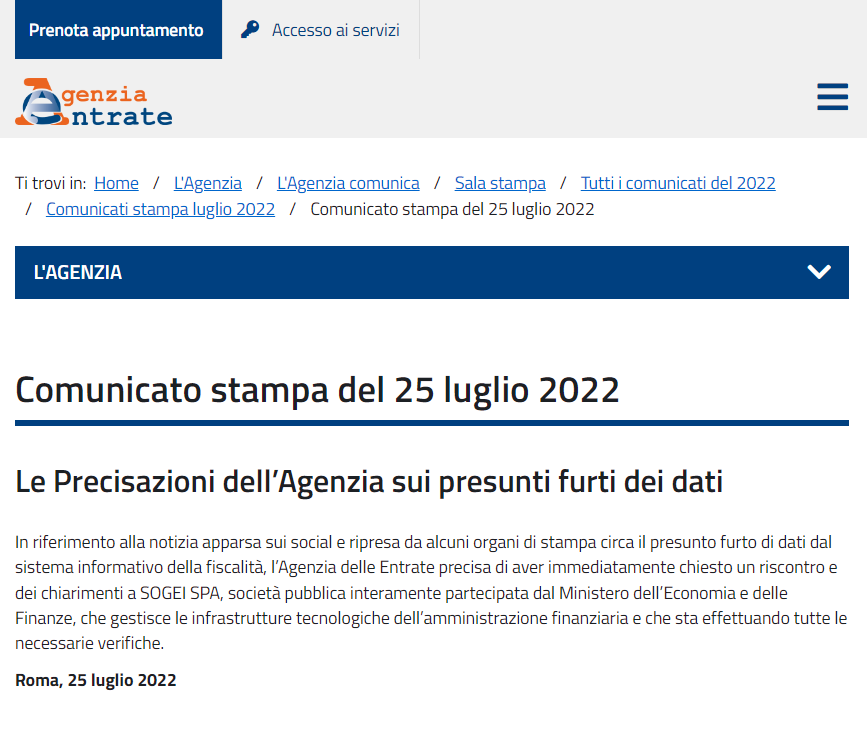

Grazie!Nel mentre l’Agenzia delle Entrate ha emesso il primo comunicato stampa sulla situazione che riporta quanto segue:

In riferimento alla notizia apparsa sui social e ripresa da alcuni organi di stampa circa il presunto furto di dati dal sistema informativo della fiscalità, l’Agenzia delle Entrate precisa di aver immediatamente chiesto un riscontro e dei chiarimenti a SOGEI SPA, società pubblica interamente partecipata dal Ministero dell’Economia e delle Finanze, che gestisce le infrastrutture tecnologiche dell’amministrazione finanziaria e che sta effettuando tutte le necessarie verifiche.

Come avevamo riportato questo pomeriggio, la situazione attorno alla rivendicazione della cybergang LockBit risulta abbastanza confusa.

Come riportato in precedenza, una nostra fonte ci aveva informati che all’interno delle infrastrutture IT dell’Agenzia delle Entrate (AdE) non vi erano tracce di asset cifrati o richieste di riscatto e neanche in altre aziende o infrastrutture, come ad esempio “riscossione” o “ex equitalia”.

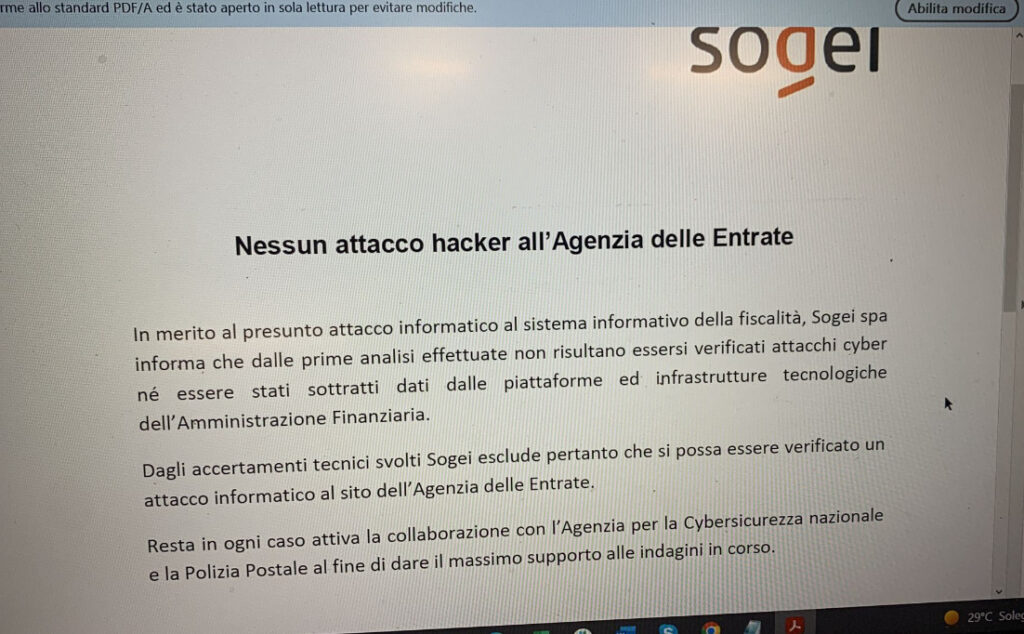

Dopo poche ore dalla pubblicazione di LockBit sul DLS e dopo il primo comunicato stampa emesso dall’AdE, un’altra nostra fonte ci invia il comunicato della Sogei in anteprima prima che questo sia stato pubblicato sulla loro rassegna stampa.

Dagli accertamenti tecnici svolti SOGEI esclude pertanto che si possa essere verificato un attacco informatico al sito dell'Agenzia delle Entrate.

Resta in ogni caso attiva la collaborazione con l'Agenzia per la Cybersicurezza nazionale e la Polizia Postale al fine di dare il massimo supporto alle indagini in corsoIn sintesi, non si comprende ad ora quale sia l’entità giuridica proprietaria dei dati riportati da LockBit come afferenti all’Agenzia delle Entrate.

Come avevamo riportato, ci sono varie informazioni che possono essere analizzate per comprenderne la fonte, cosa che sta facendo SOGEI e la Polizia Postale, che stanno lavorando in queste ultime ore intorno alla vicenda.

Si parla anche di un possibile collegamento con le infrastrutture della GESIS srl, cosa che risulta tutta da verificare. Tale collegamento è frutto solo della presenza all’interno dell’alberatura delle directory di due samples pubblicati da LockBit, come abbiamo visto in precedenza.

Questa sera alle 20.00, il prof. Baldoni, direttore dell’agenzia per la cybersicurezza nazionale parlerà al TG1 riportando della questione.

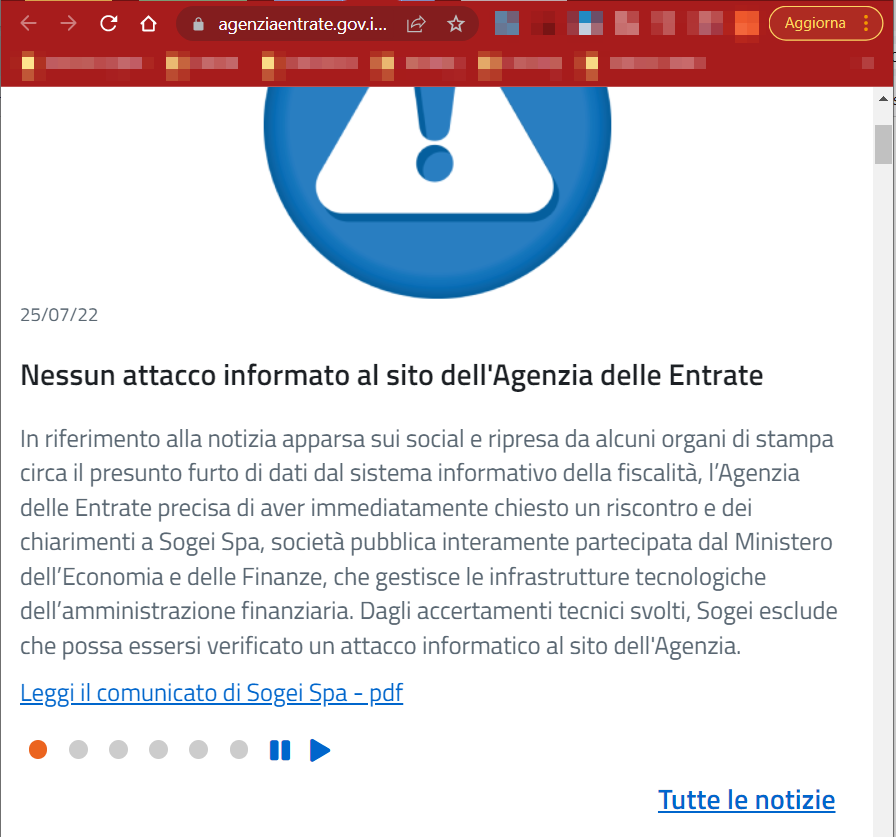

Come abbiamo riportato poco fa, dopo che la Sogei ha emesso il suo comunicato stampa in relazione all’attacco informatico di LockBit, anche l’Agenzia delle Entrate emette il suo.

Nel comunicato si legge quanto segue:

In riferimento alla notizia apparsa sui social e ripresa da alcuni organi di stampa circa il presunto furto di dati dal sistema informativo della fiscalità, l’Agenzia delle Entrate precisa di aver immediatamente chiesto un riscontro e dei chiarimenti a Sogei Spa, società pubblica interamente partecipata dal Ministero dell’Economia e delle Finanze, che gestisce le infrastrutture tecnologiche dell’amministrazione finanziaria.

Dagli accertamenti tecnici svolti, Sogei esclude che possa essersi verificato un attacco informatico al sito dell'Agenzia.In sintesi anche l’Agenzia delle Entrate conferma che l’attacco informatico non c’è stato riportando di fatto un “link” alla comunicazione fatta dalla Sogei.

A questo punto rimane il giallo di comprendere i dati di quale organizzazione risultino.

Come detto in precedenza, avevamo chiesto a LockBit, se non ci fosse stato un errore. Ma dalla chat LockBit ha risposto che non riusciva a comprendere bene la domanda.

A questo punto abbiamo riformulato la stessa riportando quanto segue:

It seems that the Revenue Agency (you published a post on Agenziaentrate.gov.it), did not detect the compromise.

In summary, they found no encryption or ransom note traces.

Are you sure you have violated Agenziaentrate.gov.it?

Can you please do a check if it is not another company?La risposta riportata da LockBit è stata la seguente: “è stato un affiliato” come mostra la print screen successiva.

Occorre sapere che gli affiliati di una cybergang possono essere di differenti skill e capacità, anche se il movente è sempre lo stesso: estorcere quanto più denaro da una data organizzazione.

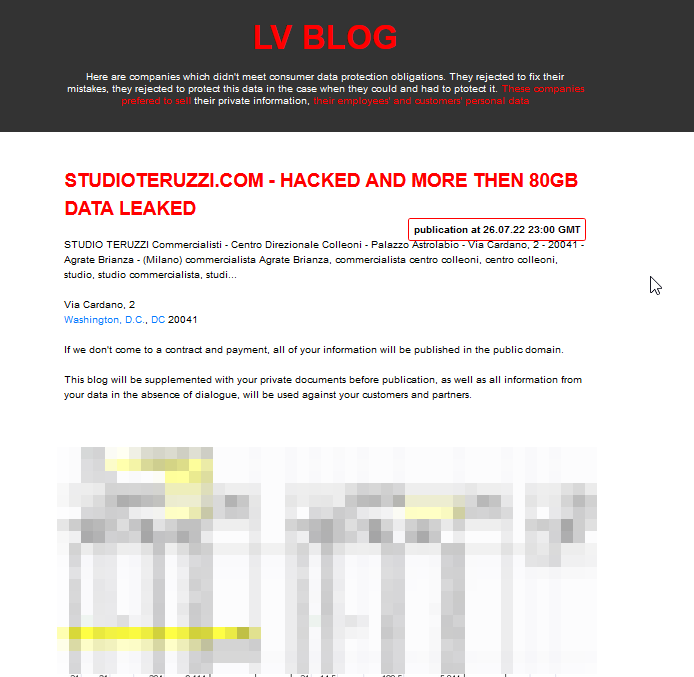

Questa mattina, sul blog della cybergang “LV Blog” (un’altra operazione di criminalità informatica), viene riportato un post dove viene pubblicata la compromissione di studioteruzzi.com.

Dalle analisi svolte, ci sarebbe un collegamento tra l’Agenzia delle Entrate e questa violazione, in quanto Studio Teruzzi, risulta essere collegata alla GESIS Srl, incontrata nei samples pubblicati da LockBit.

La pubblicazione risale a ieri notte, alle 23:00 comparsa sotto i nostri radar di Cyber Threat intelligence questa mattina presto. Ora si tratta di capire se esista questo collegamento tra le due vicende o se siano scollegate.

Potrebbe essere plausibile che ci siano degli affiliati di LockBit che militano all’interno di LV Blog oppure che gli hacker di LV abbiano chiesto a LockBit di rivendere i dati, avendo maggiore risalto mediatico.

Abbiamo scritto a LockBit chiedendo informazioni, ma ancora non ci sono state fornite, anche se ci hanno risposto che l’informazione relativa all’IP address, richiede tempo per essere verificata in quanto si tratta di un affiliato.

All’interno del blog vengono pubblicati dei samples, anche se questi non sono riconducibili all’Agenzia delle Entrate, ma sicuramente il giallo che avvolge la vicenda si infittisce.

Come aveva ipotizzato questa mattina RHC e nella giornata di ieri, sembrerebbe che l’attacco informatico all’Agenzia dell’Entrate pubblicato sul data leak site (DLS) di lockbit, non è stato afferente all’ infrastrutture IT dell’Agenzia ma ad un altra azienda collegata.

Infatti, la stringa “GESIS”, era stata trovata all’interno dei samples presenti nel data leak site di LockBit ed erano stati ipotizzati dei collegamenti con l’azienda.

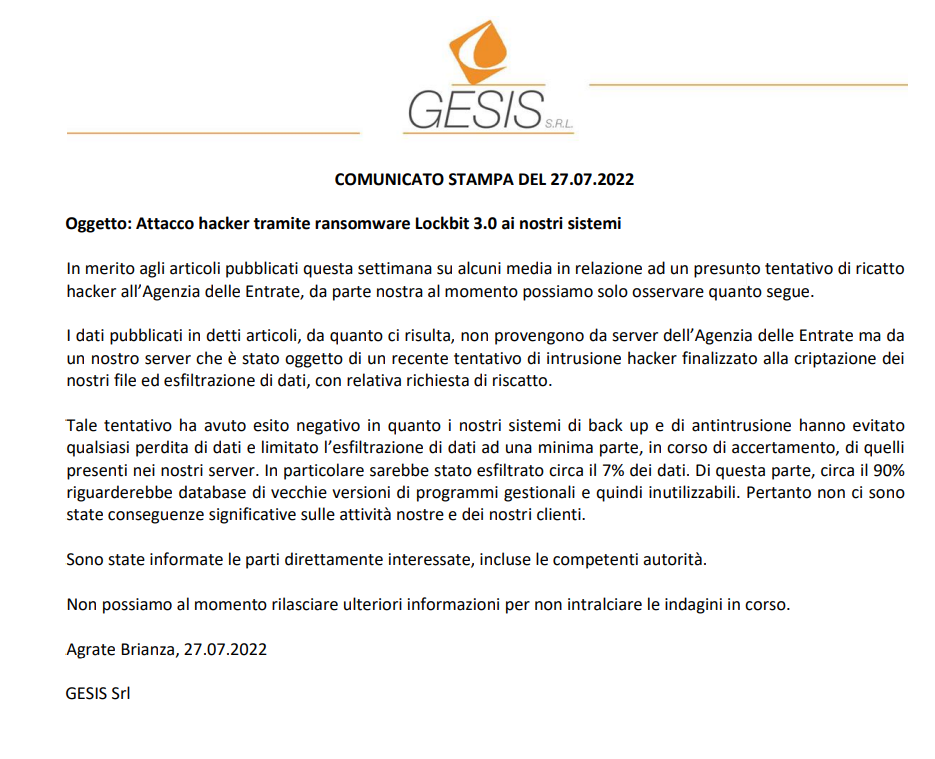

Pochi minuti fa arriva in redazione di RHC un comunicato stampa da parte della GESIS srl che riporta che:

I dati pubblicati in detti articoli, da quanto ci risulta, non provengono da server dell’Agenzia delle Entrate ma da un nostro server che è stato oggetto di un recente tentativo di intrusione hacker finalizzato alla criptazione dei nostri file ed esfiltrazione di dati, con relativa richiesta di riscatto.Pertanto sembrerebbe che si tratti di un errore da parte di LockBit, come già precedetemene accaduto con il caso sulla “Farmacia Statuto”, dove avevamo analizzato in modo approfondito la cosa.

Ora l’unica cosa da comprendere rimane se la GESIS sia una “terza parte” dell’Agenzia delle Entrate o gestisca i dati in qualche “processo esternalizzato”. Occorre sottolineare che al momento i dati pubblicati come samples sul sito di lockbit, sono dati personali e non documento afferenti all’Agenzia delle Entrate.

Di seguito il comunicato complessivo:

Oggetto: Attacco hacker tramite ransomware Lockbit 3.0 ai nostri sistemi

In merito agli articoli pubblicati questa settimana su alcuni media in relazione ad un presunto tentativo di ricatto hacker all’Agenzia delle Entrate, da parte nostra al momento possiamo solo osservare quanto segue.

I dati pubblicati in detti articoli, da quanto ci risulta, non provengono da server dell’Agenzia delle Entrate ma da un nostro server che è stato oggetto di un recente tentativo di intrusione hacker finalizzato alla criptazione dei nostri file ed esfiltrazione di dati, con relativa richiesta di riscatto.

Tale tentativo ha avuto esito negativo in quanto i nostri sistemi di back up e di antintrusione hanno evitato qualsiasi perdita di dati e limitato l’esfiltrazione di dati ad una minima parte, in corso di accertamento, di quelli presenti nei nostri server.

In particolare sarebbe stato esfiltrato circa il 7% dei dati. Di questa parte, circa il 90% riguarderebbe database di vecchie versioni di programmi gestionali e quindi inutilizzabili.

Pertanto non ci sono state conseguenze significative sulle attività nostre e dei nostri clienti.

Sono state informate le parti direttamente interessate, incluse le competenti autorità.

Non possiamo al momento rilasciare ulteriori informazioni per non intralciare le indagini in corso.

Agrate Brianza, 27.07.2022

GESIS Srl

Dalle informazioni che RHC ha analizzato fino ad oggi, prima della pubblicazione dei dati che avverrà tra qualche giorno, sembrerebbe che LockBit abbia rivendicato all’interno del suo data leak site (DLS), l’azienda sbagliata.

Questo viene all’occhio anche analizzando i samples, i quali non riportano tracce che riconducano all’Agenzia delle Entrate, ma solo dei documenti personali.

Il databreach quindi c’è stato in quanto dei dati sensibili sono fuoriusciti da una infrastruttura IT, ma non dell’Agenzia delle Entrate, ma della GESIS srl, che prontamente ha emesso un comunicato per fare chiarezza sull’accaduto.

A questo punto, rimane solo di analizzare i dati che verranno pubblicati da LockBit per scongiurare ulteriori sorprese, anche se questo avverrà solo tra qualche giorno.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

LockBit 2.0 è una cyber gang criminale che adotta il modello ransomware-as-a-service (RaaS), anche se la sua struttura presenta variazioni che la differenziano da un tipico modello di affiliazione.

LockBit ransomware è un malware progettato per bloccare l’accesso degli utenti ai sistemi informatici in cambio di un pagamento di riscatto. Questo ransomware viene utilizzato per attacchi altamente mirati contro aziende e altre organizzazioni e gli “affiliati” di LockBit, hanno lasciato il segno minacciando le organizzazioni di tutto il mondo di ogni ordine e grado.

Si tratta del modello ransomware-as-a-service (RaaS) dove gli affiliati depositano del denaro per l’uso di attacchi personalizzati su commissione e traggono profitto da un quadro di affiliazione. I pagamenti del riscatto sono divisi tra il team di sviluppatori LockBit e gli affiliati attaccanti, che ricevono fino a ¾ dei fondi del riscatto.

E’ considerato da molte autorità parte della famiglia di malware “LockerGoga & MegaCortex”. Ciò significa semplicemente che condivide i comportamenti con queste forme consolidate di ransomware mirato ed ha il potere di auto-propagarsi una volta eseguito all’interno di una rete informatica.

LockBit è una cyber gang che restite da molto tempo nel mercato delle affiliazioni RaaS rinnovandosi costantemente. Ha iniziato le sue operazioni a settembre 2019 chiamandosi ABCD per poi cambiare il suo nome in Lockbit. Successivamente il marchio è stato rinominato in LockBit 2.0 apportando diverse novità e a giugno 2021, sono stati apportati dei cambiamenti introducendo la piattaforma Lockbit 3.0.

LockBit 3.0 introduce diverse novità, come una piattaforma di bug-hunting relativa alle infrastrutture utilizzate dalla gang, l’acquisto di criptovaluta, una nuova sezione per gli affiliati e ulteriori modi per monetizzare che possono essere sintetizzate in:

Ovviamente il costo per ogni tipologia di “servizio” è differente e si può pagare in Bitcoin o in Monero.

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…