Finalmente il Ministero della transizione ecologia ha ammesso l’attacco informatico, e sembra si tratti di un malware precursore, inoculato all’interno dell’organizzazione settimane prima attraverso (probabilmente) una campagna di malspam.

Infatti, in precedenza sono state rilevate delle mail di phishing ai danni del MITE già da Marzo, che aveva come obiettivo inoculare all’interno della rete un malware precursore.

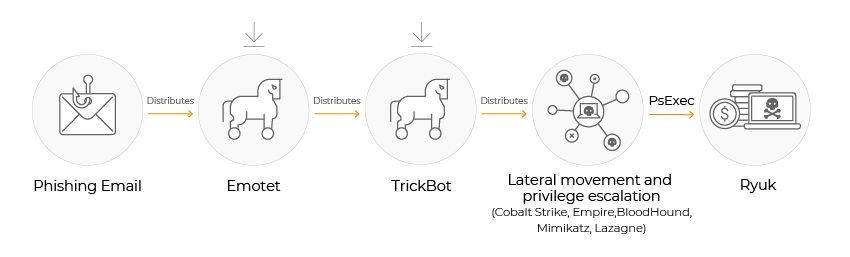

Si potrebbe trattare di Ursnif, Emotet, Phorpiex, SmokeLoader, Dridex o TrickBot, che fanno parte di questa categoria di malware, ovvero dei malware che permettono ai criminali informatici di avere un accesso alla rete e quindi generare persistenza, spesso veicolati da campagne di malspam.

Successivamente tali accessi possono essere venduti sulle darknet ad affiliati ransomware, che utilizzano tale persistenza per sfruttarla ed esfiltrare dati e poi successivamente lanciare i payload ransomware.

Se volete approfondire il tema del RaaS, della piramide e la differenza tra “affiliati” e “broker di accesso”, vi rimandiamo ai seguenti articoli.

Detto questo è confermata l’ipotesi iniziale fatta da RHC nella giornata di ieri, ovvero non si è trattato di un incidente ransomware, ma solo di una fase iniziale, ovvero una infezione da malware precursore.

Sembra infatti che i criminali informatici abbiano utilizzato dei beacon Cobalt Strike per avere persistenza all’interno dell’azienda, infatti sono state rilevate diffuse tracce di Cobalt strike all’interno delle infrastrutture IT capaci di generare backdoor di accesso remoto.

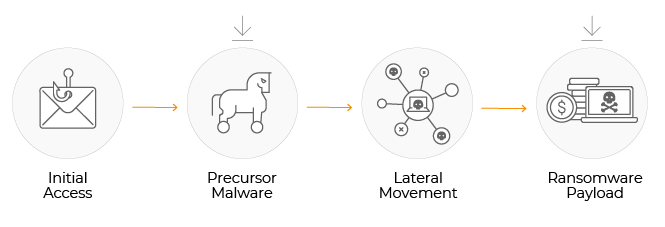

Questo attacco, per fare “Lesson learned” ci porta all’attenzione, che un attacco ransomware è l’epilogo di un attacco informatico che inizia settimane se non mesi prima.

Quindi alzate le barricate e non fatevi trovare impreparati, perché dei margini di vantaggio si hanno sempre.

In questo articolo andremo ad analizzare il concetto di “malware precursore”, cosa sono i “beacon cobalt strike” e alla fine, andremo ad analizzare un potenziale candidato all’infezione, il malware Ursnif.

I complimenti di RHC vanno al SOC dell’azienda, che è riuscito in tempo a fermare l’infezione, anche se i lavori sono in corso per evitare che tale malware non si diffonda in rete ed infetti ulteriori server e che possano comunicare con i server di Command & Control (C2) degli attaccanti.

Il ransomware è una delle maggiori minacce alla sicurezza per le aziende, ma non viene fuori dal nulla.

Secondo gli specialisti di sicurezza di Lumu Technologies, l’infezione delle reti aziendali con ransomware è preceduta dalla comparsa in esse del cosiddetto “malware precursore”. Di solito si tratta di codice dannoso utilizzato per pre-raccogliere tutte le informazioni necessarie prima di avviare l’infezione.

In teoria, rilevando e neutralizzando questo codice dannoso, le aziende possono proteggersi da un successivo attacco ransomware.

Gli attori delle minacce utilizzano una varietà di mezzi per distribuire i loro pacchetti di “malware precursori”. Alcune tattiche includono:

Una volta all’interno di una rete aziendale, gli operatori del malware tenteranno di esplorare le risorse all’interno della rete. Mapperanno la rete e cercheranno dati sensibili, credenziali che conferiranno più privilegi e accesso all’infrastruttura critica.

Esiste una varietà di strumenti che aiutano le bande di ransomware a spostarsi lateralmente. Alcuni di essi, come Cobalt Strike, sono stati progettati per test di sicurezza. Gli attori delle minacce effettuano anche scansioni di rete al fine di identificare le porte aperte e altre vulnerabilità di rete.

Se un’azienda rileva che le sue reti stanno comunicando con quelli che sembrano server C&C malware Emotet, Phorpiex, SmokeLoader, Dridex o TrickBot, dovrebbe disattivare immediatamente questa connessione, in quanto potrebbe divenire vittima di un attacco ransomware.

In oltre 2.000 aziende monitorate da Lumu, ogni attacco ransomware è preceduto da un’altra infezione da malware.

Il malware precursore utilizza il movimento laterale per spostarsi ulteriormente attraverso la rete e i dispositivi, aprendo l’accesso a futuri ransomware.

Cobalt Strike è un software commerciale di adversary simulation che viene commercializzato per i red team, ovvero quegli hacker etici che effettuano simulazioni impersonando un hacker criminale, per analizzare le infrastrutture e renderle resilienti agli attacchi informatici.

Ma questo tool, funziona talmente bene che viene utilizzato anche attivamente da un’ampia gamma di attori delle minacce, dagli operatori di ransomware agli Advanced Persistent Threats (APT). Molti difensori della rete hanno visto i payload di Cobalt Strike utilizzati nelle intrusioni, ma per coloro che non hanno avuto l’opportunità di utilizzare Cobalt Strike, può essere difficile comprendere i numerosi componenti e funzionalità inclusi in questo potente framework di attacco.

Cobalt Strike di fatto è l’applicazione di comando e controllo(C2), ovvero l’infrastruttura server che controllano i criminali che parla con i malware all’interno delle organizzazioni. Questo infatti ha due componenti principali: il server e il client.

Questi sono entrambi contenuti nello stesso eseguibile Java (file JAR) e l’unica differenza è quali argomenti usa un operatore per eseguirlo.

BEACON, è il nome del payload del malware predefinito di Cobalt Strike utilizzato per creare una connessione al server. Le sessioni di callback attive da una destinazione sono anche chiamate “beacon”. È qui che la famiglia di malware ha preso il nome ed infatti esistono due tipi di BEACON:

I payload quindi, come ad esempio un ransomware, non sono i BEACON. BEACON è la backdoor stessa e viene in genere eseguita con qualche altro loader, che si tratti della backdoor a fasi o completa.

Cobalt Strike viene fornito con loader predefiniti, ma gli operatori possono anche crearne di propri utilizzando PowerShell, .NET, C++, GoLang o qualsiasi cosa in grado di eseguire shellcode.

Non è ancora certo che si tratti di una infezione da malware Ursnif, noto anche come Gozi, ovvero uno dei Trojan bancari più diffusi.

Rimanendo nelle ipotesi, il codice sorgente del malware Ursnif è trapelato online nel 2015 e reso pubblicamente disponibile in Github, il che ha consentito ad altri autori di malware di aggiungere nuove funzionalità e sviluppare ulteriormente il codice da parte di diversi attori delle minacce.

Comportamento

Capacità

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…