Qualche giorno fa avevamo annunciato l’attacco informatico subito dalla ASL Napoli 3 sud, che ha costretto l’azienda ad una serie di disservizi e che al momento sta lottando per eliminare il ransomware dalle sue infrastrutture.

Ma questa volta, visto che le indagini non ci fanno crescere, non ci spiegano dove le altre aziende hanno fallito per consentirci di migliorare le altre infrastrutture del paese per evitare di essere compromessi dai criminali informatici, ce lo spiegano i criminali informatici stessi.

Sono quelle famose “lesson learned” delle quali proprio ieri parlavamo in un post sulla SIAE, ma questa volta è la stessa gang a fare “consapevolezza al rischio”; raccontandoci chiaramente cosa è successo e perché l’azienda si è fatta cogliere impreparata.

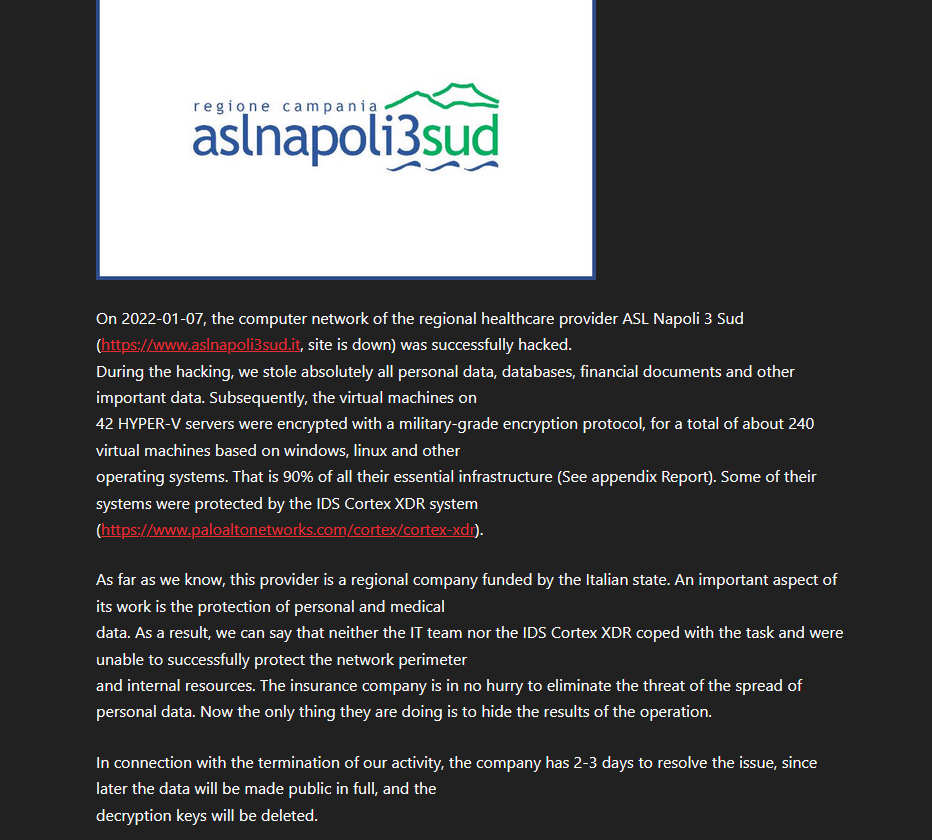

Infatti, aprendo il post sul loro blog, è possibile leggere quanto segue:

Il 07-01-2022 è stata violata con successo la rete informatica dell’Azienda sanitaria regionale ASL Napoli 3 Sud (https://www.aslnapoli3sud.it, sito inattivo). Durante l’hacking, abbiamo rubato tutti i dati personali, i database, i documenti finanziari e altri dati importanti.

Ma la cosa interessante è la quantità di macchine che sono state compromesse e cifrate con il ransomware, infatti la gang afferma:

Successivamente, le macchine virtuali ospitate su 42 server HYPER-V, sono state crittografate con un protocollo di crittografia di livello militare, per un totale di circa 240 macchine virtuali basate su Windows, Linux e altri sistemi operativi.

Affermando che sono stati cifrate con successo anche le macchine che avevano Linux come sistema operativo.

Questo è il 90% di tutte le loro infrastrutture essenziali (vedi appendice Report). Alcuni dei loro sistemi erano protetti dal sistema IDS Cortex XDR (https://www.paloaltonetworks.com/cortex/cortex-xdr).

Ma alla fine riportano le “conclusioni”, come un classico report di AUDIT che descrive cosa non ha funzionato all’interno delle infrastrutture della regione Campania.

Per quanto ne sappiamo, questo fornitore è una società regionale finanziata dallo stato italiano. Un aspetto importante del suo lavoro è la protezione della salute personale e medica e dei dati. Di conseguenza, possiamo affermare che né il team IT né l’IDS Cortex XDR sono stati in grado di proteggere con successo il perimetro della rete e le risorse interne. La compagnia di assicurazioni non ha fretta nell’eliminare la minaccia della diffusione dei dati personali. Ora l’unica cosa che stanno facendo è nascondere i risultati dell’operazione.

Infatti, come di consueto non c’è traccia sui giornali sia specializzati che non di quello che sta avvenendo sia all’interno dell’ospedale, e sia a livello tecnico specialistico.

In relazione alla cessazione della nostra attività, l’azienda ha 2-3 giorni di tempo per risolvere il problema, poiché in seguito i dati saranno resi pubblici integralmente e le chiavi di decrittazione verranno eliminate.

Un altro bel guaio per la PA italiana che si trova a non poter pagare un riscatto (come detto dal presidente Zaia in precedenza relativamente all’incidente della ULSS6 di Padova), ma con un grosso danno da ripristinare e un sistema, da quanto si evince dall’analisi di 54bb47hm praticamente al collasso.

La gang riporta inoltre che:

Se non ci sono contatti seri, inviamo tutti i dati privati agli interessati e chiudiamo il sito. Sarà possibile trovarci solo attraverso il blog. Forniamo un pacchetto di dati demo. Se non seguirà alcuna conversazione, applicheremo i dati in modo diverso. http:// ….

Tali dati sono molti, infatti il “samples” riporta 1,5GB che stiamo tentando di scaricare per comprendere il danno subito.

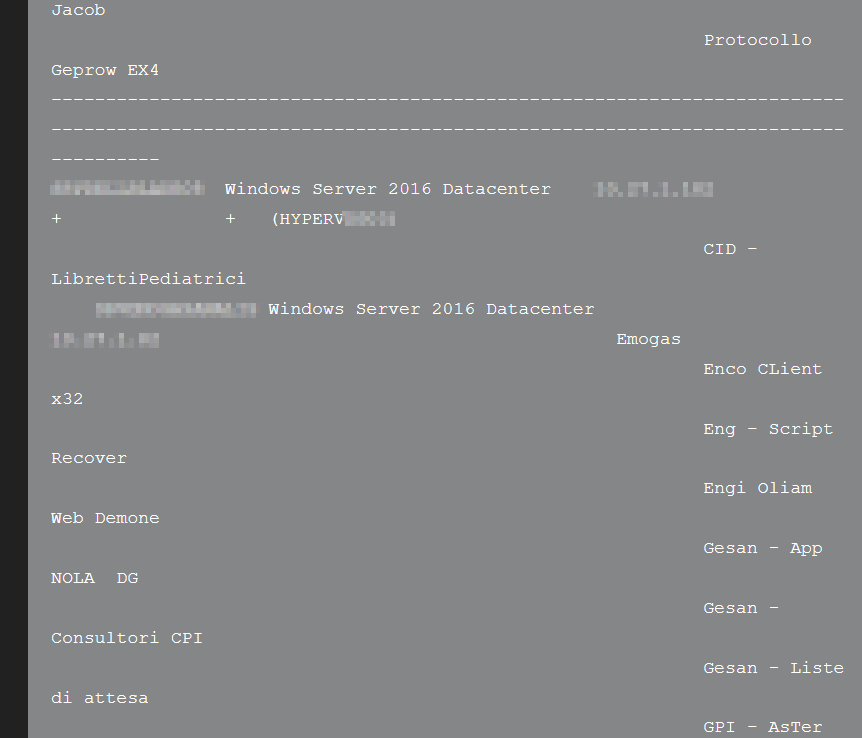

Fatto è che dalla lista dei server violati si parla di “fatturazione elettronica”, “libretti pediatrici”, “concorsi” e “schede cliniche” e tanto, tanto altro ancora.

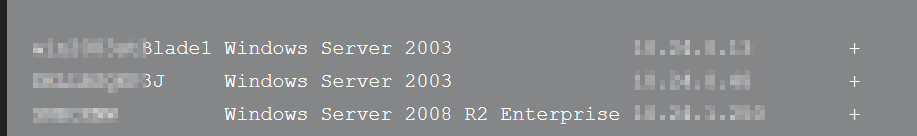

Ed inoltre sono presenti diversi server tra quelli violati che risultano in obsolescenza tecnologica (EoL), come nel caso di WIndows 2003 server e Windows 2008 server.

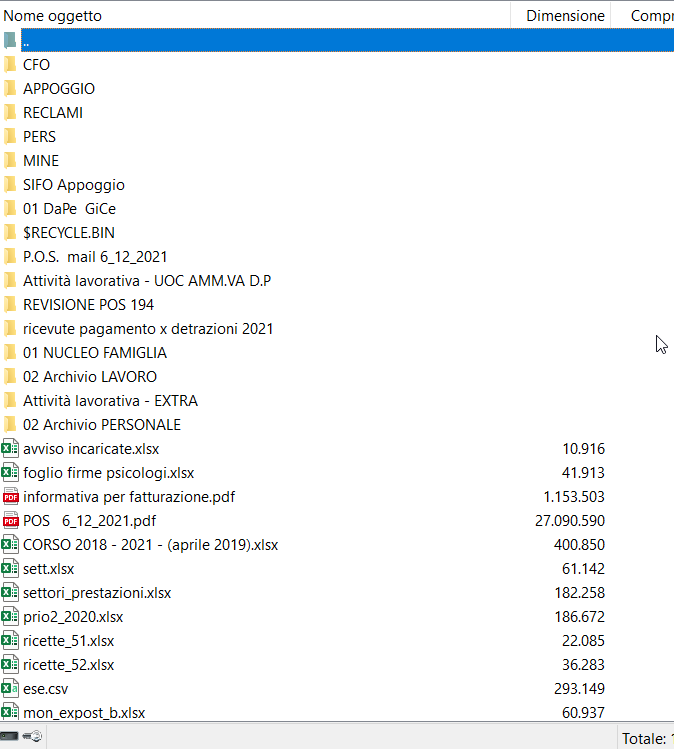

Finalmente siamo riusciti a scaricare il samples dei dati messi a disposizione da (Sabbath) ransomware, ovvero circa 1,5GB di dati provenienti dai server della ASL Napoli 3 sud.

Andando ad aprire il file, si vedono subito una serie di directory con nomi come “ricevute pagamento per detrazioni”; “attività lavorativa”, “Nucleo Famiglia”, “Reclami”, e molto altro ancora.

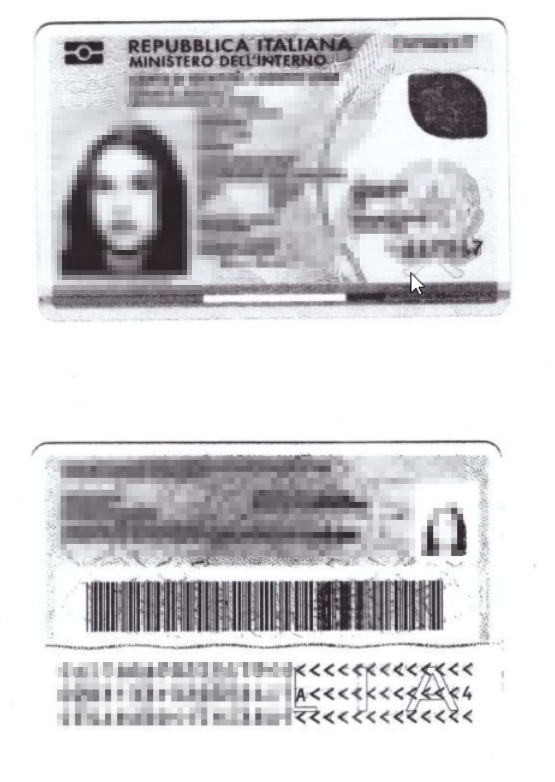

Andando a guardare le directory abbiamo una serie di carte di identità

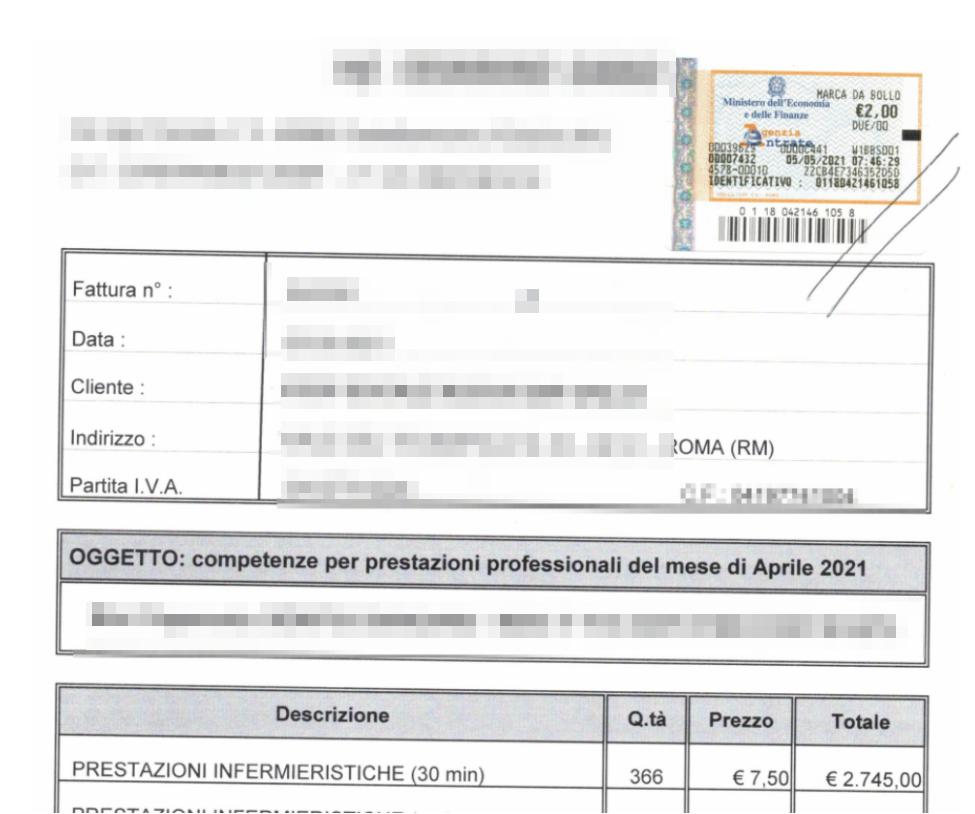

Delle fatture

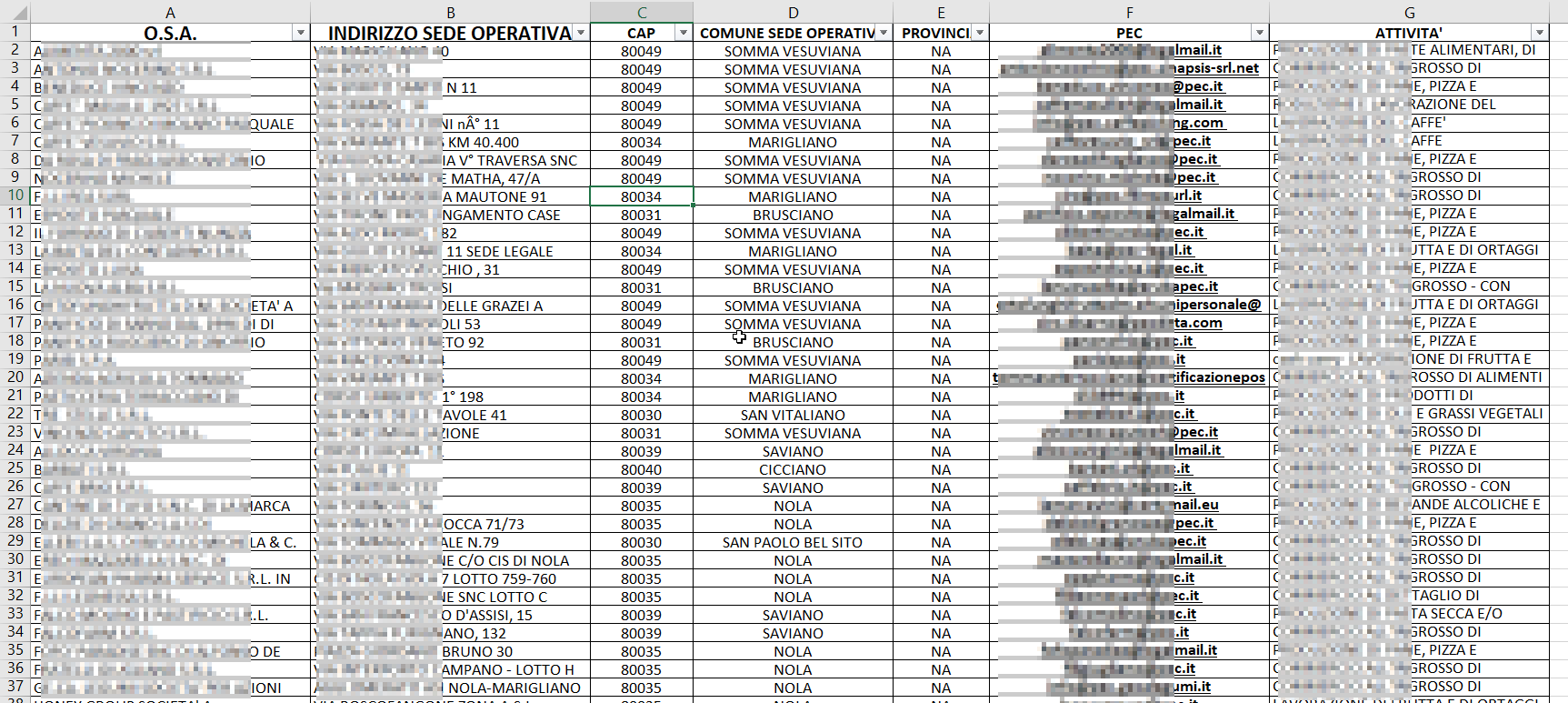

Una serie di informazioni relativi ad aziende

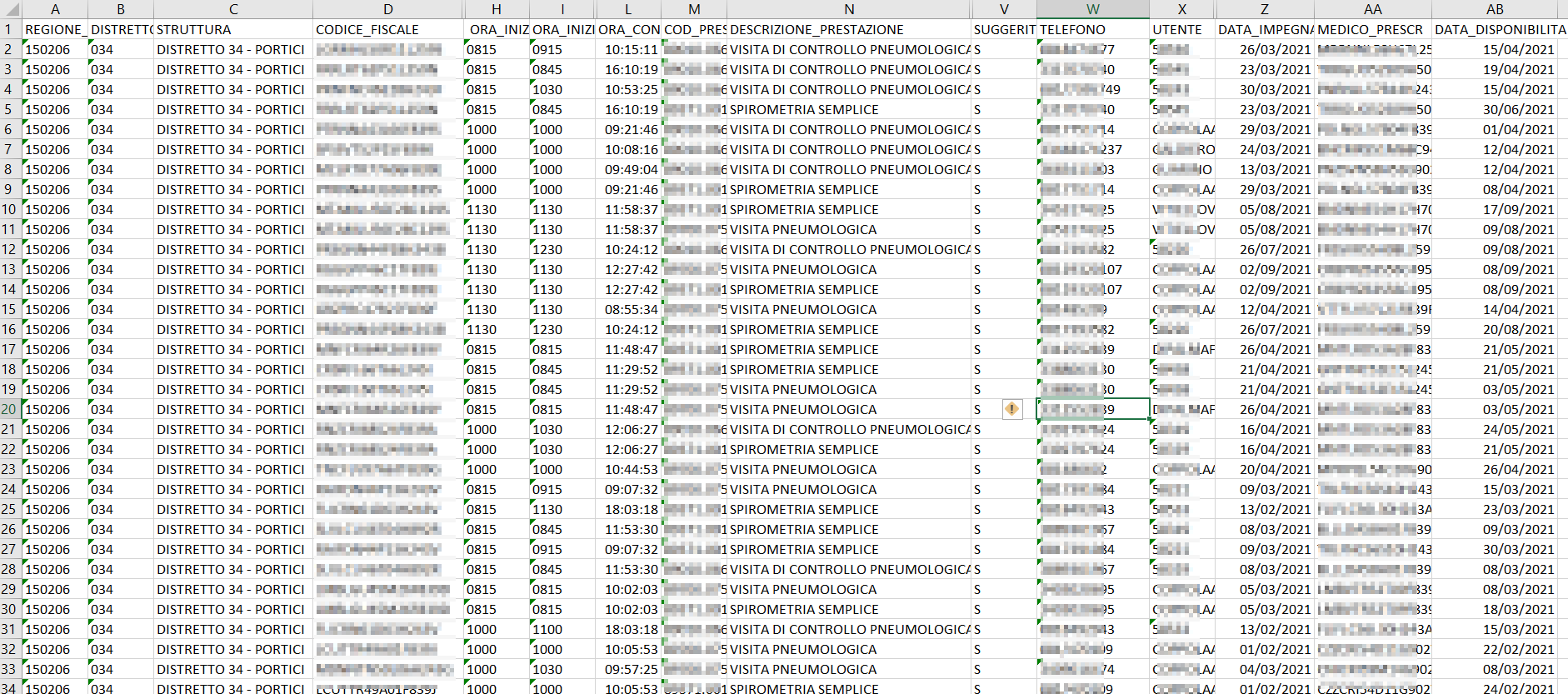

Un file di 111k occorrenze con le visite mediche fatte dai pazienti dell’ospedale, comprensive di codice fiscale e numero di telefono e prestazione medica:

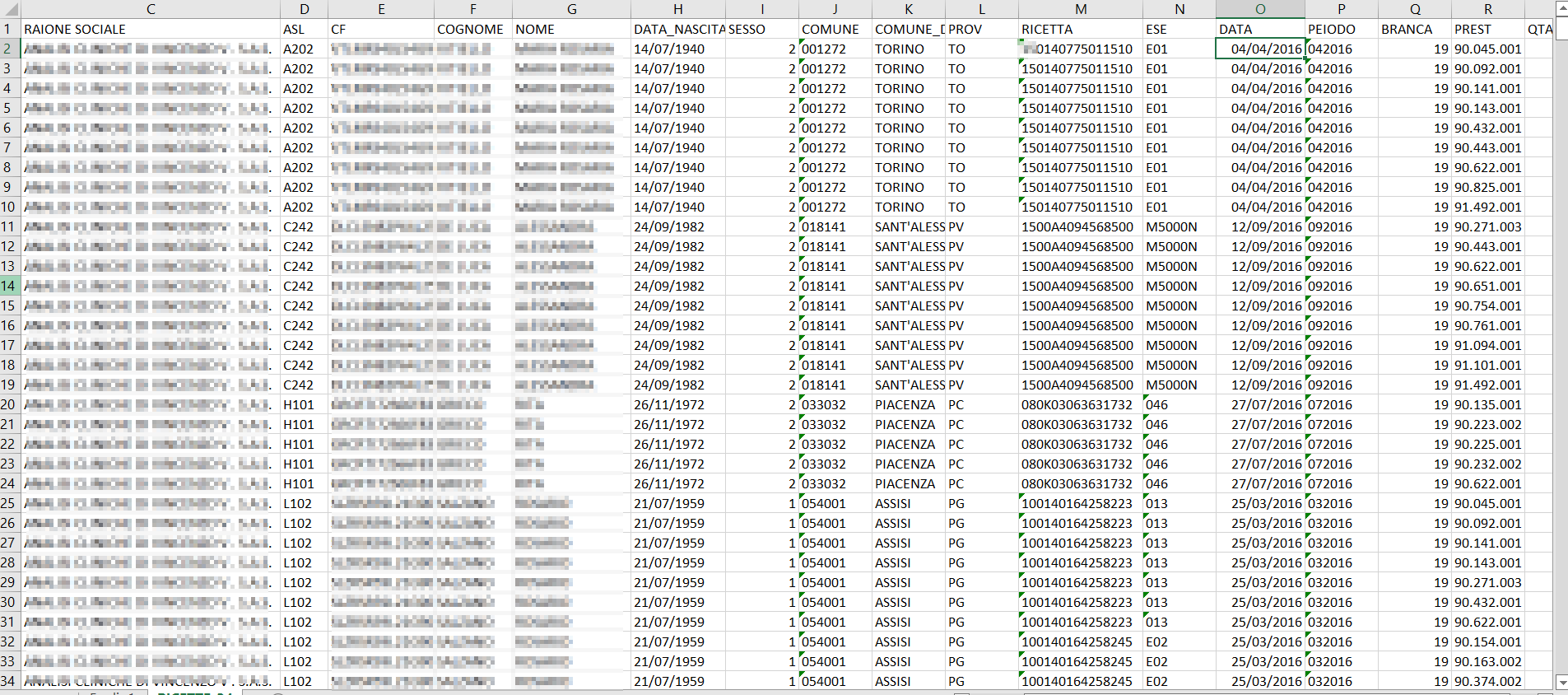

Prescrizione di ricette con codice fiscale e nome e cognome del paziente dell’ospedale

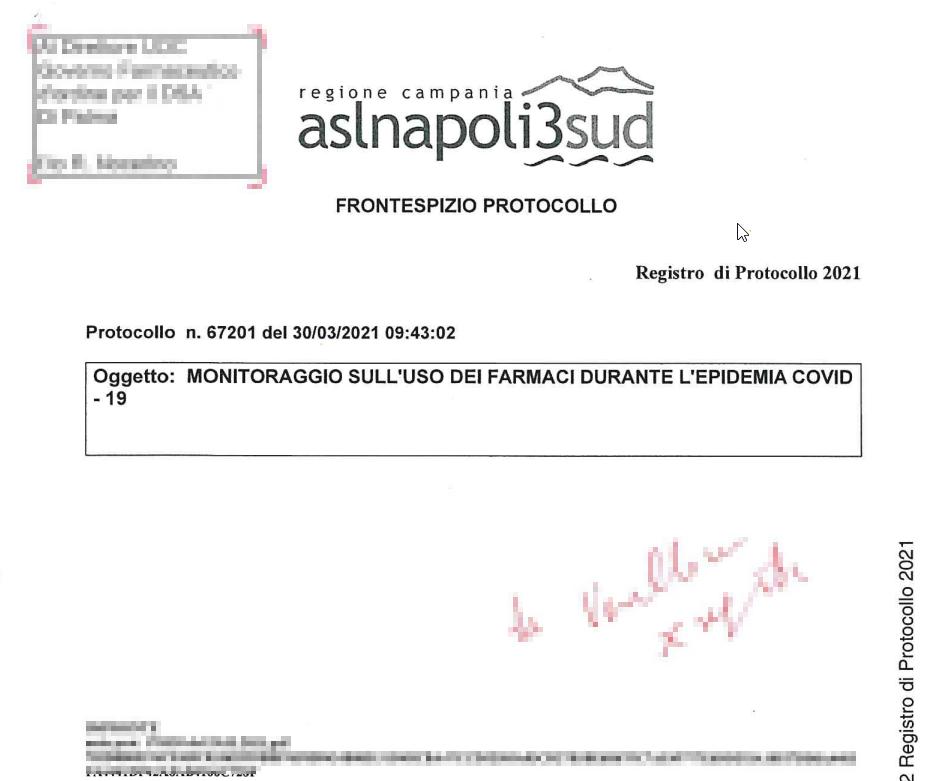

E anche informazioni sull’uso dei farmaci durante l’epidemia da covid.

Sono molti i dati da analizzare e si tratta di solo una parte relativa ai dati esfiltrati, pertanto risulta difficile in breve tempo svolgere una chiara analisi dei dati trapelati online. E’ certo che si tratta di informazioni sensibili e sanitarie.

La gang è stata avviata intorno a luglio 2020 usando il nome Eruption. Nel giugno del 2021 il nome si è tramutato in Arcane utilizzando un nuovo portale data leak site (DLS).

Il nome Sabbath è emerso a settembre del 2021 quando Mandiant ha trovato un post su un sito Web underground dove la gang cercava partner per un nuovo programma di affiliazione ransomware in logica RaaS. Mandiant dice che le somiglianze nelle tecniche portano a concludere che tutte e tre le organizzazioni criminali, sono gestite dalla stessa cyber gang.

Gli attori delle minacce prendono di mira l’infrastruttura utilizzando i vettori di attacco disponibili, interrompendo le infrastrutture e causando danni fisici significativi.

I ricercatori hanno scoperto che il ransomware 54BB47h (Sabbath) ha preso di mira infrastrutture critiche statunitensi e canadesi (oggi anche italiane), comprese le risorse naturali, l’assistenza sanitaria e l’istruzione.

Sabbath si basa su payload backdoor di Cobalt Strike preconfigurati, che includono il payload del malware e i beacon del malware per inocularlo. Sebbene gli operatori di ransomware Sabbath abbiano cercato di rimanere sotto il radar del pubblico con ripetuti sforzi di rebranding, hanno anche estorto denaro da un distretto scolastico statunitense nell’ottobre 2021 utilizzando una piattaforma di social media per presentare la richiesta di riscatto multimilionaria.

Si raccomandano le organizzazioni di implementare una strategia di sicurezza informatica, segmentare le reti, applicare il principio del privilegio minimo, abilitare l’autenticazione a più fattori(MFA) ove possibile e stabilire un piano completo di backup dei dati oltre che ad un ottimo programma cyber per essere resilienti a questo genere di rischi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…