La famigerata banda ransomware Lockbit 2.0, questa volta si è sbagliata!

Oggi vi raccontiamo questa storia che vede protagonista la Farmacia Statuto nel rione Esquilino di Roma e Red Hot Cyber.

Supporta Red Hot Cyber

La Farmacia Statuto, è una storica farmacia sita nel rione Esquilino di Roma, il15° rione di Roma , identificato con la sigla R. XV, e si trova all’interno del Municipio I. Il nome del quartiere prende il nome dal Colle Esquilino, uno dei Sette Colli di Roma.

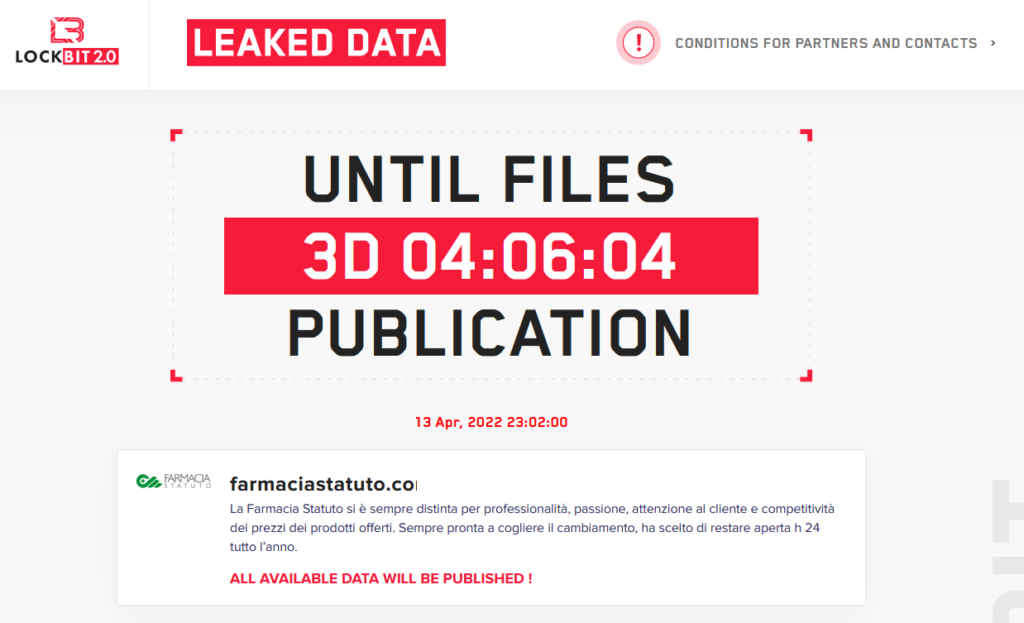

Nello specifico, il 10 aprile scorso, la famigerata banda di criminali informatici Lockbit, ha pubblicato un avviso riportando che era in possesso di 202 file della Farmacia Statuto. Tali file, sarebbero stati pubblicati dopo 3 giorni, il 13 aprile alle 23:02 ora UTC, avviando il consueto “countdown”.

Questo, come sanno i lettori di RHC, generalmente avviene quando l’azienda è reticente a pagare una forma di riscatto,. In questo modo, minacciando la pubblicazione dei dati in loro possesso, aumentano la pressione verso l’organizzazione violata, sperando che il pagamento avvenga più velocemente.

Il team di Red Hot Cyber, ha informato il proprietario della Farmacia, il Dott. Pierluciano Pucci, dicendogli che la sua farmacia era stata presa di mira da una banda cyber criminale.

Gli abbiamo anche spiegato che normalmente la gang procede alla cifratura dei dati dei server e delle postazioni di lavoro, rendendoli inutilizzabili, chiedendo poi un riscatto per poterli sbloccare. Abbiamo consigliato Pucci di sporgere denuncia alla Polizia Postale, cosa che ha fatto immediatamente.

Subito dopo, Pierluciano Pucci ci ha messo in contatto con l’azienda che gestisce il server web della farmacia, ma dalle analisi svolte non c’era nessuna traccia del malware e della cifratura dei dati. Nel mentre anche la Polizia Postale si è messa in moto immediatamente per comprendere l’accaduto.

La cosa che sembrava strana e che non c’era alcun sistema bloccato o malfunzionamento nelle infrastrutture IT dell’azienda e soprattutto nessuno aveva lasciato file all’interno dei server o inviato mail per una ipotetica richiesta di riscatto.

Nel mentre, Pierluciano Pucci ci ha raccontato che ha ricevuto telefonate in farmacia relativi ad aziende che si proponevano come agenti di intermediazione, facendoci comprendere che dietro alla minaccia ransomware, altre forme di aziende nella zona grigia si agganciano per fare business.

Ne avevamo spesso parlato, ma questa la conferma che il business del ransomware, attrae anche altre aziende che si propongono come intermediari tra l’azienda violata e la cybergang, per facilitare la transizione economica.

Nella giornata di giovedì 14/04, Lockbit ha pubblicato i 202 file sul data leak site, come da countdown.

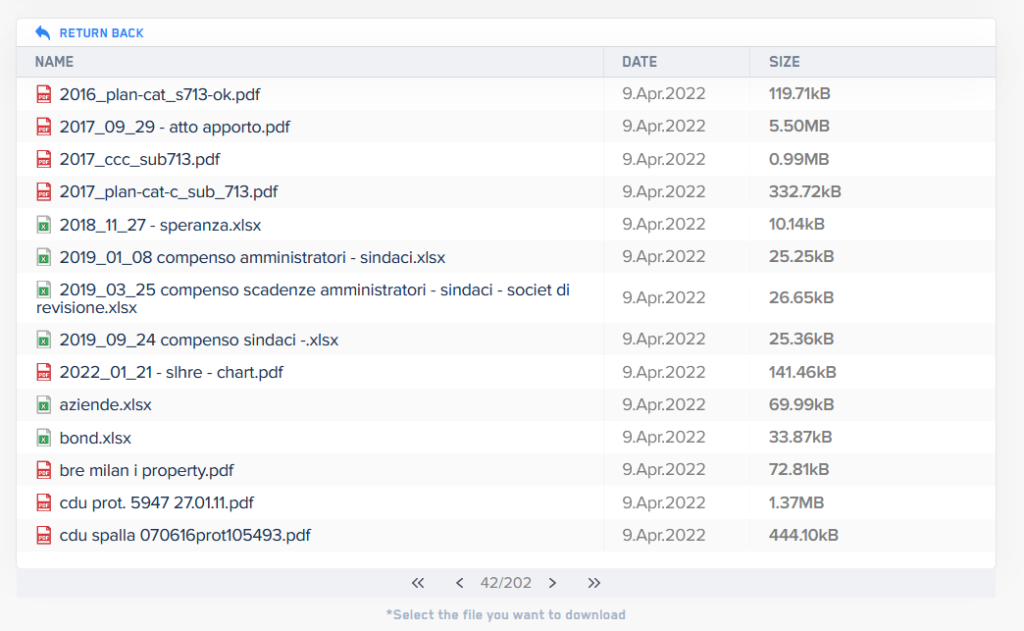

Il team di RHC è andato a guardare quali dati erano stati pubblicati e li ha mostrati a Pucci che a sua volta li ha analizzati e ha detto:

“Nessuno di questi dati è relativo alla mia farmacia! Ma i criminali informatici si sbagliano?”

Infatti andando ad analizzare meglio i file XLS contenuti all’interno dei file esfiltrati da LockBit, i dati erano afferenti ad un’altra azienda che ha nel nome la parola “Statuto”. Sembrerebbe infatti che si tratti del “Gruppo Statuto”, una holding che ha Hotel di lusso e aziende su tutto il territorio italiano. RHC ha provato a contattare il Gruppo, attraverso la pagina Linkedin, ma è in attesa di una risposta.

Per Pierluciano Pucci alla fine di questa breve ma intensa storia, ha tirato un sospiro di sollievo.

Ma tutto questo ci fa comprendere, come spesso diciamo su RHC, quanto oggi la sicurezza informatica fa parte del business delle aziende e che occorre investire su questi fronti, per evitare brutte sorprese. Vi lasciamo con le parole di Pierluciano Pucci che ringraziamo anticipatamente per la collaborazione.

“Ringrazio personalmente RHC per avermi prontamente informato e consigliato su quanto necessario fare per verificare l’accaduto, non essendo assolutamente a conoscenza di questo genere di reati il loro supporto e stato fondamentale.”

Tutto questo, ci porta all’attenzione, che il cybercrime sbaglia e in questo caso, probabilmente, si tratta di affiliati poco esperti che hanno pubblicato i dati senza rendersi conto che si trattava di una azienda differente. Ovviamente questo ha compromesso anche il loro business, andando a generare pressione sull’azienda sbagliata.

RHC monitorerà la questione in modo da aggiornare il seguente articolo, qualora ci siano novità sostanziali. Potete contattarci tramite la sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

LockBit 2.0 è una cyber gang criminale che adotta il modello ransomware-as-a-service (RaaS), anche se la sua struttura presenta variazioni che la differenziano da un tipico modello di affiliazione.

LockBit ransomware è un malware progettato per bloccare l’accesso degli utenti ai sistemi informatici in cambio di un pagamento di riscatto. Questo ransomware viene utilizzato per attacchi altamente mirati contro aziende e altre organizzazioni e gli “affiliati” di LockBit, hanno lasciato il segno minacciando le organizzazioni di tutto il mondo di ogni ordine e grado.

Si tratta del modello ransomware-as-a-service (RaaS) dove gli affiliati depositano del denaro per l’uso di attacchi personalizzati su commissione e traggono profitto da un quadro di affiliazione. I pagamenti del riscatto sono divisi tra il team di sviluppatori LockBit e gli affiliati attaccanti, che ricevono fino a ¾ dei fondi del riscatto.

E’ considerato da molte autorità parte della famiglia di malware “LockerGoga & MegaCortex”. Ciò significa semplicemente che condivide i comportamenti con queste forme consolidate di ransomware mirato ed ha il potere di auto-propagarsi una volta eseguito all’interno di una rete informatica.

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.