Talking Cricket è una iniziativa di Red Hot Cyber nata per far conoscere l’importanza dell’intelligence delle minacce all’interno delle attività di sicurezza informatica e al tempo stesso “stimolare” la consapevolezza al rischio degli abusi cibernetici sulle risorse esposte su internet.

Autori: Pietro DI Maria, Emanuele de Lucia, Massimiliano Brolli

Data Pubblicazione: 08/05/2022

Come abbiamo compreso nel primo report di Talking Cricket, “le botnet della pubblica amministrazione“, le botnet sono un altro fattore di rischio da tenere sotto controllo e da monitorare con costanza in quella disciplina che si chiama cyber threat intelligence e che consente di anticipare le mosse di un ipotetico aggressore.

Abbiamo anche recentemente fatto percepire i benefici di questa branca della cybersecurity con un caso pratico relativo all’incidente ransomware al Fatebenefratelli Sacco di Milano, riportando che già da 2 mesi eravamo al corrente come RHC della rivendita degli accessi alla VPN dell’ospedale.

Per i criminali informatici quello che viene messo a disposizione dalle botnet, sono informazioni preziose per poter avviare un attacco ad una infrastruttura IT e spesso parliamo di credenziali di accesso alla posta elettronica o alle VPN, le quali consentono di abbreviare drasticamente la catena di attacco.

In questo articolo, siamo andati ad analizzare le tracce lasciate nel cyberspace da alcune tra le botnet più conosciute di sempre e siamo andati a cercare le credenziali in vendita relative alle 20 le regioni italiane.

Per comprendere la metodologia di redazione del presente report, vi rimandiamo al precedente articolo dove spieghiamo con precisione cosa è una botnet, come funziona l’infezione e quali sono gli strumenti di threat intelligence utilizzati per rilevare le botnet.

Parallelamente abbiamo analizzato i market underground alla ricerca di botnet in vendita relative alle regioni attraverso il mercato Genesis avviato dal 29 settembre 2021. Il negozio è ancora in funzione e continua ad offrire prodotti sempre più interessanti ai suoi clienti. Il market implementa le seguenti funzionalità:

I clienti possono sfruttare l’impronta digitale reale dell’utente compromesso, il che faciliterà notevolmente il furto dell’identità e l’aggiramento delle misure di sicurezza per identificare ulteriori attività dannose.

Entrambe queste caratteristiche sono molto innovative e contribuiranno a fidelizzare i clienti su questa piattaforma, che è l’unica ad offrire questo tipo di prodotto oggi, anche se stiamo assistendo ad altre forme di “imitazione”.

I clienti che acquistano questo tipo di prodotto sono alla ricerca di credenziali affidabili e utilizzabili, così come la capacità di studiare la struttura della rete aziendale per possibili attacchi ransomware o per acquisire informazioni sulle persone, per poter condurre attacchi di ingegneria sociale estremamente mirati.

Non è raro osservare che questi attori malevoli approfittano di tutti i vantaggi associati agli account compromessi e quindi, non esitano a impersonare le varie identità legate all’account o a cercare di approfittare di tutti gli elementi dell’account stesso.

Per evitare che lo sfruttamento di questi account sia troppo facile per l’attore malintenzionato, è essenziale combattere tutti i malintenzionati avendo gli strumenti giusti per ogni situazione. Ad esempio, gli strumenti antifrode impediscono lo sfruttamento di questi attacchi, come buone capacità di threat intelligence che risultano fondamentali per anticipare la minaccia.

Ritornando al titolo dell’articolo, effettuando una analisi su diversi sistemi di threat Intelligence, possiamo riportare la seguente situazione relativamente alle 20 regioni italiane.

| Homepage | BotNet feeds | BotNet in vendita |

| Regione Abruzzo | 90 | 56 |

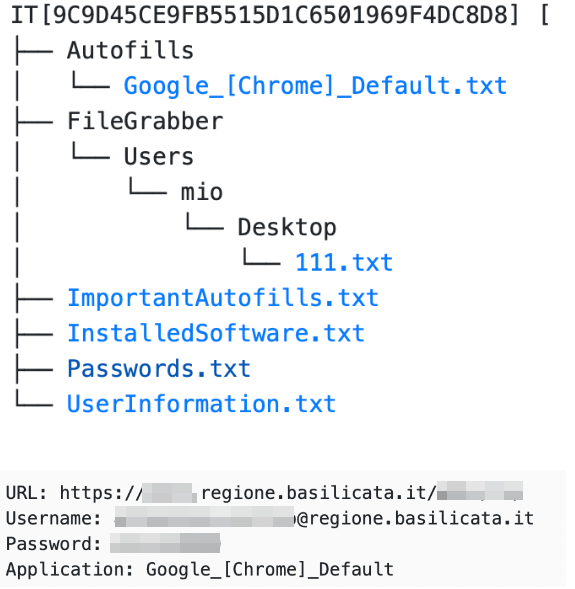

| Regione Basilicata | 59 | 23 |

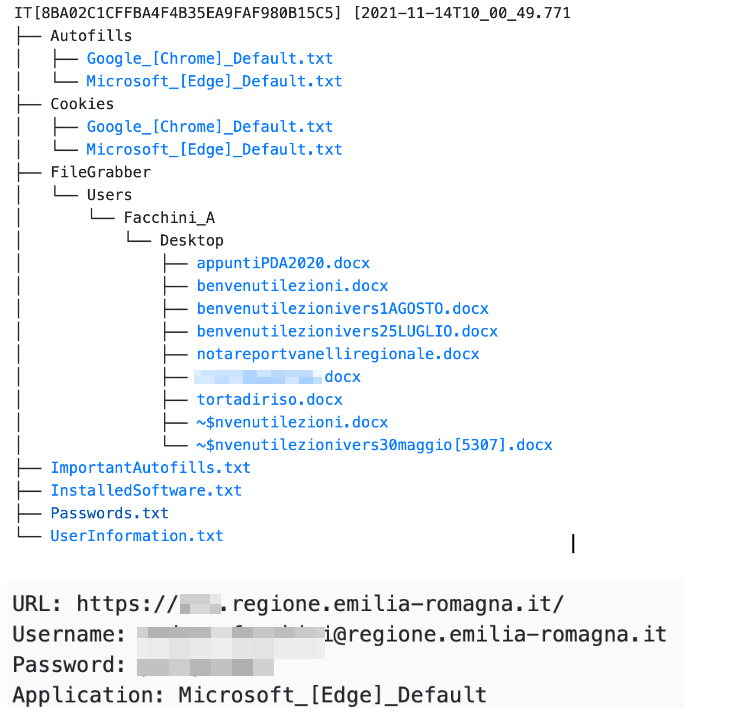

| Regione Emilia Romagna | 526 | 305 |

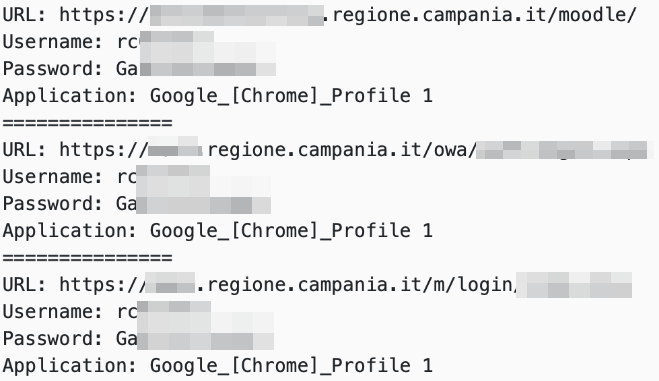

| Regione Campania | 874 | 413 |

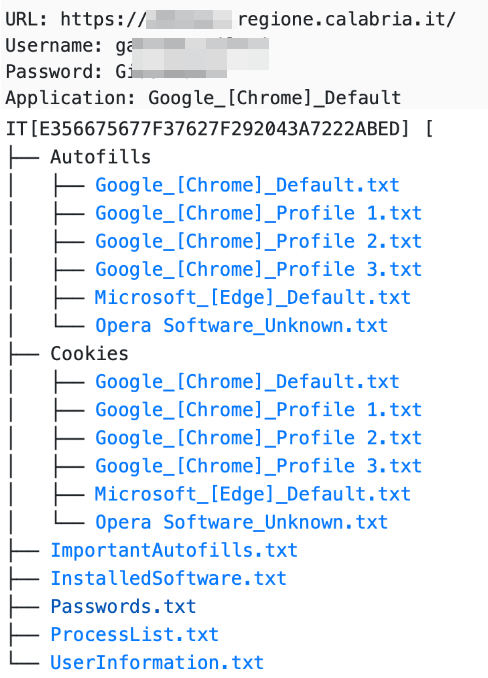

| Regione Calabria | 248 | 127 |

| Regione FVG | 102 | 90 |

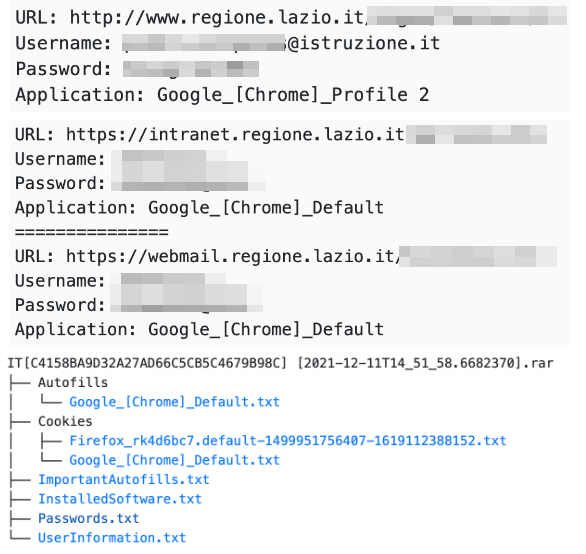

| Regione Lazio | 724 | 516 |

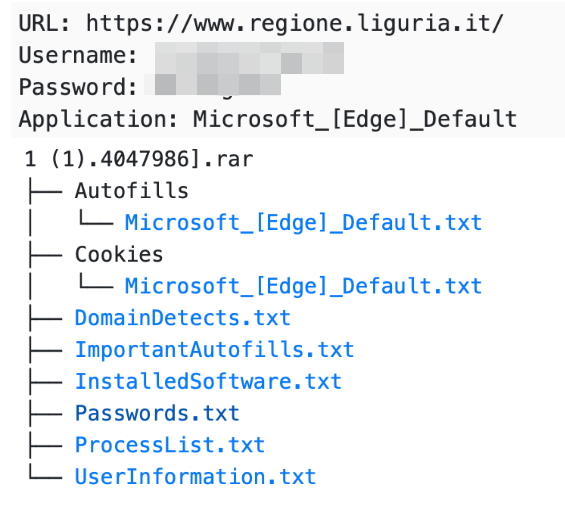

| Regione Liguria | 149 | 132 |

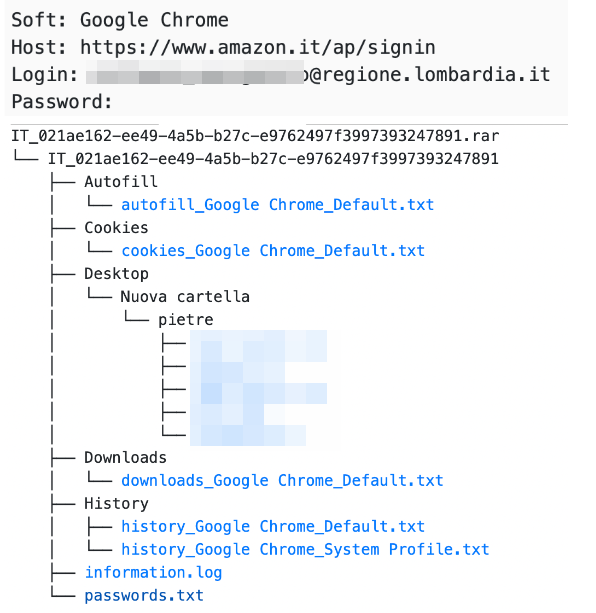

| Regione Lombardia | 999 | 128 |

| Regione Marche | 270 | 204 |

| Regione Piemonte | 489 | 21 |

| Regione Molise | 25 | 11 |

| Regione Puglia | 485 | 98 |

| Regione Sardegna | 215 | 110 |

| Regione Sicilia | 211 | 102 |

| Regione Toscana | 975 | 71 |

| Regione TAA | 25 | 0 |

| Regione Umbria | 200 | 85 |

| Regione VDA | 55 | 16 |

| Regione Veneto | 451 | 163 |

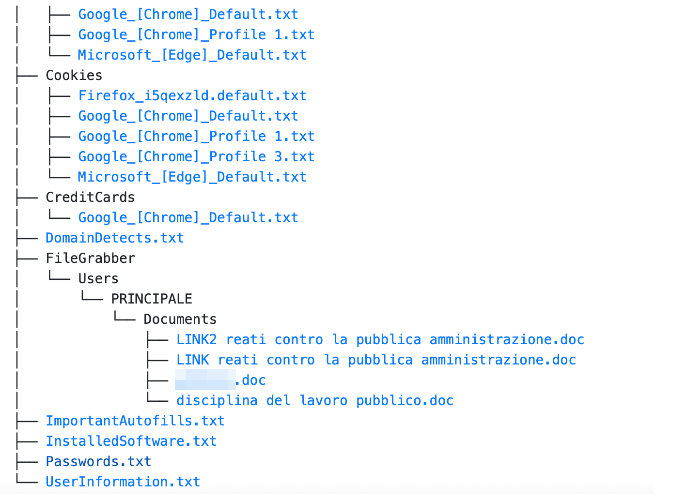

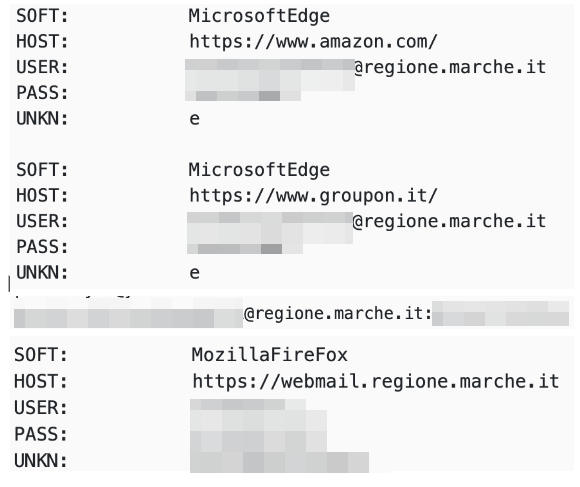

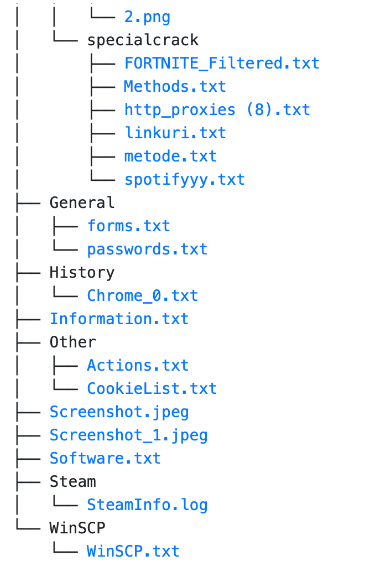

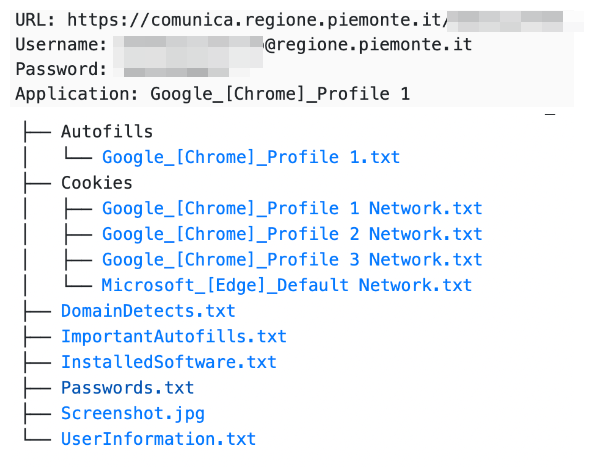

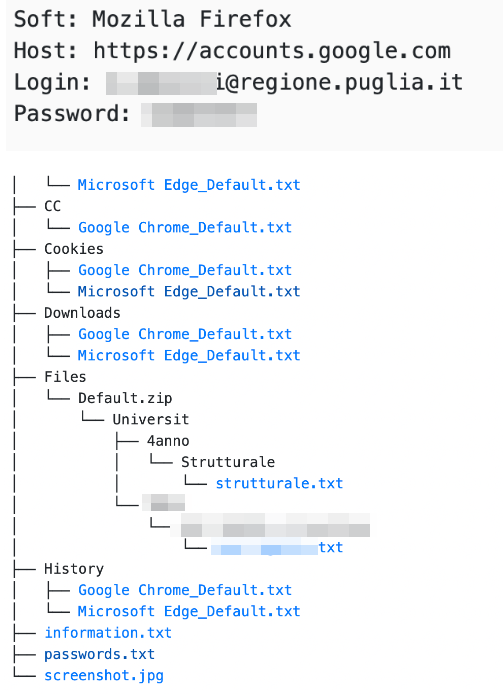

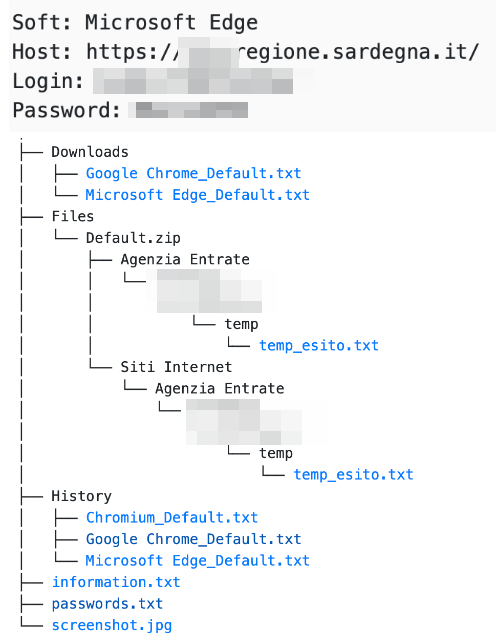

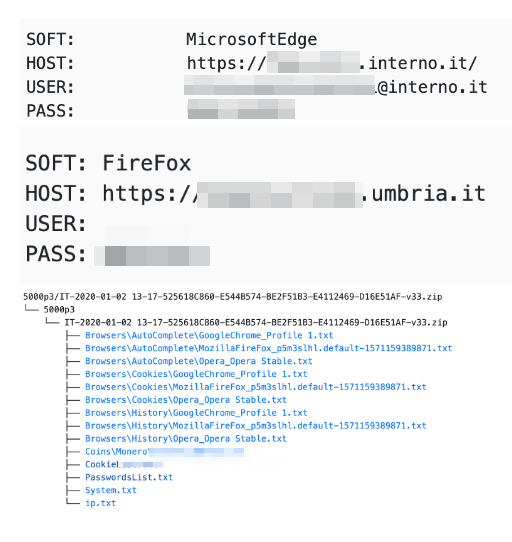

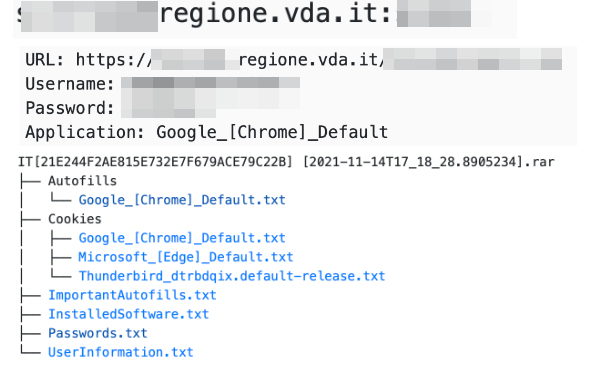

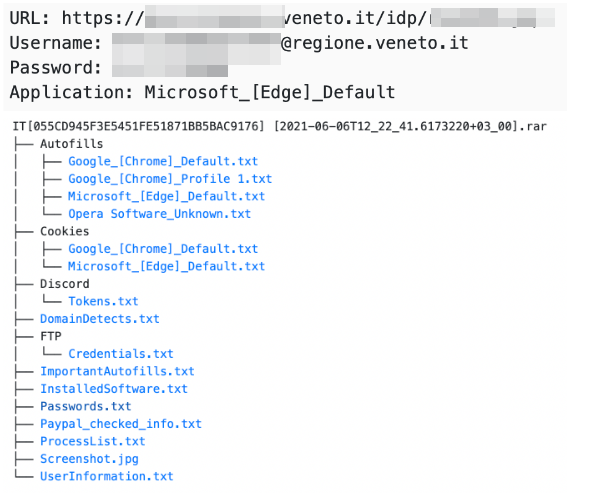

Come avevamo riportato in precedenza, per “BotNet feeds”, si intendono tutti i file contenuti all’interno dei bot che riguardano il dominio corrispondente. Tali dati sono riferiti sia ad utenti interni o esterni. Per Esterni si intendono gli utenti che hanno account su servizi del dominio principale. Ad esempio, nel caso di una regione potrebbe essere un cittadino (non un dipendente) che ha un account, ad esempio, sul sito di prenotazione dei vaccini per il COVID.

Per “BotNet in vendita”, invece, si intende la rivendita delle informazioni contenute nel Bot, su siti specializzati come ad esempio Genesis, citato in precedenza.

Ora andremo ad analizzare regione per regione, andando a riportare le evidenze più critiche rilevate nelle botnet.

In questa sezione andremo ad analizzare le tracce analizzate attraverso tecniche OSINT/CLOSINT relative alle botnet presenti sui device degli utenti che hanno una connessione con i sistemi delle varie regioni italiane. Si precisa che si tratta solo di esempi in quanto per una corretta analisi occorrerebbe molto più tempo di quello che abbiamo messo a disposizione per la stesura di questo articolo.

I dati analizzati, sono recenti presi in un arco temporale massimo di 3 mesi.

In seguito all’osservazione delle diverse minacce che colpiscono le regioni, troverete in quest’ultima parte delle raccomandazioni per rafforzare la sicurezza dei vostri servizi e per limitare le diverse minacce che colpiscono la vostra vita quotidiana.

Le credenziali compromesse sono solitamente utilizzate per condurre campagne di ingegneria sociale. L’obiettivo principale è quello di recuperare o ottenere informazioni dai dipendenti.

Per esempio, ci sono attacchi di “phishing mirato” o “spear phishing” che permettono agli aggressori di sfruttare la mancata consapevolezza al rischio manipolando i dipendenti se non ne sono stati formati a questo.

Per combattere efficacemente il furto d’identità, limitare le vendite nei negozi criminali e rallentare l’uso malevolo, è consigliabile lavorare sul monitoraggio costante delle attività fraudolente a tutti i livelli aziendali.

Di seguito le principali raccomandazioni che possiamo fornire per mitigare il problema delle botnet.

Ci sono anche altre azioni che possono essere implementate per limitare l’accesso malevolo e non autorizzato agli account aziendali:

Troviamo che gli utenti siano l’obiettivo primario degli attori delle minacce perché sono sfruttabili e non sono molto informati sui problemi di sicurezza in generale. La consapevolezza degli utenti è uno dei pilastri della sicurezza. Red Hot Cyber ha sempre riportato che l’utente è l’elemento più debole della catena.

Le tecniche di ingegneria sociale sono onnipresenti e si rivolgono agli acquirenti. Sono dannosi e permettono l’appropriazione indebita di fondi e lo sfruttamento delle vittime impersonificandole.

Per prevenire meglio i tentativi di truffa attraverso questo canale, si consiglia di rendere gli utenti consapevoli di tutte le potenziali minacce che possono incontrare quotidianamente e di organizzare promemoria regolari creando campagne di sensibilizzazione.

La ricerca svolta da Red Hot Cyber si è basata su siti contenenti dati e numeriche e fonti OSINT e CLOSINT tramite sistemi di threat Intelligence e analisi manuali. La pubblicazione non rappresenta necessariamente lo stato dell’arte della minaccia, data la natura transitoria delle fonti, pertanto ci riserviamo la prerogativa di aggiornamento periodico qualora necessario.

Red Hot Cyber non è responsabile del contenuto delle fonti esterne citate all’interno di questo documento, compresi i siti web esterni a cui si fa riferimento in questa pubblicazione.

La presente pubblicazione ha uno scopo puramente informativo e didattico, e ha come focus far accrescere la consapevolezza al rischio da parte di tecnici e operatori specializzati e sarà accessibile gratuitamente senza alcuna forma di paywall. RHC non sarà responsabile se qualche persona agisca per suo conto utilizzando le informazioni contenute all’interno di questo report in modo improprio.

RHC fornirà agli enti pubblici, qualora siano interessati ad approfondire le minacce riportate all’interno del presente report, ulteriori dettagli per poter intraprendere un percorso di bonifica e di mitigazione del rischio informatico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…