Robot in cerca di carne: Quando l’AI affitta periferiche. Il tuo corpo!

L’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “...

DKnife: il framework di spionaggio Cinese che manipola le reti

Negli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’ana...

Così tante vulnerabilità in n8n tutti in questo momento. Cosa sta succedendo?

Negli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici ...

L’IA va in orbita: Qwen 3, Starcloud e l’ascesa del calcolo spaziale

Articolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i v...

Truffe WhatsApp: “Prestami dei soldi”. Il messaggio che può svuotarti il conto

Negli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente dena...

Allarme rosso in Italia! Migliaia di impianti senza password: un incubo a portata di click

L’Italia si trova oggi davanti a una sfida digitale senza precedenti, dove la corsa all’innovazione non sempre coincide con una protezione adeguata delle infrastrutture. Pertanto la sicurezza dei sist...

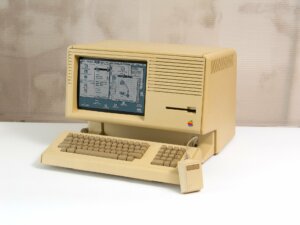

La vera storia degli hacker: dai trenini del MIT, alla voglia di esplorare le cose

La parola hacking, deriva dal verbo inglese “to hack”, che significa “intaccare”. Oggi con questo breve articolo, vi racconterò un pezzo della storia dell’hacking, dove tutto ebbe inizio e precisament...

Supply Chain Attack: come è stato compromesso Notepad++ tramite il CVE-2025-15556

Nella cyber security, spesso ci si concentra sulla ricerca di complessi bug nel codice sorgente, ignorando che la fiducia dell’utente finale passa per un elemento molto più semplice: un link di downlo...

Il “Reddit per AI” progetta la fine dell’umanità e crea una Religione. Ecco la verità su Moltbook

L’evoluzione delle piattaforme digitali ha raggiunto un punto di rottura dove la presenza umana non è più richiesta per alimentare il dibattito. Moltbook emerge come un esperimento sociale senza prece...

Initial Access Broker (IaB): Sempre più una comodity nei mercati underground

Nel mondo dell’underground criminale, il lavoro si divide tra “professionisti”. C’è chi sviluppa ed esercisce il ransomware, c’è chi vende un accesso iniziale alle aziende e c’è chi sfrutta l’accesso ...

Articoli più letti dei nostri esperti

Gli scarafaggi bio-ibridi ci salveranno dai disastri naturali. La nuova frontiera della robotica che unisce elettronica e materiali biologici

Redazione RHC - 21 Dicembre 2023

Il ransomware ora si maschera da AUDIT di Sicurezza. I WereWolves sbarcano nel circus RaaS e colpiscono le aziende Russe

Chiara Nardini - 21 Dicembre 2023

La Visione dello spazio di Jeff Bezos di Amazon: “Se avessimo un trilione di persone, avremmo 1.000 Mozart e 1.000 Einstein in ogni dato momento”

Redazione RHC - 21 Dicembre 2023

Utenti Chrome in allerta: Google corregge un grave 0Day sfruttato in attacchi attivi

Agostino Pellegrino - 21 Dicembre 2023

Un’indagine scopre modelli di generazione di immagini AI addestrati sugli abusi sui minori

Stefano Gazzella - 21 Dicembre 2023

Soldi Facili su YouTube? Attenzione alla Truffa Rivelata da Bitdefender. Su internet non regala soldi nessuno!

Redazione RHC - 21 Dicembre 2023

Sotto Attacco: Come rendere un eseguibile scaricabile da internet un malware potentissimo

Manuel Roccon - 21 Dicembre 2023

Terrapin: un rivoluzionario attacco informatico minaccia la sicurezza del protocollo SSH!

Redazione RHC - 21 Dicembre 2023

Robot “Saetta” dei Carabinieri: Il Futuro della Sicurezza è Quattro Zampe e Metallo!

Giovanni Pollola - 21 Dicembre 2023

SMTP Smuggling: minaccia senza precedenti alle Email. Ora è possibile inviare email impersonando qualsiasi utente

Redazione RHC - 20 Dicembre 2023

Ultime news

Cyber minaccia nascosta: Gli Hacker raggirano i sistemi di difesa con la nuova tecnica della Concatenazione ZIP!

Vino Avvelenato? Solo se non paghi! Il ricatto folle di un Esperto Informatico di Trieste

Allarme WordPress: 4 milioni di siti in pericolo a causa di un bug critico in Really Simple Security

Tsunami di CVE in Arrivo! Il NIST è in arretrato di 18.000 Vulnerabilità

La Botnet Mirai sfrutta un nuovo 0day e mette a rischio 17.000 dispositivi GeoVision

La Password Più Popolare del 2024 è 123456! Applausi per il Sesto anno Consecutivo di Podio!

Scopri le ultime CVE critiche emesse e resta aggiornato sulle vulnerabilità più recenti. Oppure cerca una specifica CVE