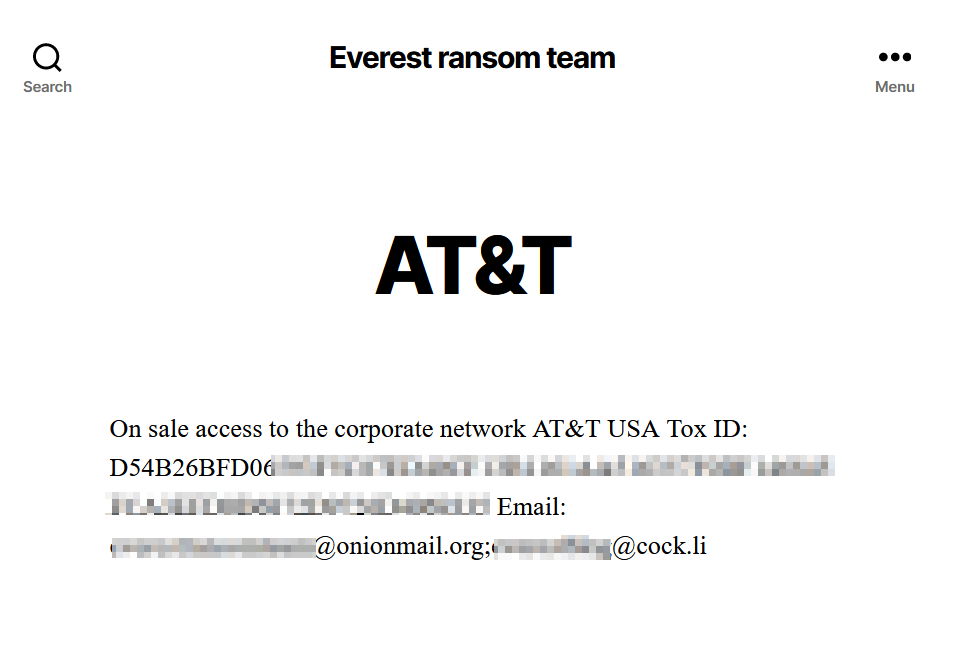

Con un post sul proprio data-leak-site (DLS) la cybergang Everest ransomware (già incontrata in precedenza con l’attacco informatico subito dall’italiana SIAE), mette in vendita i dati della AT&T.

All’interno del post, vengono riportati gli indirizzi di contatto, come l’indirizzo TOX e due caselle di email per comunicare con loro.

Al momento non risulta chiaro se si tratti di una nuova violazione oppure di una rivendita di dati precedentemente esfiltrati dalle infrastrutture IT di AT&T, visto anche che in questi ultimi giorni diverse gang stanno optando per questa soluzione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo sulle nostre pagine per dare risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

La cybergang Everest, l’abbiamo incontrata diverso tempo fa in violazioni di eccezione, come ad esempio l’attacco informatico alla SIAE, dove Red Hot Cyber riuscì in quella occasione ad effettura una intervista con un loro rappresentate.

Il ransomware Everest è emerso nella seconda metà del 2018, effettuando attacchi a diverse aziende e grandi organizzazioni, un esempio è stato l’attacco al governo brasiliano, più precisamente a una rete del Procuratore Generale del Tesoro Nazionale, questi attacchi sono stati effettuati in Agosto 2021.

Il ransomware Everest fa parte della famiglia Everbe 2.0 , che è composta da Embrace, PainLocker, EvilLocker e Hyena Locker ransomware.

Il gruppo utilizza la tecnica della doppia estorsione, cercando di aumentare i profitti ottenuti dai propri attacchi, in questa tattica il pagamento è richiesto non solo per ottenere la chiave di decrittazione ma anche affinché i dati dell’azienda non vengano divulgati. Questo metodo è utilizzato dalla maggior parte dei ransomware.

Il ransomware Everest utilizza la tattica delle e-mail di spam, questa tattica consiste nel riempire la casella di spam con e-mail commerciali di società pubblicitarie, perché in questo caso c’è la possibilità che l’e-mail dannosa vada direttamente nella tua casella di posta e non nella casella di spam.

Questa e-mail hanno al loro interno un file Word o Excel con “informazioni finanziarie”, hanno file con un payload contenente delle macro dannose, che eseguono dei loader per ottenere un primo accesso al sistema.

La cybergang è stata vista anche non utilizzare il ransomware, ma condurre estorsioni esclusivamente esfiltrando i dati dai sistemi IT delle vittime, senza cifrarne il contenuto ma richiedendo il riscatto per l’eliminazione dei dati.

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…