Come di consueto, RHC ha scritto la Timeline dell’attacco informatico alla SIAE (Società Italiana degli Autori e Editori), riportando i fatti salienti di questo attacco informatico e quanto sia importante oggi un cambio di marcia, da parte di tutte le organizzazioni, per rendere le infrastrutture IT (e di conseguenza quelle del paese), più resilienti agli attacchi informatici.

L’Italia è sotto attacco e dobbiamo farcene una ragione.

Dobbiamo rimboccarci le maniche, iniziare a divulgare consapevolezza e partire dalle basi per alimentre una corretta “Postura cyber”, perché il futuro non sarà così tanto roseo per chi vuole rimanere su internet ad esercitare il proprio business e dobbiamo smettere di lavorare in contingency, sperando che una polizza cyber ci possa risolvere il problema.

La sicurezza informatica è alla base del business di oggi. Facciamocene una ragione!

Detto questo (detto e ridetto su questo blog), pubblichiamo la consueta timeline dell’attacco cyber alla SIAE, partendo dai fatti del 20 di ottobre 2021.

Il 21 ottobre, apprendiamo che un attacco informatico è stato sferrato verso le infrastrutture IT della SIAE. Tale attacco dai media viene riportato come “attacco ransomware” con una richiesta di riscatto pari a 3 milioni di euro.

Le informazioni si iniziano a diffondere nella rete e sembra sia stata la cyber-gang Everest, una operazione ransomware attiva da tempo, che nei precedenti mesi ha sferrato una serie di attacchi ad aziende nel mondo.

Iniziano ad essere pubblicati una serie di articoli da parte delle grandi testate giornalistiche italiane, mirati alla minaccia del ransomware, riportando che sono stati rubati 60GB di dati.

Red Hot Cyber hg si attiva immediatamente e accede al DLS (data leak site) dell’operazione Everest che mostra chiaramente nella sua home-page, la violazione della SIAE con la richiesta di riscatto di 3 milioni di dollari.

Poco tempo dopo, vengono pubblicati due link per poter accedere a degli archivi zip (ospitati su dropmefiles, con password 12345 su un noto sistema di file sharing), nei quali sono liberamente scaricabili e presenti 238 documenti di varia natura.

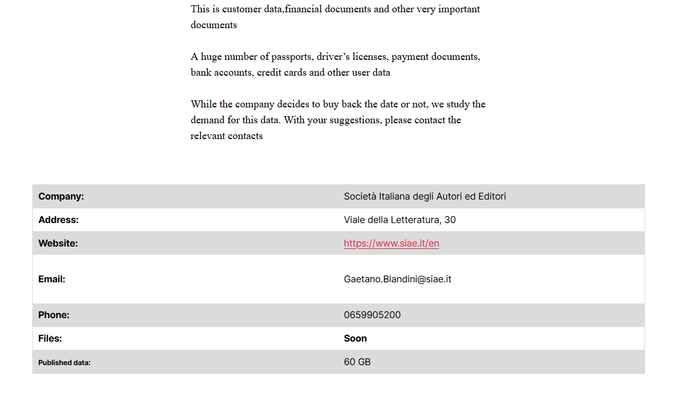

Accedendo al link della home-page, si accede ad una pagina che mostra i dati dell’organizzazione “Società Italiana degli Autori ed Editori”, la casella di posta del presidente della SIAE, il numero di telefono dell’azienda e la quantità di dati esfiltrati da Everest confermando i 60GB.

Andando più sotto nella pagina, sono presenti dei sample di persone italiane, come patenti di guida, cambi di residenza emessi dai soci SIAE, carte di identità, tessere sanitarie, una piccola parte rispetto al file zip che abbiamo riportato sopra e che abbiamo scaricato e verificato come attendibile.

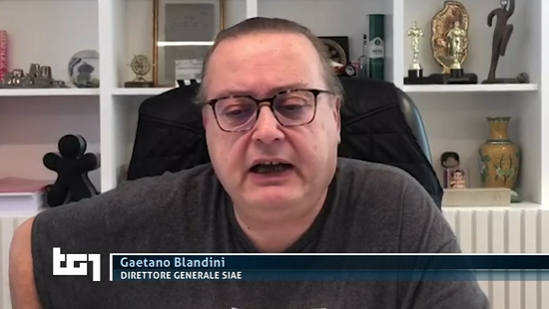

Nella giornata del 20, il presidente della SIAE in un video emesso dal telegiornale nazionale TG1, riporta una inquietante dichiarazione:

“Per fortuna non sembrerebbero esserci (tra i dati sottratti)… dati economici ma SOLO dati anagrafici relativi a carte d’identità o cose del genere”

Sui social network si scatena il putiferio relativamente alla noncuranza di questa grande organizzazione rispetto ai dati delle persone archiviati all’interno dei sistemi IT.

La community di Red Hot Cyber hg, una volta acquisite le informazioni dal DLS (data leak site) dell’operazione Everest, avvia una conversazione con la cyber-gang, ponendo una serie di domande riguardanti la questione.

Dallo scambio, come prima cosa emerge che la sicurezza informatica della SIAE, è stata valutata pari a 1 da parte del threat actor (in una scala tra 1 e 10). Inoltre, non si tratta di un attacco ransomware, ma di un classico attacco informatico senza l’utilizzo di “malware”.

Di fatto si parla di data-exfiltration attraverso la tecnica del penetration-test e successiva richiesta di riscatto. Il portavoce di Everest, riporta anche che il commento del presidente della SIAE è fortemente fuori luogo, dicendo:

“È molto strano sentire un simile comunicato stampa, probabilmente sa di cosa sta parlando. I dati personali non fanno paura, lascia che lo racconti a migliaia di truffatori di diverso tipo. Quando inizieranno a usare i passaporti in vari servizi e i clienti gli fotteranno la testa, sarà divertente. A quanto pare solo io e te sappiamo come possono essere utilizzati i dati personali, vive in un mondo parallelo.”

Anche la polizia postale, attraverso il compartimento di Roma del Cnaipic (Centro nazionale anticrimine informatico per la protezione delle infrastrutture critiche), conferma la notizia che i dati sottratti dalla Siae non siano stati criptati, ma esfiltrati dalle sue basi dati.

Ecco che il Garante per la privacy, apre una istruttoria sul caso della SIAE, riportando che:

“In relazione al data breach subito dalla Siae, il Garante per la protezione dei dati personali informa di aver aperto un’istruttoria. La Società italiana autori ed editori aveva ieri notificato all’Autorità, entro i termini previsti dalla normativa sulla privacy, la violazione dei suoi server a causa di un attacco hacker con finalità estorsive. Il Garante sta in queste ore valutando le informazioni ricevute dalla Società, riservandosi di svolgere gli opportuni approfondimenti.”

Ma intanto anche gli artisti, associati alla SIAE iniziano ad avere paura in quanto i loro dati, qualora la SIAE non pagasse il riscatto, sarebbero (come di consueto) venduti nel darkweb, cosa che succede sempre nel modello a doppia estorsione ransomware, anche se in questo caso non era un ransomware.

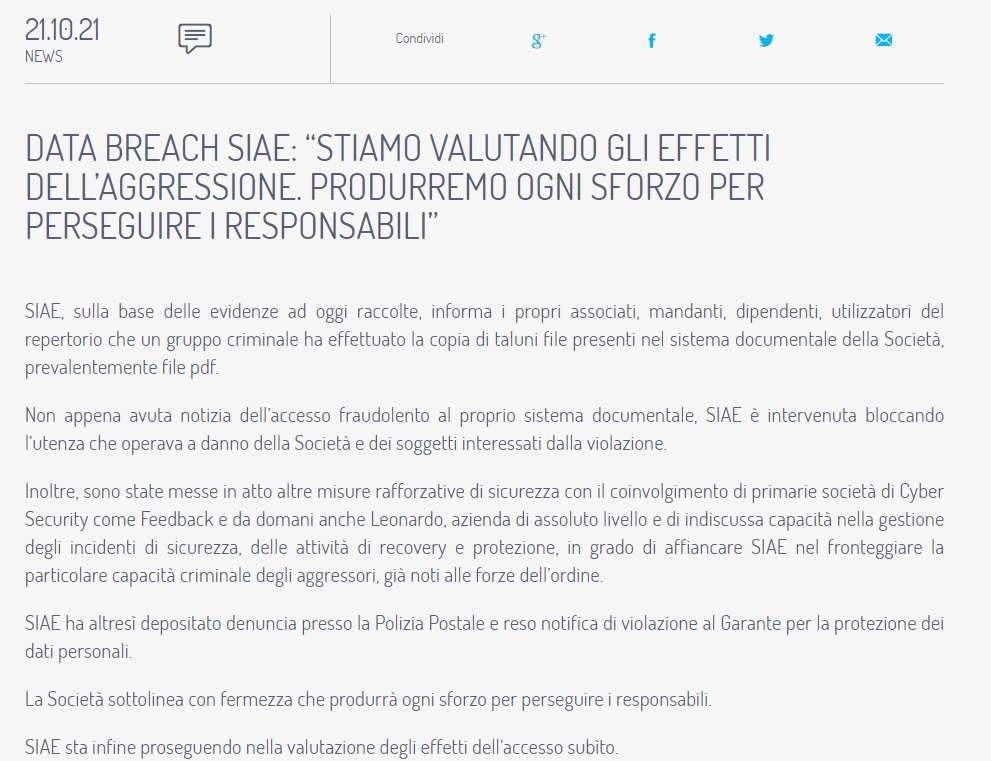

In una nota emessa in questo giorno la SIAE riporta che presumibilmente l’accesso è avvenuto per una utenza non correttamente configurata, anche se “a danno della società” potrebbe essere da interpretare.

“Non appena avuta notizia dell’accesso fraudolento al proprio sistema documentale, SIAE è intervenuta bloccando l’utenza che operava a danno della Società e dei soggetti interessati dalla violazione.”

Questo risulta di fatto in linea con quanto riportato da Everest che ha detto:

“Non voglio ancora dirti nulla su questa azienda, ma ti dirò questo, che a queste persone non fregava nulla delle regole di sicurezza. La finanziano la sicurezza? Chiediglielo. Non potevo nemmeno immaginare e sono rimasto scioccato da come archiviano i loro dati, ho pensato che dopo XEFI c’era poco da sorprendermi”

La SIAE, nel comunicato stampa ha inoltre riportato:

“Inoltre, sono state messe in atto altre misure rafforzative di sicurezza con il coinvolgimento di primarie società di Cyber Security come Feedback e da domani anche Leonardo, azienda di assoluto livello e di indiscussa capacità nella gestione degli incidenti di sicurezza, delle attività di recovery e protezione, in grado di affiancare SIAE nel fronteggiare la particolare capacità criminale degli aggressori, già noti alle forze dell’ordine.”

Ma questo fa parte della classica “crisis management” di sempre, da parte di tutte le organizzazioni.

Everest a questo punto inizia una ulteriore pressione sull’organizzazione, puntando ai suoi associati.

Questa modalità non è la prima volta che la incontriamo. Ricordiamoci di Vastaamo (ne avevamo parlato nell’articolo “le aziende falliscono per un ransomware“), una nota clinica di psicoterapia privata finlandese fondata nel 2008.

Il 21 ottobre 2020, Vastaamo aveva annunciato che il suo database dei pazienti era stato rubato. Fallita l’estorsione verso la società che si è rifiutata di pagare, la cyber-gang ha inviato alle vittime un’e-mail chiedendo loro di pagare 200 euro in 24 ore per evitare che i loro dati sanitari fossero pubblicati online. Alla fine l’azienda ha dichiarato fallimento.

Infatti, Everest per monetizzare il più possibile, ha iniziato a colpire direttamente gli illustri associati come Albano Carrisi e Samuele Bersani, chiedendogli direttamente un riscatto in cambio della mancata pubblicazione dei loro dati nelle underground.

Inoltre, per alcuni artisti sarebbero già comparsi nel dark web dei brani inediti, creando un grandissimo danno all’industria discografica italiana.

Il contatto tra Everest e gli Artisti sembrerebbe essere avvenuto tramite SMS.

Sistema facilmente soggetto a spoofing e quindi a mancato tracciamento dei mittenti utilizzatori. Di seguito il messaggio SMS arrivato agli Autori:

“Benvenuto nel Darkweb, abbiamo tutte le informazioni, numero di telefono indirizzo, Iban se non vuoi che non vengano rese pubbliche paga tramite BTC – bitcoin, ndr – al seguente indirizzo 10.000 euro entro e non oltre il giorno 22”

Anche Rocco Tanica, il compositore e tastierista di Elio e le storie tese, ha riportato il messaggio arrivato sul suo cellulare, anche lui colpito dagli SMS inviati dai criminali informatici.

Che ovviamente (lo conosciamo tutti) l’ha messa sul comico riportando che offrirà i suoi dati personali con un 25% di sconto rispetto al darkweb.

Ora rimane da comprendere se tale operazione è frutto sempre della cyber-gang di Everest oppure di altri operatori underground ai quali sono stati venduti i dati degli autori, in modo che procedessero in tal senso.

Dopo aver pubblicato circa 2 GB di file e oltre 5.200 file, Everest questa mattina ha aggiornato il suo DLS riportando che la SIAE non ha raggiunto un accordo di pagamento:

“This is customer data,financial documents and other very important documents A huge number of passports, driver’s licenses, payment documents, bank accounts, credit cards and other user data The company did not make a deal. Price of all data 300000 $. Representatives of celebrities, you can contact me and redeem all the data. One-hand sale, after […]”

In sintesi la richiesta di riscatto ora va verso altri attori malevoli e quindi è rivolta verso altri operatori nelle underground interessati ad avere i dati dei cantanti italiani e successivamente ricattarli come già precedentemente successo con gli SMS e la richiesta di 10.000 euro.

Al momento non è chiaro se gli stessi dati, visto che la SIAE non ha trovato un accordo con la cyber-gang Everest, siano in vendita su altri forum underground, cosa altamente possibile, visto che con molta probabilità gli SMS sono partiti da altri threat actors.

Nel mentre, non si leggono ulteriori comunicati stampa da parte della SIAE e sul suo sito, l’ultimo comunicato stampa è relativo alle notizie del 21/10/2021 che abbiamo analizzato in precedenza nella timeline.

Nella giornata del 28 di ottobre, sul DLS di Everest è comparso un nuovo annuncio che riporta quanto segue:

This is customer data,financial documents and other very important documents A huge number of passports, driver’s licenses, payment documents, bank accounts, credit cards and other user data Data on sale. One-hand sale, after the sale the data is deleted. [email protected] Read all the truthful information below : https://www.suspectfile.com/siae-attaccata-dal-gruppo-ransomware-everest-pubblicati-nelle-reti-tor-i-primi-dati-rubati/ Free files:https://dropmefiles.com.ua/en/mGe8KvRkpass: 12345 https://dropmefiles.com.ua/en/zwHeEpass: 123456789 Company: Società […]

Everest riporta, riferendosi ai dati trafugati che sono:

Un numero enorme di passaporti, patenti di guida, documenti di pagamento, conti bancari, carte di credito e altri dati utente Dati in vendita.

E che dopo la vendita di tali dati vengono cancellati.

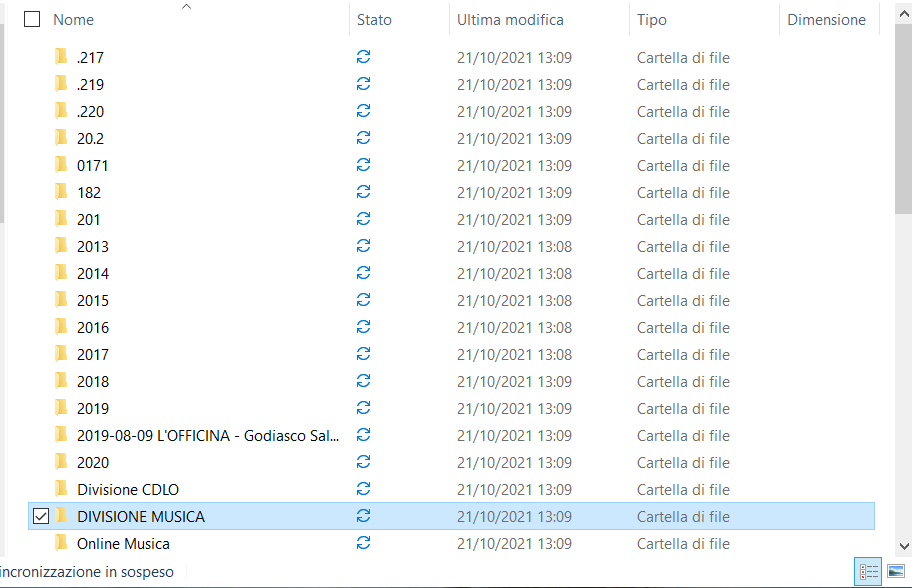

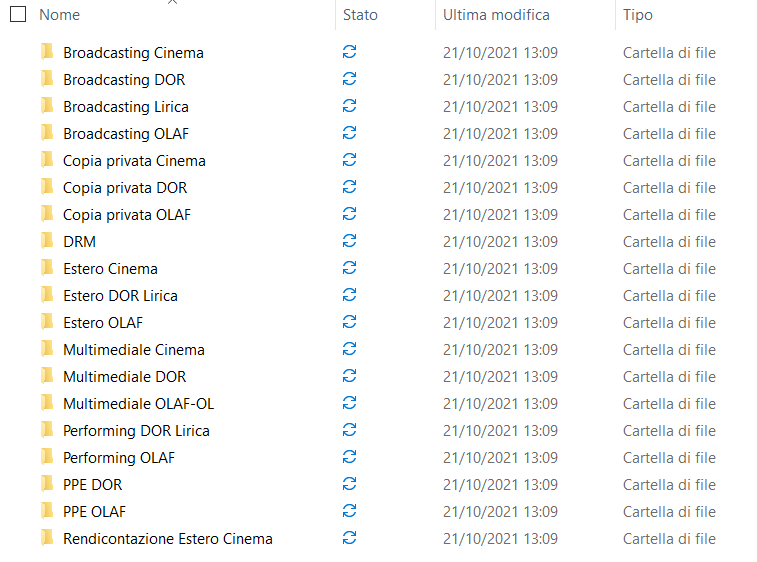

Nel DLS vengono riportati 2 file, il primo già incontrato con 238 file contenuti al suo interno, mentre il secondo, un file di 1,6GB contenente moltissimi file di artisti italiani, oltre che informazioni su procedure interne, passaporti, carte di identità, codici fiscali, coordinate bancarie,

Contenuto del file zwHeEpass

Sotto directory del file zwHeEpass

Anche se non rientra nel vettore di attacco che ha violato la SIAE, ricordiamo che la SIAE stessa aveva in precedenza emesso un avviso sul suo account di Twitter in data 29 settembre 2021, di “Phishing ai danni della SIAE”.

L’attacco alla SIAE è l’ultimo di una serie di attacchi informatici sferrati contro le organizzazioni italiane, e dopo la Regione Lazio, l’ospedale San Giovanni Addolorata di Roma, stiamo cominciando ad apprendere che i danni a livello di web e brand reputation (oltre ai problemi interni), stanno diventando sempre più seri.

Dall’altra parte, stiamo iniziando ad intravedere un cambiamento nelle strategie delle cyber-gang. Probabilmente la prima estorsione non funziona più, in quanto con le politiche di backup (finalmente ci siamo arrivati), la cifratura dei dati non premia più come la rivendita dei dati (seconda estorsione) come deterrente per poter far pagare un riscatto.

Questa “impressione”, probabilmente la vedremo confermata o meno nel prossimo futuro, ma sicuramente non dobbiamo sottovalutare gli attacchi classici, esistono ancora e occorre sempre averne paura.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…