Autore: Dott. Luca Mella, Cyber Security Expert (founder doubleextortion.com)

Data Pubblicazione: 29/03/2022

Negli ultimi anni, il fenomeno del ransomware è stato tanto dirompente da influire pesantemente nelle agende di sicurezza di moltissime organizzazioni, e non solo. La brutalità delle pratiche cyber criminali della doppia estorsione ha persino influito nelle politiche di Stati Uniti e Unione Europea: questi attacchi si sono sempre più rivelati strumento di pressione geopolitica nelle dialettiche tra le nazioni del Patto Atlantico e gli stati sotto l’influenza Russa, sino a divenire strumento di cyber-rappresaglia contestuali alle operazioni militari in Ucraina.

Monitorare gli attacchi ransomware moderni, le doppie estorsioni, uno dei “game-changer” che più sta condizionando il panorama della sicurezza cibernetica mondiale e nazionale, è la ragione fondante della Ransomware Data Room, un osservatorio, un luogo virtuale dove monitorare il fenomeno del ransomware attraverso la fattualità di dati e notizie.

Informazioni e dati su tentativi di estorsione cibernetica e attacchi ransomware sono acquisiti tramite dati OSINT, notizie pubbliche, open data, ed attraverso il portale doubleextortion.com.

La Ransomware Data Room ha riscontrato evidenza di almeno 219 tentativi di estorsione cibernetiche e attacchi criminali operati da 18 attori di minaccia attivi nel periodo di riferimento. Volume apparente stabile, anche se in leggero aumento rispetto ai 206 del mese precedente.

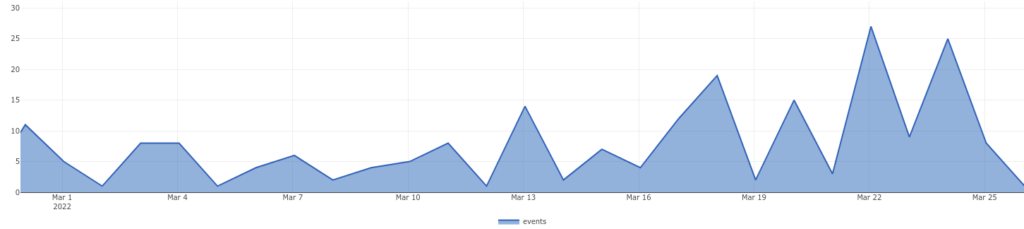

Gli attacchi osservati si sono distribuiti con intensità doppia nella seconda metà del mese, dal 12 marzo infatti è cominciata una escalation di attacchi molto violenti preceduti da dieci giorni di apparente calma, presumibilmente preparatoria a quanto sarebbe avvenuto.

I picchi di attività principali si sono manifestati il 13 Marzo e dopo il 20 Marzo. Guidati dai gruppi cyber criminali LockBit e Hive gli attacchi sono stati di particolare ferocia: quest’ultimo rimasto pressoché silente per giorni prima dell’hackeraggio alle infrastrutture di Ferrovie dello Stato Italiane, mentre il primo si concentrava su aziende ed enti di medie e piccole dimensioni, a comporre una sorta di continuum offensivo verso i suoi bersagli.

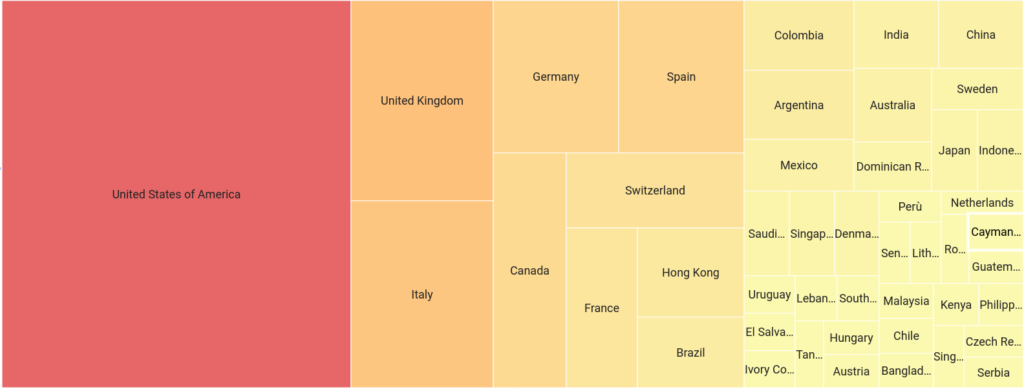

Il bilancio degli attacchi a doppia estorsione di Marzo 2022 è inclemente: ben 46 nazioni coinvolte dagli attacchi, cinque stati in più rispetto alle operazioni cyber criminali registrate nel mese precedente.

Il volume degli attacchi che hanno insistito sui tessuti socio-economici delle nazioni impattate è significativo: se analizziamo i bersagli delle operazioni cyber criminali, Stati Uniti esclusi, il successivo Paese per volume di attacchi subiti è proprio l’Italia, che si posiziona così al secondo posto in questa infausta graduatoria.

La flessione negli attacchi verso le organizzazioni italiane ha impattato direttamente su enti locali ed infrastrutture nazionali, alimentando uno scenario che desta non poche preoccupazioni per il futuro (link) e che cela interrogativi ancor più oscuri: nel mese di Marzo 2022 l’Italia è stata oggetto di ammonimenti diretti da parte del Ministro degli Esteri russo, una sorta di minaccia non per nulla velata, conforme all’ormai noto stile comunicativo del Cremlino. Non è affatto da escludere che l’intensificazione degli attacchi cyber criminali sia un elemento nella scacchiera internazionale potenzialmente utile ad avvalorare le promesse di “conseguenze irreversibili” che il nostro Paese ha ricevuto per via della posizione nei confronti dell’invasione in Ucraina.

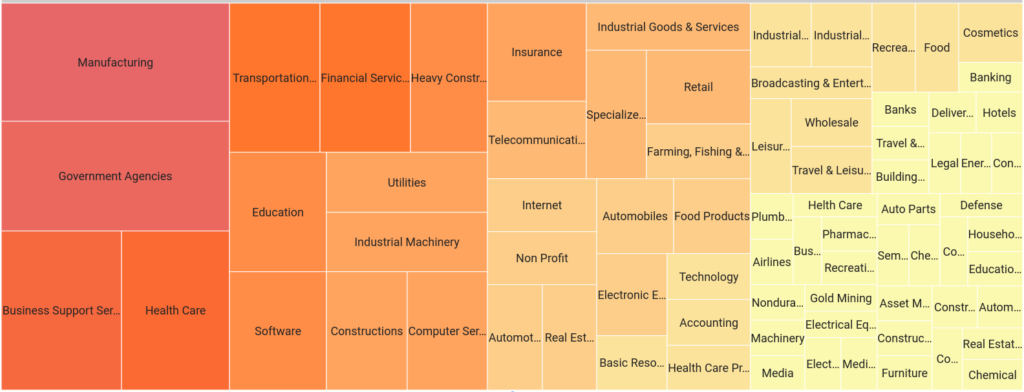

I verticali colpiti dalle estorsioni sono stati 59. Le aziende di produzione e trasformazione del manifatturiero continuano ad essere pesantemente bersagliate dagli attacchi a doppia estorsione. In questi contesti, non è raro che la trasformazione digitale dei processi produttivi sia stata attuata con logiche di sicurezza e segregazione funzionali agli scenari di rischio pre-covid.

Tuttavia, la maggiore concentrazione delle estorsioni cyber criminali osservata a Marzo 2022 riserva un ulteriore elemento distintivo: al secondo posto tra i bersagli più colpiti vi sono gli enti pubblici e le agenzie governative. Anche se le istituzioni, specie quelle locali, sono da sempre tra gli immancabili bersagli delle estorsioni cyber, la concentrazione degli attacchi non era mai stata così pronunciata. Le possibili ragioni dietro a questa intensificazione possono celarsi nel legame indiretto tra i vertici di varie organizzazioni malavitose del digitale, la larga base filo-russa di affiliati e operatori cyber criminali, e le spiccate polarizzazioni manifestatesi dopo l’invasione russa in Ucraina, affiancata da fortissime campagne di propaganda guidate da Mosca.

Tra i numerosi casi di attacco registrati a Marzo 2022, l’osservatorio ha valutato i seguenti casi di tentata doppia estorsione come di portata ed implicazione notevole per i rispettivi contesti di riferimento:

Nel mese di Marzo 2022, l’osservatorio registra le seguenti estorsioni ransomware come maggiormente rilevanti nel contesto italiano:

A livello globale, l’osservatorio segnala le seguenti casistiche ed eventi impattanti il mondo ransomware di rilievo internazionale:

In questo mese, sono emersi elementi netti che indicano il potenziamento dei vettori supply chain da parte degli attaccanti cyber criminali. Ad esempio, la gang Lapsus ha attivato un programma di reclutamento di insider mirato sia ai dipendenti dei grandi gruppi industriali e del software, sia alla pletora di fornitori che possono fornire accessi, anche limitati, a risorse aziendali com VPN, Terminal Server o VDI.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…