Autore: Dott. Luca Mella, Cyber Security Expert (founder doubleextortion.com)Data Pubblicazione: 28/02/2022

Negli ultimi anni, il fenomeno del ransomware è stato tanto dirompente da influire pesantemente nelle agende di sicurezza di moltissime organizzazioni, e non solo. La brutalità delle pratiche cyber criminali della doppia estorsione ha persino influito nelle politiche di Stati Uniti e Unione Europea: questi attacchi si sono sempre più rivelati strumento di pressione geopolitica nelle dialettiche tra le nazioni del Patto Atlantico e gli stati sotto l’influenza Russa, sino a divenire strumento di cyber-rappresaglia contestuali alle operazioni militari in Ucraina.

Monitorare gli attacchi ransomware moderni, le doppie estorsioni, uno dei “game-changer” che più sta condizionando il panorama della sicurezza cibernetica mondiale e nazionale, è la ragione fondante della Ransomware Data Room, un osservatorio, un luogo virtuale dove monitorare il fenomeno del ransomware attraverso la fattualità di dati e notizie.

Informazioni e dati su tentativi di estorsione cibernetica e attacchi ransomware sono acquisiti tramite dati OSINT, notizie pubbliche, open data, ed attraverso il portale doubleextortion.com.Report dell’Osservatorio.

La Ransomware Data Room ha riscontrato evidenza di almeno 206 tentativi di estorsione cibernetiche e attacchi criminali operati da 17 attori di minaccia attivi nel periodo di riferimento. In netto aumento rispetto ai circa 150 del mese precedente nonostante le attività siano state concentrate su meno attori attivi.

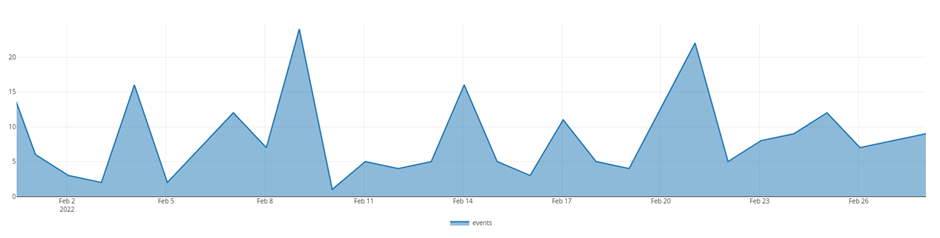

Gli attacchi osservati si sono distribuiti con cadenza elevata nel corso del mese, con un lieve rallentamento tra il 10 ed il 13 Febbraio 2022. Tuttavia, picchi di attività sono stati registrati il 21 Febbraio 2022 ed il 9 Febbraio 2022, data di pubblicazione dei breach degli attacchi compiuti verso PetroVietnam, compagnia petrolifera di stato vietnamita, da parte del gruppo cyber criminali russofono Snatch.

Il secondo picco registrato è stato invece a ridosso del 21 Febbraio 2022, pochi giorni prima dell’escalation militare russa che ha riportato la guerra in Europa dopo oltre 70 anni. Oltre alla ondata di attacchi rivolti alle imprese italiane portati a termine da LockBit, per lo più medie in questo frangente, il picco di attività ha portato con sé un pesante attacco del gruppo Hive verso le Hyundai Samho Heavy Industries, longevi costruttori di navi Sud Coreani che da decenni servono i mercati asiatici per la fornitura di flotte mercantili, ma anche militari attraverso la divisione Naval & Special Ship Business Unit (NSSBU).

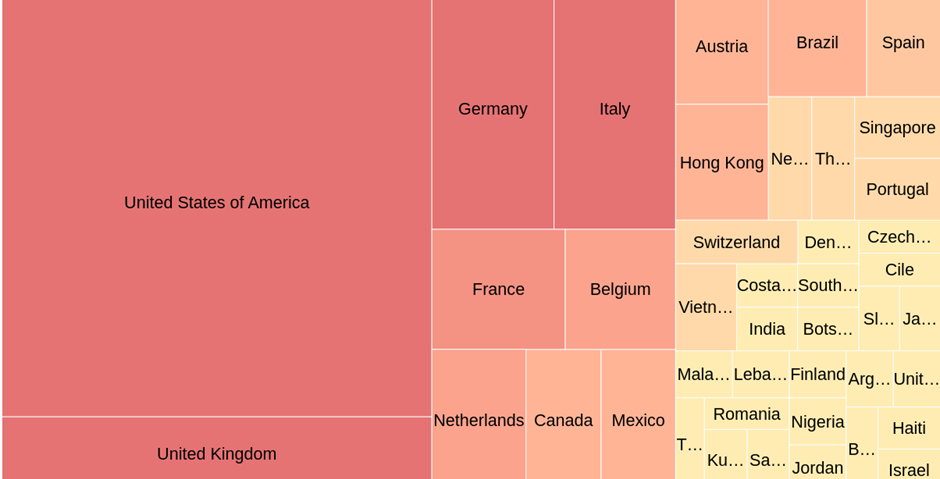

In totale, compagnie ed enti di 41 nazioni sono state coinvolte in tentati attacchi a doppia estorsione nel Febbraio 2022. Anche questa volta, cumulativamente, l’occidente si conferma primo bersaglio.

Per volume di attacchi, spiccano a Febbraio gli Stati Uniti, primo paese su cui insistono le organizzazioni cyber criminali, ma ancora una volta i volumi ingenti di attacchi verso Regno Unito, Germania, Italia e Francia, stanno a ricordarci che l’area europea è il secondo bersaglio prediletto per le gang cyber criminali.

Benché la graduatoria delle nazioni più colpite non riservi mirabolanti sorprese, vi è un elemento di interesse: rispetto al mese di Gennaio la distribuzione degli attacchi sulle cinque nazioni più colpite è più uniforme, indice di una intensificazione delle operazioni sul territorio digitale europeo.

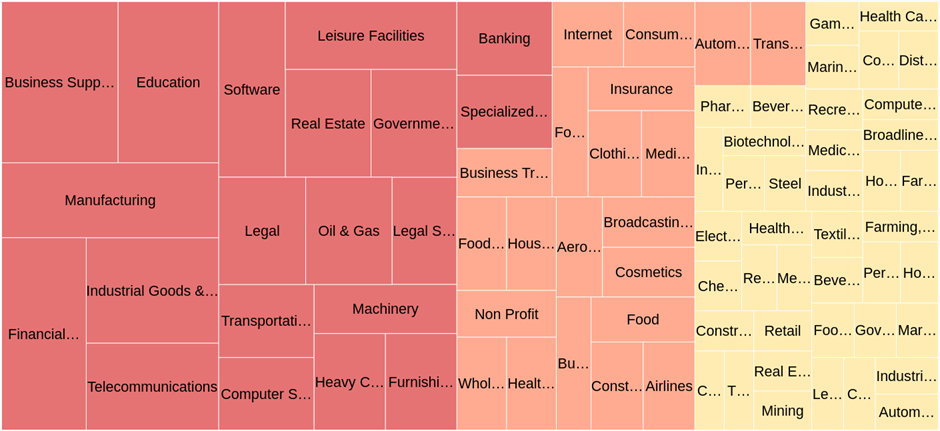

I verticali colpiti dalle estorsioni sono stati oltre 86. A differenza dello scorso mese, il settore manifatturiero è stato bersagliato con insistenza, specie nelle industrie nella lavorazione di metalli nel Regno Unito ed in Germania.

Inoltre, una serie di attacchi ad aziende che si occupano della produzione di Software ci rammenta di quanto ancora attuale sia il rischio delle supply chain del software, per le quali è ormai estremamente consigliato adottare approcci sistematici come le revisioni delle Software Bill of Material, e gli audit a fornitori.

Tra i numerosi casi di attacco registrati a Febbraio 2022, l’osservatorio ha valutato i seguenti casi di tentata doppia estorsione come di portata ed implicazione notevole per i rispettivi contesti di riferimento:

Nel mese di Febbraio 2022, l’osservatorio registra le seguenti estorsioni ransomware come maggiormente rilevanti nel contesto italiano:

A livello globale, l’osservatorio segnala le seguenti casistiche ed eventi impattanti il mondo ransomware di rilievo internazionale:

In questo mese, sono emerse nuove evoluzioni emergenti nelle pratiche di estorsione dell’ecosistema cyber criminale. In particolare, un portavoce della gang criminale Alphvm/Blackcat ha reso nota la roadmap di sviluppo dei servizi ransomware dell’organizzazione, indicando nuovi metodi estorsivi altamente pericolosi per chi cadrà vittima degli attacchi digitali a doppia estorsione.

Di seguito i principali quattro:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…