Dopo la dipartita di REvil e Darkside (rispettivamente autori degli attacchi di rilievo alla JBS e Colonial Pipeline), abbiamo avuto per un piccolo periodo un sospiro di sollievo, anche dopo che Biden e Putin sono volati a Ginevra dove hanno discusso anche di sicurezza informatica e di cyber-gang.

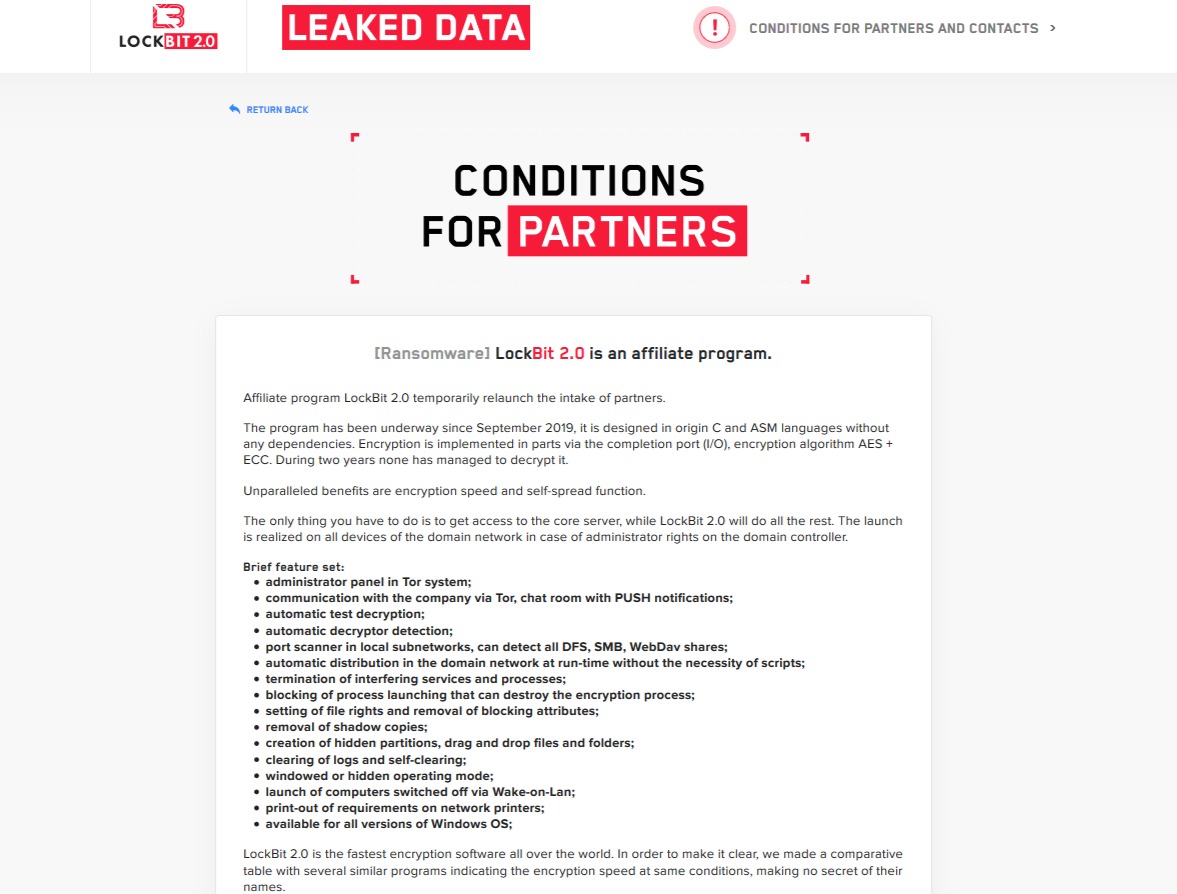

Ma mentre BlackMatter e Haron si stanno organizzando, ognuno reclutando affiliati e broker di accesso a proprio modo, inizia a far parlare sempre più di se LockBit, una cyber-gang non nuova, che ha sviluppato la nuova versione di ransomware LockBit 2.0 che ha delle performance notevoli in termini di cifratura su disco.

La cyber-gang inoltre ci ha stupiti recentemente, quando ha iniziato a reclutare “impiegati infedeli”; capaci di fornire dopo un congruo pagamento, l’accesso alle reti delle organizzazioni.

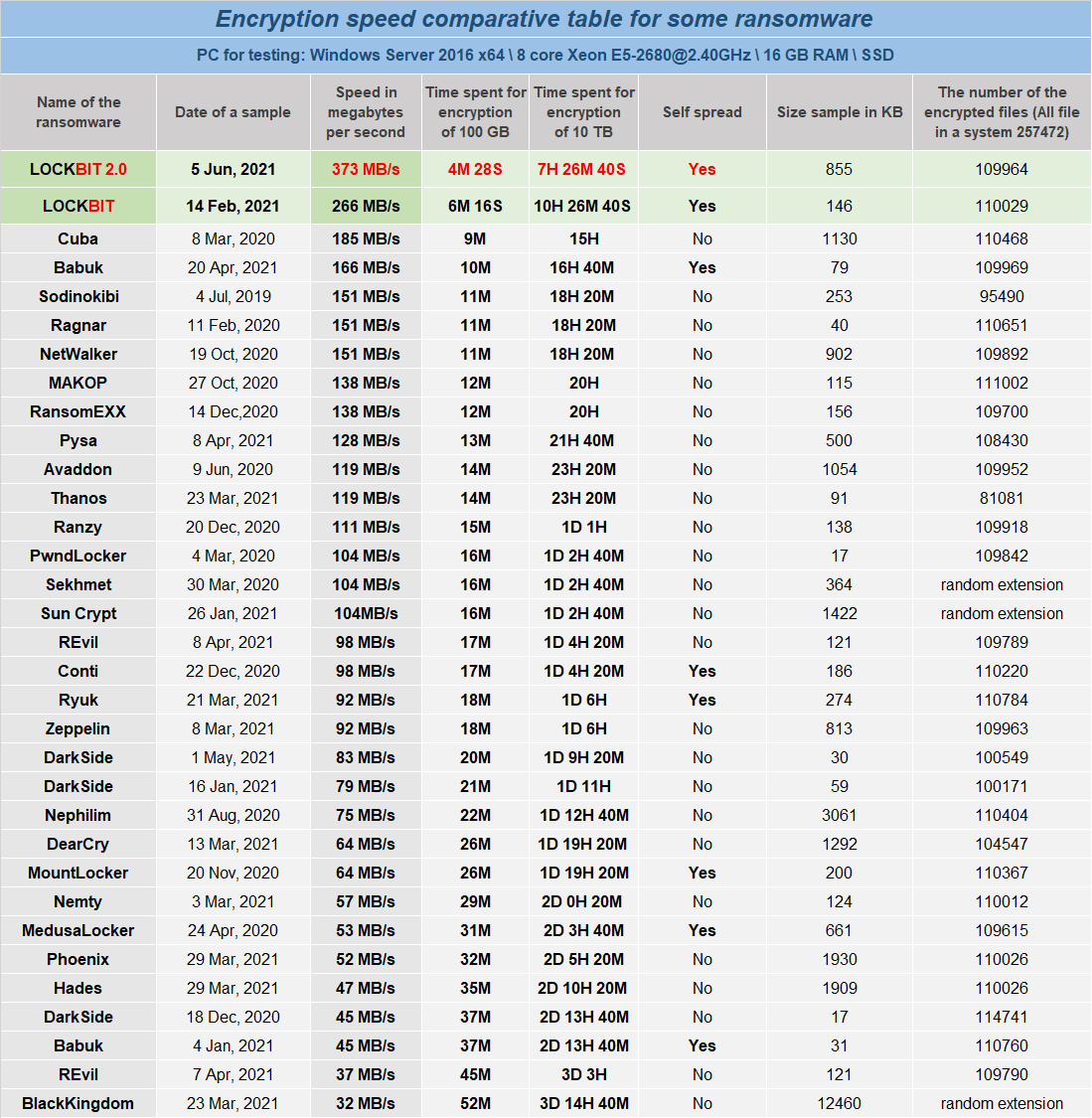

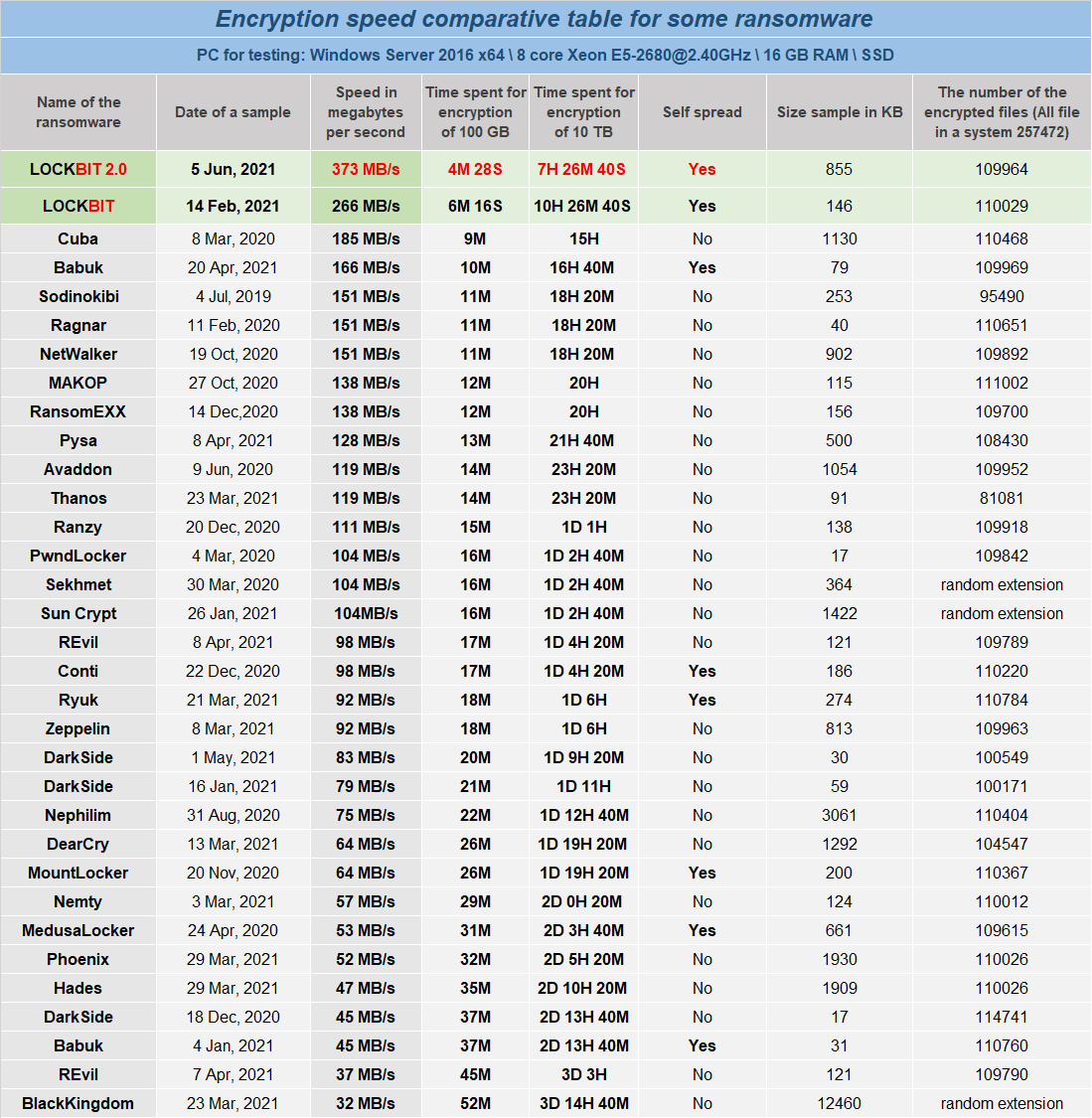

Recentemente, sul blog della cyber gang LockBit, è apparsa una interessante tabella comparativa tra tutti i ransomware maggiormente conosciuti (anche quelli recentemente scomparsi), fornendoci una chiave di lettura su quelle che sono le performance di questi malware.

Come potete notare, il nuovo LockBit 2.0 ha una velocità di cifratura impressionante.

Si parla di 350 mb al secondo, praticamente più del doppio di REvil e di RansomExx, il ransomware che ha colpito la Regione Lazio di recente, del quale abbiamo già prodotto una analisi dettagliata.

Ovviamente, essendo dati provenienti dalla stessa LockBit, devono essere valutati con attenzione, ma va da se che anche questo aspetto ci consente di comprendere come questo gruppo si stia evolvendo sia a livello tecnico che di marketing.

Di recente, abbiamo riportato su Red Hot Cyber che l’Australian Cyber Security Center (ACSC), ha avvertito di un aumento degli attacchi ransomware LockBit 2.0 contro le organizzazioni australiane a partire da luglio 2021.

Ora non sappiamo se LockBit prenderà il posto di REvil o di Darkside e se siano le stesse persone riciclate all’interno di BlackMatter o di Haron, ma sappiamo che sicuramente gli attacchi ransomware non finiranno presto, in quanto sono molto remuneratrivi e dispongono di una organizzazione affidabile e altamente militare.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…