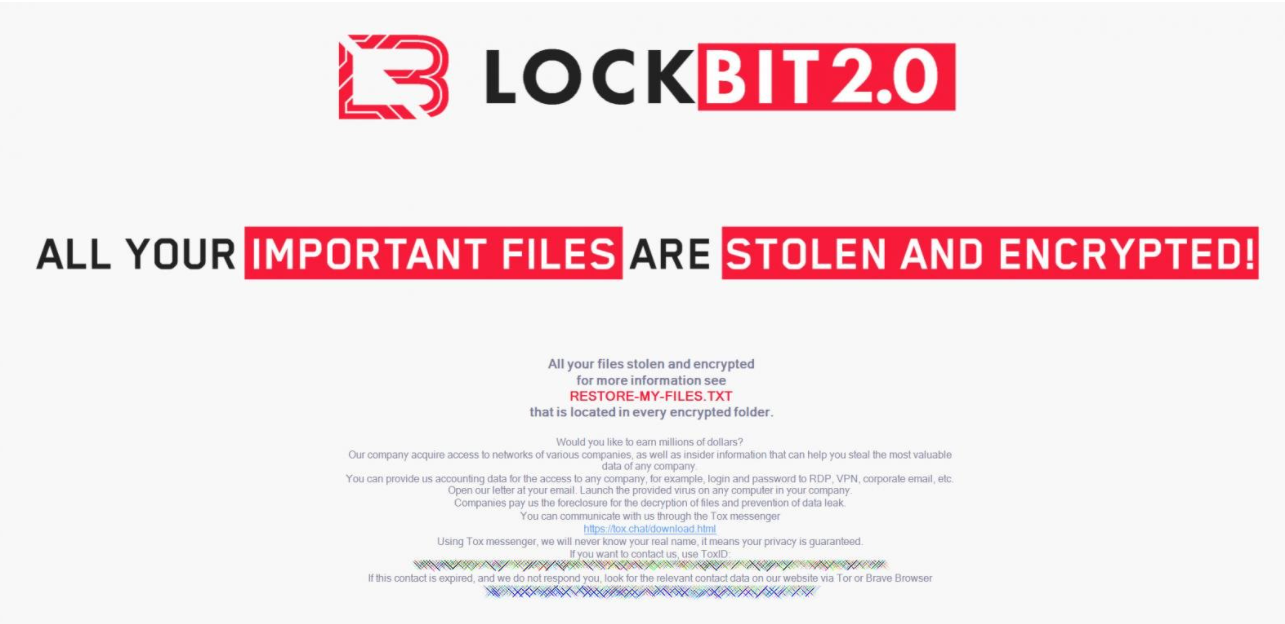

La cyber-gang dietro al ransomware LockBit 2.0 sta attualmente reclutando degli impiegati infedeli capaci di fornire al gruppo criminale, l’accesso alle reti delle organizzazioni, in modo da permettere ai loro affiliati di accedere, esfiltrare dati e lanciare il ransomware.

Esattamente come sta facendo BlackMatter, i criminali offrono migliaia di dollari, soprattutto per quanto riguarda i cosidetti “broker di accesso”, ovvero specialisti che rivendono alle cyber-gang, l’accesso alle reti delle organizzazioni.

Questo perché risulta molto più semplice acquisire un accesso alla rete da persone specializzate in attività di “penetration test”, piuttosto che fare tutto da soli e quindi, penetrare il sistema, scrivere il malware e aggredire una organizzazione.

Ma questa volta arriva un’altra innovazione da parte del cybercrime che mette paura.

Piuttosto di acquisire l’accesso ad una rete da un “brocker di accesso”, perché non acquisirlo da un impiegato infedele?

A seguito dell’acquisizione di queste preziose informazioni (o da un impiegato infedele o da un “broker di accesso”), gli affiliati, i gruppi che collaborano con i produttori di malware, accedono alle organizzazioni e attraverso una serie di movimenti laterali acquisiscono documentazione riservata per poter avviare la seconda estorsione.

Per seconda estorsione si intende pubblicare i dati riservati dell’azienda, qualora questa non voglia pagare il riscatto per la cifratura dei file all’interno dei loro sistemi.

Una volta compiuto questa attività, passate anche settimane o mesi dentro le reti dell’organizzazione, gli affiliati attiveranno il malware (preso a noleggio dagli sviluppatori) che cifrerà tutti i file e da li in poi inizierà la fase finale dell’attacco. inizieranno le trattative economiche sfruttando una piramide di “crimine organizzato”, altamente militare che rasenta la perfezione.

I proventi dei riscatti vengono poi divisi tra gli sviluppatori dei ransomware e gli affiliati, in base ad una percentuale definita una volta avviata la collaborazione, generalmente disponibile sui siti delle rispettive cyber-gang. Spesso queste percentuali variano al variare del riscatto ricevuto (come nel caso di REvil e Darkside).

Tutto questo sembra assurdo non è vero?

Ma sappiate che è paradossalmente reale.

Ora gli operatori di LockBit 2.0 hanno deciso di andare oltre. Il gruppo ha semplicemente eliminato tutti i collegamenti intermedi con i broker di accesso e ha iniziato a parlare direttamente con i dipendenti delle organizzazioni di loro interesse.

Tali addetti ai lavori possono facilmente fornire ai criminali informatici l’accesso alla rete aziendale, magari inviando ai criminali anche un OTP nel momento dell’attacco e per questo “folle gesto”, riceveranno una grande quantità di denaro.

Il lancio della nuova campagna LockBit 2.0 è avvenuto a giugno. La scorsa settimana è stato rivelato che una versione aggiornata del ransomware è in grado di automatizzare la crittografia di un dominio Windows utilizzando i Criteri di gruppo.

Molto probabilmente, questo messaggio è indirizzato a professionisti IT di terze parti che si occupano degli incidenti, oppure ai gestori della produzione dei sistemi.

Se gli specialisti disonesti vogliono guadagnare denaro extra, ora sapranno a chi rivolgersi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…