Acea, l’azienda comunale che fornisce energia e servizi a Roma, aveva subito un attacco informatico ad inizio febbraio scorso di tipo ransomware.

A rivendicare l’attacco era stata la Cyber Gang BlackBasta. RHC era riuscito ad avere delle indiscrezioni a riguardo, avendo accesso alla richiesta di riscatto, ma spiegando anche come funziona un attacco ransomware a “modello chiuso”.

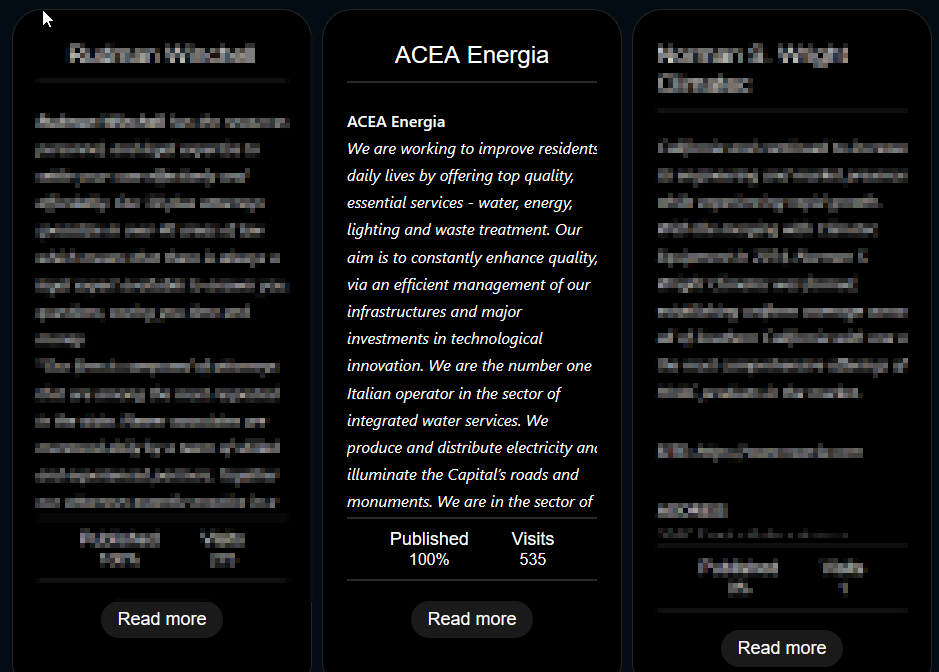

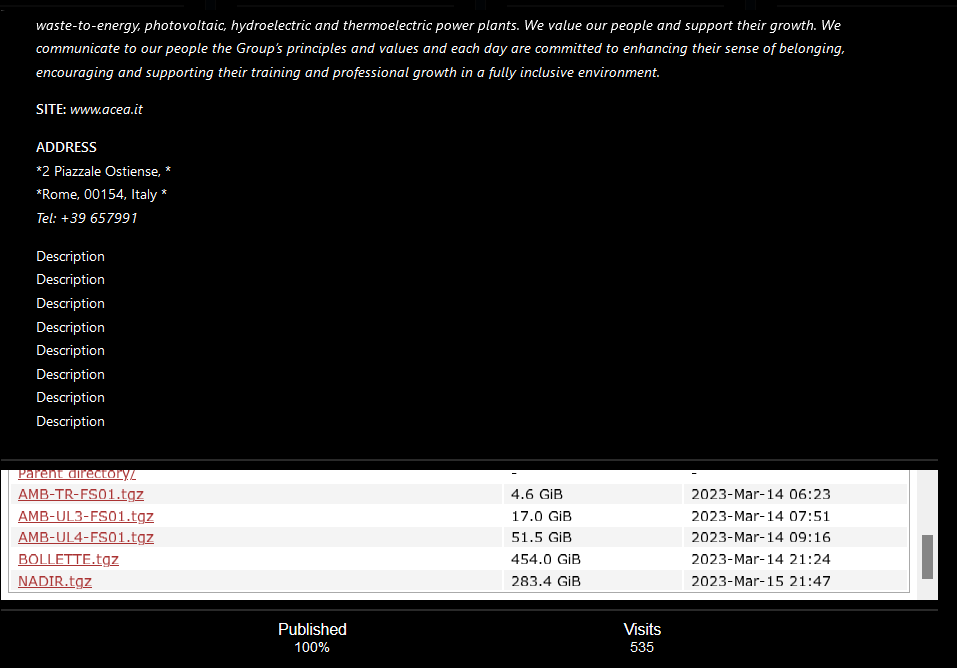

E’ stato pubblicato recentemente un avviso sul data leak site (DLS) della cybergang relativo alla violazione di ACEA, come riportato nella print screen successiva.

Ricordiamo che l’attacco informatico, come ha riportato ACEA “non ha avuto alcun effetto sui servizi essenziali erogati agli utenti”, anche se i siti web come MyAcea sono risultati irraggiungibili per diverse ore.

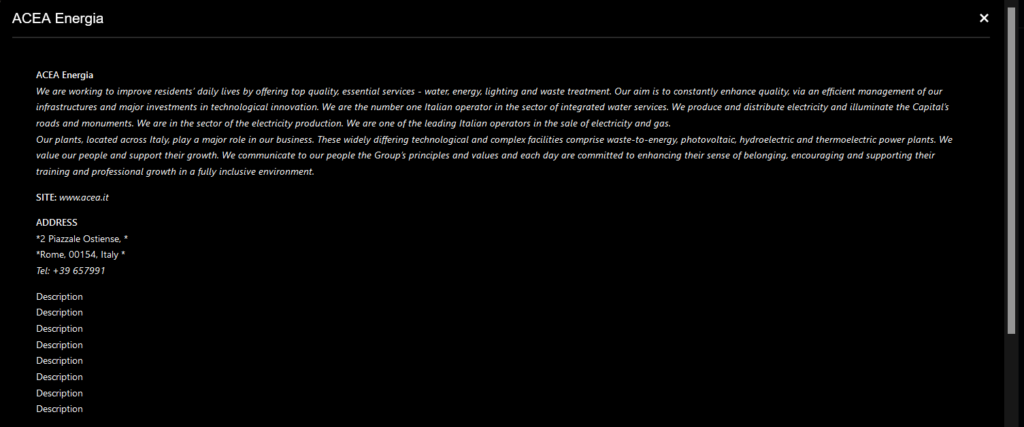

Come vedete, nella pubblicazione sul DLS di BlackBasta viene riportato che il 100% dei dati sono stati pubblicati. Cliccando sul link dell’avviso, veniamo riportato al consueto post che riporta una descrizione di ACEA:

Acea Energia

Lavoriamo per migliorare la vita quotidiana dei residenti offrendo servizi essenziali e di alta qualità: acqua, energia, illuminazione e trattamento dei rifiuti. Il nostro obiettivo è migliorare costantemente la qualità, attraverso una gestione efficiente delle nostre infrastrutture e importanti investimenti in innovazione tecnologica. Siamo il primo operatore italiano nel settore dei servizi idrici integrati. Produciamo e distribuiamo energia elettrica e illuminiamo strade e monumenti della Capitale. Siamo nel settore della produzione di energia elettrica. Siamo uno dei principali operatori italiani nella vendita di energia elettrica e gas.

I nostri stabilimenti, dislocati in tutta Italia, svolgono un ruolo importante nella nostra attività. Si tratta di impianti tecnologici e complessi, molto diversi tra loro, che comprendono impianti di termovalorizzazione, fotovoltaici, idroelettrici e termoelettrici. Diamo valore alle nostre persone e sosteniamo la loro crescita. Comunichiamo alle nostre persone i principi e i valori del Gruppo e ogni giorno ci impegniamo a valorizzare il loro senso di appartenenza, incoraggiandone e sostenendone la formazione e la crescita professionale in un ambiente pienamente inclusivo.

SITO: www.acea.it

INDIRIZZO

*2Piazzale Ostiense, *

*Roma, 00154, Italia *

Telefono: +39 657991

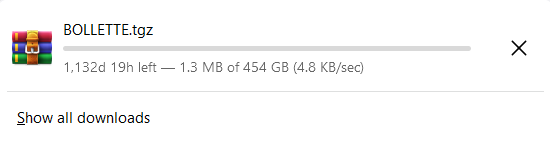

Stiamo parlando di una quantità di dati enorme di dati che devono essere analizzati per comprendere cosa contengono e se sono presenti al loro interno dati personali dei cittadini italiani.

Uno tra questi archivi di 454GB ha il nome di “Bollette”, pertanto al suo interno potrebbero esserci moltissimi dati personali dei cittadini italiani.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

Black Basta è un ransomware as a service (RaaS) emerso per la prima volta nell’aprile 2022. Tuttavia, le prove suggeriscono che è in fase di sviluppo da febbraio.

Gli operatori di Black Basta utilizzano la tecnica della doppia estorsione, il che significa che oltre a crittografare i file sui sistemi delle organizzazioni prese di mira e richiedere un riscatto per rendere possibile la decrittazione, mantengono anche un sito di fuga di informazioni sul dark web dove minacciano di pubblicare informazioni sensibili se un’organizzazione sceglie di non pagare un riscatto.

Gli affiliati di Black Basta sono stati molto attivi nell’implementazione di Black Basta e nell’estorsione di organizzazioni sin dalla prima comparsa del ransomware.

Il ransomware di BlackBasta è scritto in C++ e ha un impatto sui sistemi operativi Windows e Linux.

Crittografa i dati degli utenti utilizzando una combinazione di ChaCha20 e RSA-4096 e, per accelerare il processo di crittografia, il ransomware crittografa in blocchi di 64 byte, con 128 byte di dati che rimangono non crittografati tra le porzione di dati crittografate.

Più veloce è la cifratura del ransomware, più sistemi possono essere potenzialmente compromessi prima che vengano attivate le difese perimetrali. È un fattore chiave che gli affiliati cercano quando si uniscono a un gruppo Ransomware-as-a-Service.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…