Autore: Dott. Luca Mella, Cyber Security Expert (founder doubleextortion.com)

Data Pubblicazione: 01/05/2022

Negli ultimi anni, il fenomeno del ransomware è stato tanto dirompente da influire pesantemente nelle agende di sicurezza di moltissime organizzazioni, e non solo. La brutalità delle pratiche cyber criminali della doppia estorsione ha persino influito nelle politiche di Stati Uniti e Unione Europea: questi attacchi si sono sempre più rivelati strumento di pressione geopolitica nelle dialettiche tra le nazioni del Patto Atlantico e gli stati sotto l’influenza Russa, sino a divenire strumento di cyber-rappresaglia contestuali alle operazioni militari in Ucraina.

Monitorare gli attacchi ransomware moderni, le doppie estorsioni, uno dei “game-changer” che più sta condizionando il panorama della sicurezza cibernetica mondiale e nazionale, è la ragione fondante della Ransomware Data Room, un osservatorio, un luogo virtuale dove monitorare il fenomeno del ransomware attraverso la fattualità di dati e notizie.

Informazioni e dati su tentativi di estorsione cibernetica e attacchi ransomware sono acquisiti tramite dati OSINT, notizie pubbliche, open data, ed attraverso il portale doubleextortion.com.

La Ransomware Data Room ha riscontrato evidenza di almeno 255 tentativi di estorsione cibernetiche e attacchi criminali operati da 19 attori di minaccia attivi nel periodo di riferimento. Il volume di attacchi è in aumento del 14% sulla base mensile di Marzo ed è stata riscontrata attività offensiva di due nuovi gruppi all’interno del panorama cyber criminale.

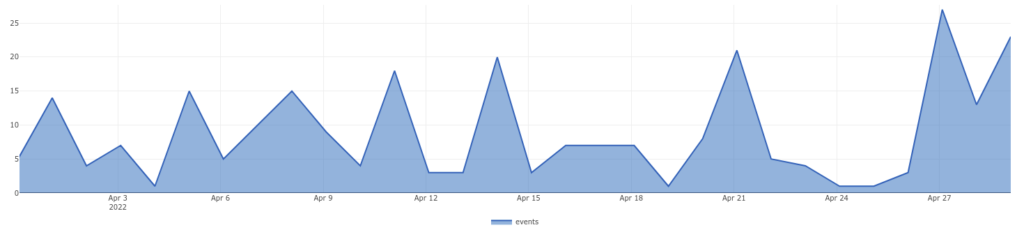

Le estorsioni cibernetiche monitorate si sono articolate con due periodicità distinte. Nella prima metà del mese di Aprile i gruppi criminali hanno mantenuto un ritmo di attacco costante, caratterizzato da decine di nuove estorsioni giornaliere. Mentre nella seconda metà, le operazioni offensive si sono concetrate in due momenti molto precisi: intorno al 21 di Aprile, e tra il 27 ed il 30 del mese.

Le operazioni criminali di LockBit hanno colpito incessantemente durante la prima e la seconda metà del mese, costringendo numerose aziende a fermi produzione proprio in partenza del secondo trimestre dell’anno, tra cui aziende di progettazione francese con contratti di fornitura in settori criciti, anche nell’ambito della difesa.

I picchi di attività principali del 21 Aprile e dopo il 27 Aprile sono stati invece caratterizzati da operazioni legate al nuovo gruppo criminale BlackBasta, comparso solo di recente nella scena underground, ed a operazioni mirate a ridosso delle festività pasquali che hanno comportato chiusure prolungate per numerose imprese italiane ed europee.

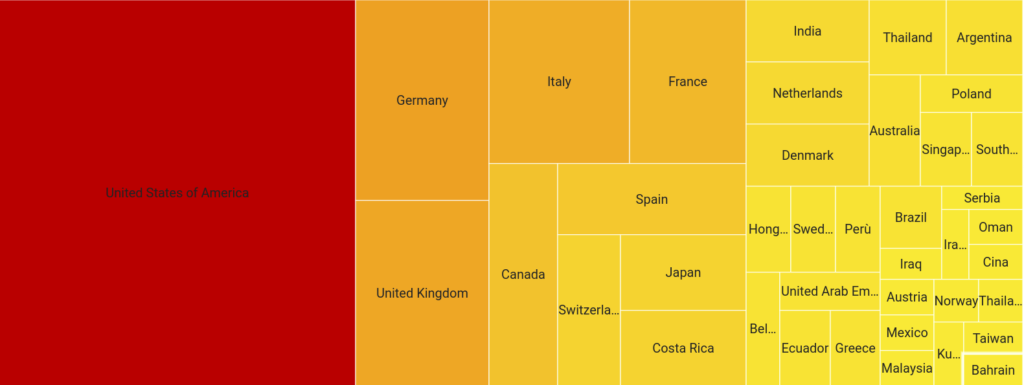

Il bilancio degli attacchi a doppia estorsione di Aprile 2022 ha coinvolto 40 nazioni. Il numero degli stati impattati è leggermente inferiore rispetto al mese di Marzo. Tuttavia, se raffrontato all’incremento degli attacchi, il dato indica una più concentrata attività ai danni dei paesi coinvolti. Qui, l’Italia si posiziona sempre tra le prime: terza questo mese escludendo dal conteggio gli Stati Uniti, che rimangono comunque al di sopra di ogni classifica.

Parte degli attacchi registrati nel mese di Aprile 2022 sono stati diretti verso nazioni sud americane, usualmente colpite in minor volume. In particolare, compare tra i primi dieci stati più impattati il Costa Rica: economia sud-americana non di certo tra le più ricche e fiorenti, ma pur sempre con alcuni posizionamenti strategici per gli equilibri occidentali nel continente, del quale è stato persino colpito il Ministero delle Finanze della Repubblica.

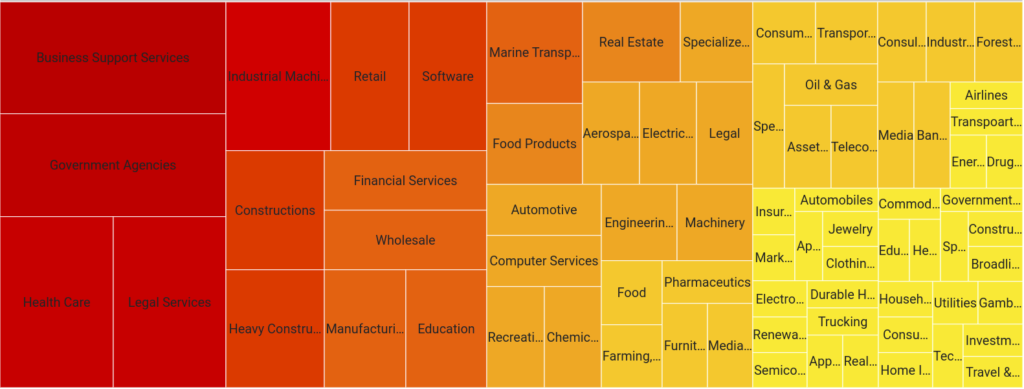

I verticali colpiti dalle estorsioni sono stati 80. Ad aprire il secondo trimestre del 2022 sono stati i numerosi attacchi ad organizzazioni che si occupando di supportare il business. A differenza del Marzo scorso, dove il manifatturiero è stato il settore più colpito, l’ecosistema cyber criminale pare si sia mosso nel risalire le filiere produttive, concentrando un maggior numero di attacchi ad aziende di consulenza, associazioni di imprese, ed aziende di servizio che supportano, e hanno accesso, a numerose realtà di produzione.

Salgono inoltre i volumi di attacchi alle software house ed alle aziende che erogano servizi informatici gestiti, che ad Aprile svettano tra i primi dieci verticali più attaccati, così come le imprese specializzate nel Retail, sia nell’ambito della moda che della grande distribuzione, con attacchi ad una delle 25 catene di supermarket più esetese in Brasile.

Gli attacchi alle pubbliche amministratzioni rimangono invece preoccupantemente stabili al secondo posto. Oltre alle PA italiane nella sanità, gli attacchi cyber criminali hanno colpiito bersagli governativi di alto profilo in Sud America, dove persino la Direzione Generale d’Intelligence del Perù è finita vittima degli attacchi di Conti.

Tra i numerosi casi di attacco registrati a Aprile 2022, l’osservatorio ha valutato i seguenti casi di tentata doppia estorsione come di portata ed implicazione notevole per i rispettivi contesti di riferimento:

Nel mese di Aprile 2022, l’osservatorio registra le seguenti estorsioni ransomware come maggiormente rilevanti nel contesto italiano:

A livello globale, l’osservatorio segnala le seguenti casistiche ed eventi impattanti il mondo ransomware di rilievo internazionale:

Lo smantellamento della gang criminale “Protect Your System, Amigo”, nota come PYSA, ha portato alla luce dettagli delle operazioni cyber del gruppo criminale (link). L’organizzazione prevedeva un architattura scalabile per gestire l’ingente mole di dati rubati dagli affiliati: gli sviluppatori della gang facevano di sistemi cloud AWS per lo storage dei dati trafugati. La nota ironica è che lo storage sui servizi S3 del cloud pubblico di Amazon della refurtiva era protetta da occhi indiscreti con cifratura “a riposo”.

A seguito informazioni recuperate a seguito delle operazioni di polizia sono stati resi disponibili dati sull’effettiva efficacia delle operazioni ransomware condotte nel 2021: solo il 58% delle vittime che hanno pagato i criminali sono state in grado di ripristinare l’accesso ai propri file.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…