Una nuova minaccia nel mondo della sicurezza informatica ha fatto la sua comparsa all’inizio del 2024, prendendo di mira le aziende russe. Il canale Telegram russo di SecAtor ha diffuso la notizia riguardante il gruppo PhantomCore, che ha lanciato una campagna di cyber spionaggio utilizzando un trojan di accesso remoto denominato PhantomRAT.

Il nome del gruppo, PhantomCore, è stato scelto in riferimento al trojan di accesso remoto PhantomRAT, unico e non documentato precedentemente. Il malware consente agli attaccanti di eseguire comandi sul computer compromesso e di trasferire file tra il server di comando e controllo (C2) e la vittima.

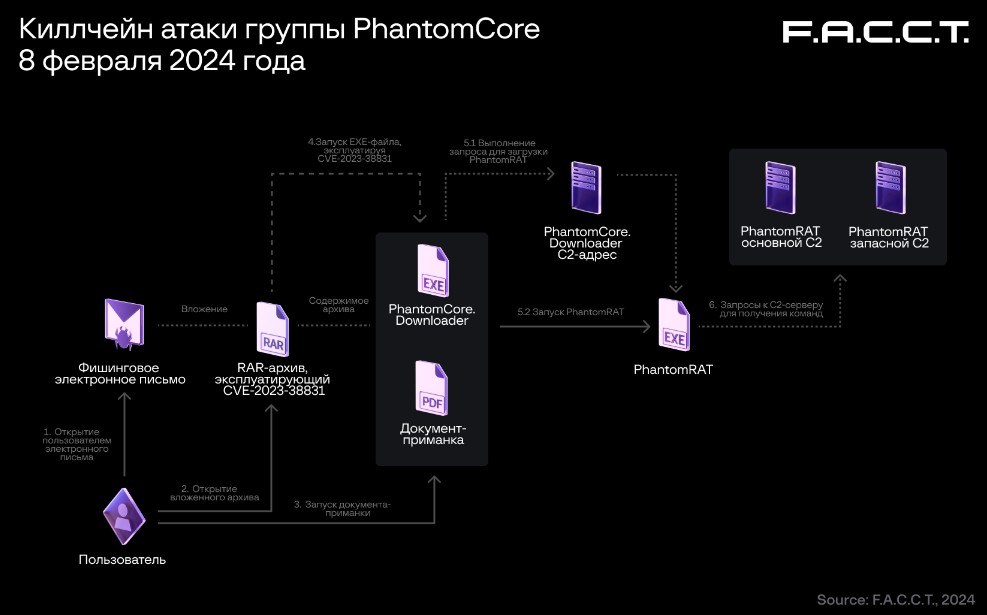

La modalità di attacco iniziale consiste nell’invio di email di phishing contenenti file RAR protetti da password, con la password inclusa nel corpo dell’email. Gli attaccanti sfruttano una variante della vulnerabilità WinRAR, per introdurre il malware nei sistemi delle vittime.

La vulnerabilità WinRAR, nota come CVE-2023-38831, permette agli attaccanti di creare degli archivi RAR contenenti dei file con nomi e percorsi manipolati. Questi file possono essere estratti automaticamente in una directory arbitraria quando la vittima apre l’archivio RAR. Questo consente agli attaccanti di eseguire codice dannoso al momento dell’apertura dell’archivio. La vulnerabilità è stata scoperta dal ricercatore indipendente Marius Tivadar nel 2023 e solo parzialmente corretta nella versione 6.0 di WinRAR.

All’interno degli archivi RAR si trovano un documento PDF e una directory omonima contenente un file eseguibile dannoso. Quando viene tentato l’apertura del documento PDF, viene invece avviato il file eseguibile dannoso. La fase finale dell’attacco consiste nell’installazione del trojan di accesso remoto PhantomRAT.

PhantomRAT è basato su .NET e ha funzionalità quali il download e l’upload di file tra il server di comando e controllo (C2) e il computer compromesso, nonché l’esecuzione di comandi tramite l’interprete della riga di comando cmd.exe. Il trojan utilizza il protocollo RSocket per comunicare con il C2. Questo protocollo è raro tra i malware e permette una comunicazione bidirezionale e asincrona tra il client e il server. Per rendere più difficile il rilevamento del malware, il gruppo utilizza applicazioni .NET con distribuzione in un unico file, in cui le librerie .NET sono incorporate nel corpo del file in forma serializzata. Questa tecnica rende il file più piccolo e più difficile da analizzare.

Tra le vittime di PhantomRAT ci sono organizzazioni governative, militari e accademiche in diversi paesi europei, tra cui la Polonia, la Germania e l’Italia. Nonostante non sia stata ancora stabilita con certezza la motivazione di queste attività malevole, l’analisi delle vittime e dei metodi di attacco suggerisce che si tratti probabilmente di operazioni di cyber spionaggio. Il gruppo PhantomCore sembra essere ben finanziato e dotato di competenze tecniche avanzate, in grado di sfruttare vulnerabilità zero-day e utilizzare protocolli di comunicazione insoliti per evitare il rilevamento.

Alcuni file di test di PhantomRAT sono stati caricati su VirusTotal per la prima volta il 26 febbraio 2024 da Kiev, mentre altri due campioni di malware unici sono stati individuati in Ucraina. Questo suggerisce che il gruppo PhantomCore potrebbe avere legami con il paese o con altri attori interessati alla situazione politica ed economica della Russia. SecAtor ha dichiarato di continuare a monitorare le attività del gruppo e di condividere ulteriori informazioni con la comunità della sicurezza informatica.

In conclusione, il report di SecAtor evidenzia l’esistenza di un gruppo di hacker sofisticato e pericoloso, che potrebbe rappresentare una minaccia alla sicurezza nazionale ed europea. PhantomCore sembra avere interessi geopolitici e obiettivi strategici che vanno oltre il mero guadagno finanziario. È necessario aumentare la collaborazione e la condivisione delle informazioni tra le autorità competenti per contrastare questi attacchi e proteggere i dati sensibili delle istituzioni pubbliche e private.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…