La sicurezza informatica è un campo in continua evoluzione, in cui nuove minacce e vulnerabilità emergono costantemente. Una delle sfide più rilevanti e preoccupanti degli ultimi anni è quella degli attacchi di tipo Rowhammer, che sfruttano una debolezza intrinseca delle memorie DRAM per indurre errori di bit e compromettere la sicurezza e l’integrità dei dati.

Questi attacchi sono stati dimostrati su diverse architetture di processori, tra cui Intel e ARM, ma fino a poco tempo fa si riteneva che i processori AMD basati sulla microarchitettura Zen fossero immuni a tale rischio. Tuttavia, una recente scoperta dei ricercatori dell’ETH Zurich ha messo in discussione questa assunzione, rivelando una nuova vulnerabilità che colpisce sia i processori AMD che i moduli di memoria DDR5, la nuova generazione di memorie DRAM ad alta velocità e basso consumo energetico.

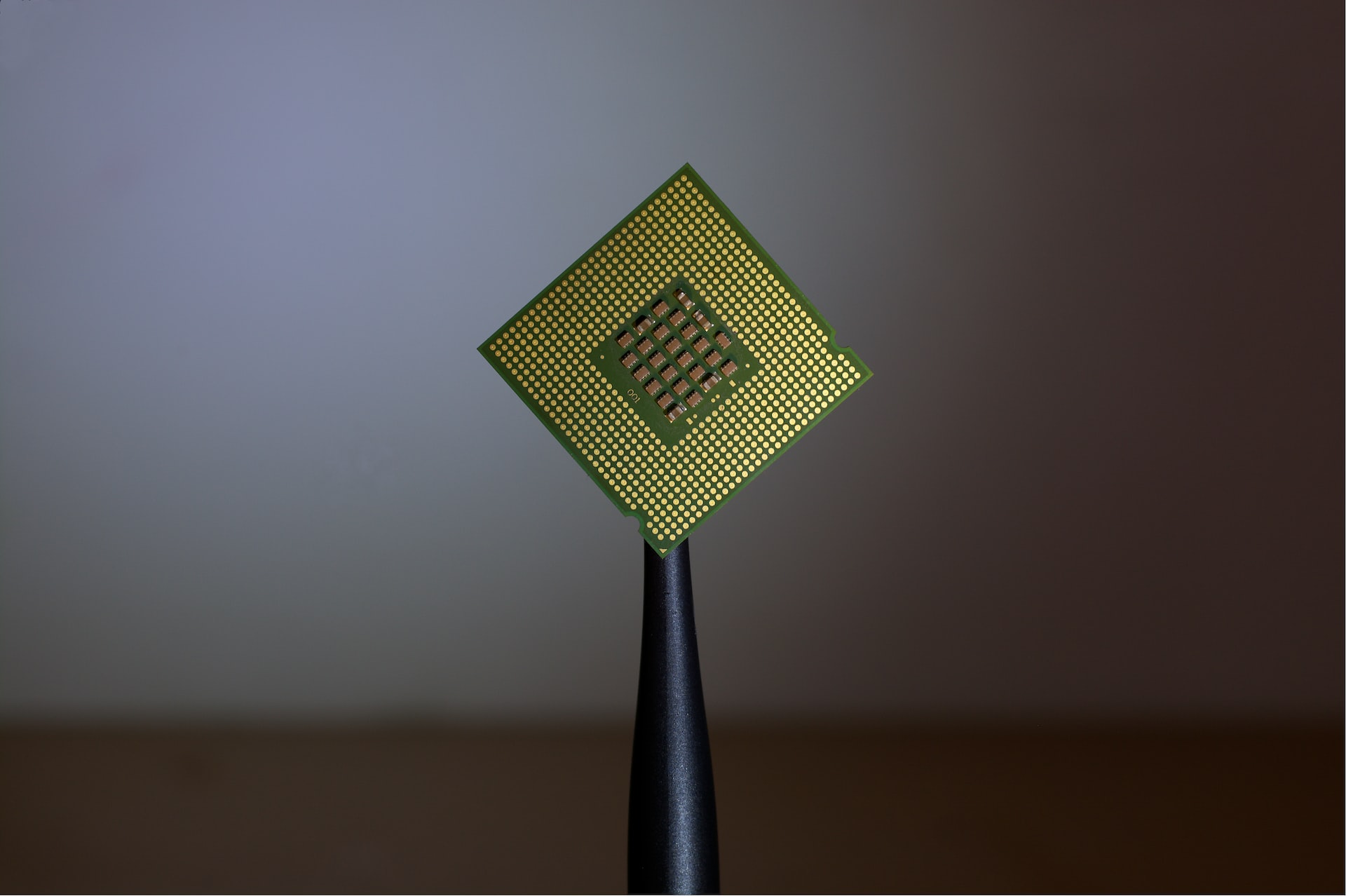

Rowhammer è il nome dato a una classe di attacchi che sfruttano una vulnerabilità hardware delle memorie DRAM, che consistono in una griglia di celle di memoria composte da un condensatore e un transistor. Ogni cella di memoria memorizza un bit di informazione, che può essere 0 o 1 a seconda dello stato di carica del condensatore. Per leggere o scrivere un bit di memoria, il processore deve attivare una riga di memoria, ovvero una sequenza di celle di memoria collegate da una linea di word.

Tuttavia, il processo di attivazione di una riga di memoria può causare interferenze elettriche sulle righe adiacenti, che possono portare a una perdita di carica dei condensatori e quindi a una modifica involontaria dei bit di memoria. Questo fenomeno è noto come effetto Rowhammer, e può essere sfruttato da un attaccante per alterare i bit di memoria di suo interesse, ad esempio quelli che controllano i privilegi di accesso, le chiavi crittografiche o i puntatori di memoria.

ZenHammer è il nome dato alla nuova vulnerabilità scoperta dai ricercatori dell’ETH Zurich, che colpisce i processori AMD basati sulla microarchitettura Zen e i moduli di memoria DDR5. Questa vulnerabilità permette di eseguire attacchi Rowhammer su queste piattaforme, sfidando la precedente convinzione che fossero immuni a tale minaccia. Per riuscire a eseguire ZenHammer, i ricercatori hanno dovuto superare tre sfide principali: il reverse engineering delle funzioni di indirizzamento DRAM, la sincronizzazione con i comandi di aggiornamento DRAM e l’ottimizzazione dei pattern di accesso alla memoria.

La prima sfida riguarda il fatto che i processori AMD usano delle funzioni di indirizzamento DRAM complesse e non lineari, che rendono difficile per un attaccante individuare le righe di memoria adiacenti a quella bersaglio. Queste funzioni sono specifiche per ogni piattaforma e non sono documentate pubblicamente. Per questo motivo, i ricercatori hanno dovuto usare delle tecniche di reverse engineering per dedurre le funzioni di indirizzamento DRAM usate dai processori AMD e dai moduli di memoria DDR5.

La seconda sfida riguarda il fatto che i processori AMD e i moduli di memoria DDR5 usano delle misure di sicurezza per prevenire gli attacchi Rowhammer, come l’aggiornamento della Target Row Refresh (TRR). Questa tecnica consiste nel rinfrescare periodicamente le righe di memoria adiacenti a quella attivata, per evitare che subiscano una perdita di carica. Per eludere questa misura, i ricercatori hanno dovuto sviluppare dei metodi di sincronizzazione con i comandi di aggiornamento DRAM, che permettono di attivare le righe di memoria nel momento in cui sono più vulnerabili, ovvero appena prima o appena dopo il rinfresco.

La terza sfida riguarda il fatto che i processori AMD e i moduli di memoria DDR5 hanno una frequenza di attivazione delle righe di memoria inferiore rispetto ad altre architetture, a causa di limitazioni legate al consumo energetico e al riscaldamento. Questo significa che un attaccante deve essere in grado di attivare le righe di memoria con una velocità sufficiente per indurre gli errori di bit. Per questo motivo, i ricercatori hanno dovuto ottimizzare i pattern di accesso alla memoria, scegliendo quelli che massimizzano la frequenza di attivazione delle righe e minimizzano le interferenze da parte del sistema operativo e del processore.

ZenHammer è una scoperta importante e preoccupante, in quanto dimostra che i processori AMD e i moduli di memoria DDR5 non sono immuni agli attacchi Rowhammer, come si pensava in precedenza. Questo significa che queste piattaforme sono potenzialmente vulnerabili a una serie di attacchi che possono compromettere la sicurezza e l’integrità dei dati, sia in ambito locale che remoto. Ad esempio, un attaccante potrebbe usare ZenHammer per ottenere privilegi di root su un sistema, per esfiltrare dati sensibili da una macchina virtuale, per bypassare le protezioni della memoria o per violare le chiavi crittografiche. Questi scenari sono particolarmente rilevanti per i settori che richiedono un alto livello di sicurezza, come il cloud computing, il banking, la difesa o la sanità.

I risultati degli esperimenti hanno dimostrato che ZenHammer può indurre il cosiddetto “bit flipping” sui dispositivi DDR4 su piattaforme AMD Zen 2 e Zen 3, con una percentuale di successo rispettivamente del 70% e del 60%. Sorprendentemente, anche i chip DDR5 sulla piattaforma AMD Zen 4, ritenuti in precedenza più resistenti agli attacchi Rowhammer, sono stati compromessi, sebbene con un tasso di successo significativamente inferiore (10%). Durante gli attacchi, i ricercatori sono stati in grado di bypassare le misure di sicurezza, inclusa la manipolazione delle voci della tabella delle pagine per ottenere accesso non autorizzato alla memoria. In un caso, su una piattaforma Zen 3, hanno acquisito privilegi di root in seguito a 10 attacchi riusciti, con un tempo medio di 93 secondi dall’inizio dell’attacco. È importante sottolineare che tali attacchi richiedono un’elevata complessità e una profonda conoscenza sia del software che dell’hardware da parte degli aggressori. In risposta, AMD ha pubblicato un bollettino di sicurezza con raccomandazioni per mitigare le problematiche identificate e ha promesso di rilasciare aggiornamenti.

Per contrastare la minaccia di ZenHammer, i ricercatori hanno proposto alcune possibili contromisure, tra cui l’uso di tecniche di mitigazione software, come la randomizzazione dello spazio degli indirizzi o la verifica dell’integrità dei dati, o l’uso di tecniche di mitigazione hardware, come l’implementazione di meccanismi di rilevazione e correzione degli errori o l’adozione di nuove tecnologie di memoria, come le memorie non volatile o le memorie resistive. Tuttavia, queste soluzioni richiedono ulteriori studi e valutazioni per verificare la loro efficacia e la loro fattibilità.

ZenHammer è una testimonianza di come la sicurezza informatica sia un campo in continua evoluzione, in cui nuove vulnerabilità e nuovi attacchi emergono costantemente. Per questo motivo, è fondamentale che i produttori di hardware, i fornitori di software e gli utenti finali collaborino per garantire la protezione dei dati e dei sistemi, attraverso una costante ricerca, innovazione e aggiornamento.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…