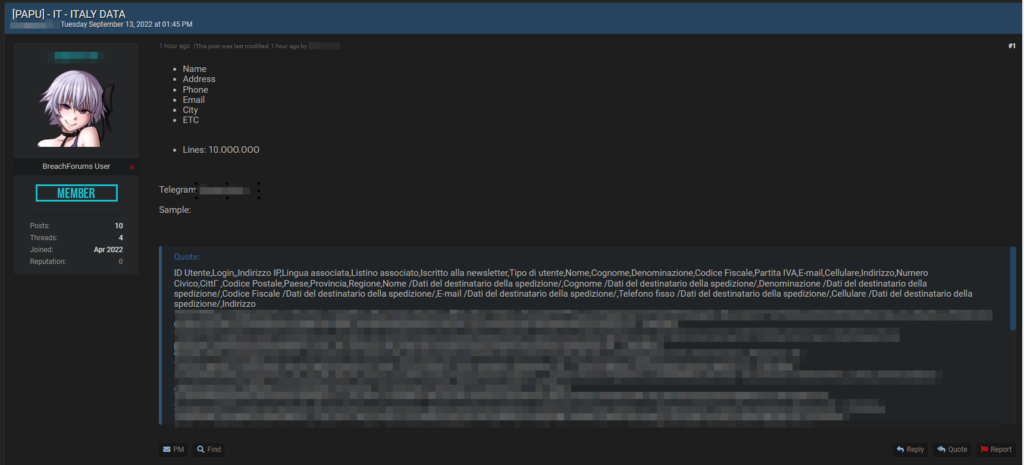

Pochi minuti fa è apparso sul famigerato forum underground Breach Forums, un post che mette in vendita 10 milioni di record di italiani. Nulla di insolito sia chiaro, ma è il numero dei record che è impressionante. Si tratta di un sesto dell’intera popolazione italiana (se si parla di utenze), ma anche se fossero transazioni sarebbe poco meglio.

All’interno del post viene riportato un samples che riassume la perdita dei dati oltre al modo per contattare il criminale informatico per poter avviare la trattativa di compravendita.

Il presunto database messo in vendita, ha il seguente record. Insomma tutto quello che occorre per effettuare attacchi mirati o per avviare delle frodi telematiche di diversa natura:

Al momento non conosciamo il sito che ha perso questa grande quantità di dati o se si tratti di SCAM, cosa avvenuta in passato sul forum anche se si tratta di una rara probabilità.

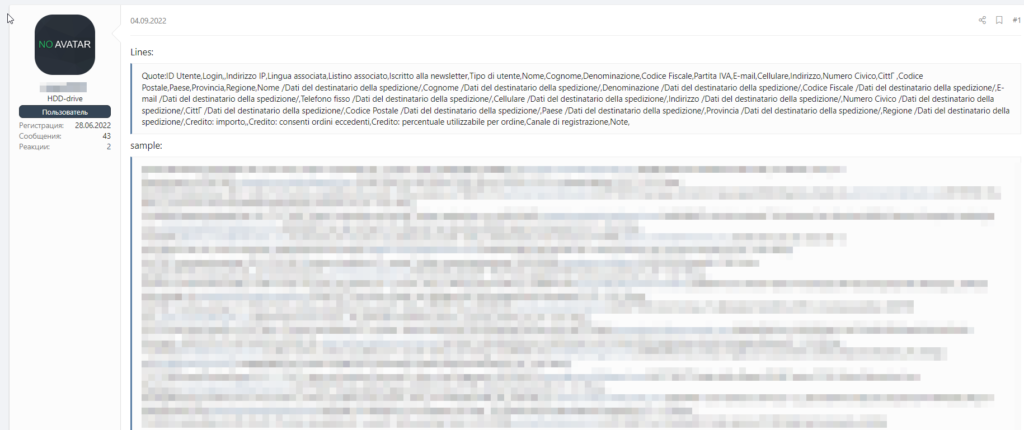

Ma dai samples messi a disposizione (che poi come vedremo sono gli stessi di un altro post sul forum XSS) sembrerebbe non esserci una correlazione tra altri databreach disponibili online e i nomi dei campi, sono abbastanza associabili ad un sito di e-commerce.

Infatti, dal nome di alcuni di questi campi del tracciato record, possiamo desumere si tratti di un negozio online (ad es. “listino associato”, “Nome /Dati del destinatario della spedizione/”), anche se non siamo riusciti ad identificare quale.

Poco dopo un utente ha chiesto da quale sito siano stati trafugati 10 milioni di record e che la perdita è veramente notevole.

Il criminale informatico ha risposto: “Technical Shop Italy top 1-5” e ha aggiunto: “altre informazioni solo su telegram“.

Quindi ora si apre la caccia al negozio di Technical Shop violato e potrebbero essere uno tra i pochi più conosciuti di Italia. Sicuramente la chiave di tutto è “l’ID Utente” che potrebbe far scovare l’identità di questo negozio sconosciuto.

Informazione impostate è che anche su XSS è stata avviata la stessa vendita dei dati, dove nel titolo del post veniva riportato “ITALY – SHOP LEAKED 28.08” e il post è stato pubblicato in data 04/09/2022 e conteneva altri samples e un altro indirizzo telegram di contatto.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Il 16 marzo del 2022, appena tre settimane dopo il sequestro del famigerato forum undergroun Raid Forums da parte delle forze dell’ordine, un attore di minacce chiamato “pompompurin”, precedentemente molto attivo sui Raid Forums, ha lanciato una comunità di hacking illegale alternativa chiamata Breach Forums.

Nel thread di benvenuto dell’attore della minaccia, “pompompurin” ha dichiarato di aver creato forum di violazione come alternativa a Raid Forums, ma che “non era affiliato a RaidForums in alcun modo”.

“Se RaidForums dovesse mai tornare in veste ufficiale”, ha scritto pompompurin, “questo forum verrà chiuso e questo dominio verrà reindirizzato su di esso”.

Sono stati osservati decine e decine di attori di minacce che sono migrati da Raid Forums a Breach Forums, mantenendo sia lo stesso nome utente che lo stesso avatar. Sebbene le persone dietro questi nomi potrebbero non essere le stesse in tutti i casi, il riutilizzo dei nomi utente è un buon indicatore relativamente alla qualità sia dei post che delle trattative nel mercato underground.

Al momento della pubblicazione, Breach Forums aveva più di 1.500 membri e sta crescendo ogni giorno, diventando uno tra i forum underground più conosciuti da parte dei criminali informatici, soprattutto occidentali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…