Un nuovo attacco phishing sfrutta una funzionalità di recupero di Microsoft Word per aggirare i sistemi di sicurezza, utilizzando documenti Word danneggiati come allegati email. Questi file, appositamente corrotti, riescono a eludere i controlli di sicurezza ma possono essere recuperati con facilità dagli utenti tramite Word, rendendoli uno strumento efficace per i cybercriminali.

Secondo ANY.RUN, gli attaccanti hanno perfezionato una tecnica che unisce astuzia e precisione: i file danneggiati non vengono identificati come pericolosi dagli antivirus, ma appaiono come “puliti” o “non trovati”. Una volta aperti, Word avvisa l’utente che il file contiene contenuti illeggibili e offre un’opzione di recupero. Una volta recuperato, il documento mostra un QR code che, se scansionato, reindirizza l’utente a un sito di phishing che imita una pagina di login di Microsoft, per rubare le credenziali.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

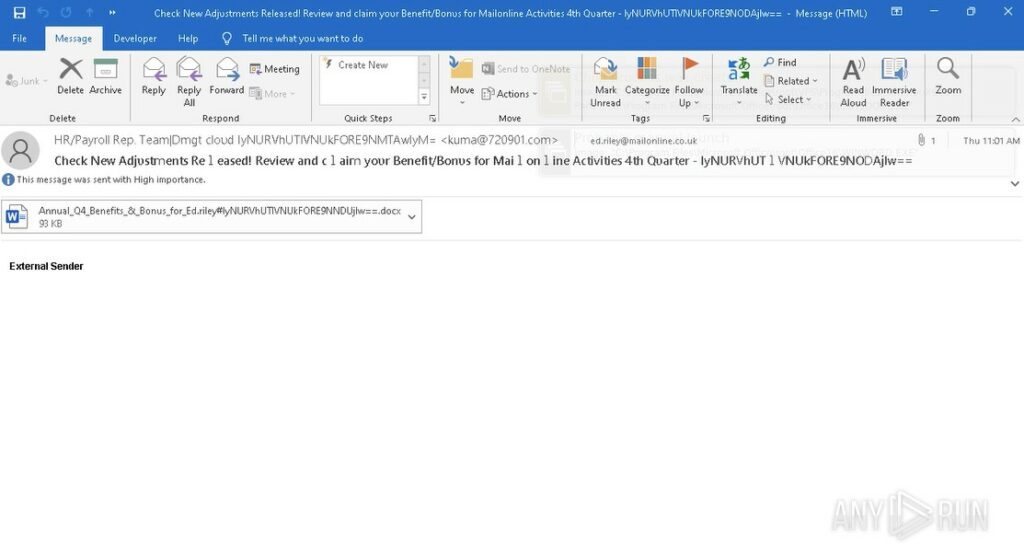

Questa campagna, attiva da mesi, si concentra su email mascherate da comunicazioni aziendali di risorse umane o dipartimenti finanziari, con temi allettanti come bonus o benefici per i dipendenti. Gli allegati riportano nomi come:

Annual_Benefits_&_Bonus_for_[name].docxBenefits_&_Bonus_for_[name].docx.binDue_&_Payment_for_[name].docx.binUn elemento ricorrente nei file è una stringa codificata in base64, decodificata come “##TEXTNUMRANDOM45##”, che potrebbe essere un identificativo generato casualmente per personalizzare l’attacco.

Il successo di questa tecnica risiede nella sua capacità di sfruttare la curiosità e l’urgenza delle vittime, ma anche nella difficoltà per i sistemi di sicurezza di rilevare minacce che non contengono codice malevolo, bensì si limitano a visualizzare un QR code. Questa strategia ha ottenuto tassi di rilevamento bassissimi su piattaforme come VirusTotal, dove la maggior parte degli antivirus restituisce risultati “clean” per questi file.

L’uso di documenti corrotti rappresenta un’evoluzione rispetto alle classiche campagne phishing. Pur mantenendo obiettivi tradizionali, come il furto di credenziali, introduce un nuovo livello di elusione che rende ancora più difficile il rilevamento automatico. Questo attacco si inserisce in un trend più ampio, che vede crescere l’uso di quishing (phishing tramite QR code) e file manipolati per confondere i sistemi di sicurezza.

Si sottolinea l’importanza di regole semplici ma efficaci per proteggersi: evitare di aprire allegati da mittenti sconosciuti, verificare sempre la legittimità di email sospette e segnalare eventuali anomalie agli amministratori di rete.

Questo attacco dimostra quanto velocemente i criminali informatici possano adattarsi per aggirare anche le tecnologie di sicurezza più avanzate. Un singolo click può aprire le porte a gravi conseguenze, dal furto di dati sensibili alla compromissione delle infrastrutture aziendali. Le soluzioni di sicurezza tecnologiche sono fondamentali per proteggere le infrastrutture, ma senza una consapevolezza adeguata da parte degli utenti, il rischio di compromissione rimane elevato. Unire protezione tecnica e formazione continua è l’unica strategia efficace per fronteggiare le minacce in costante mutamento e ridurre al minimo i rischi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.