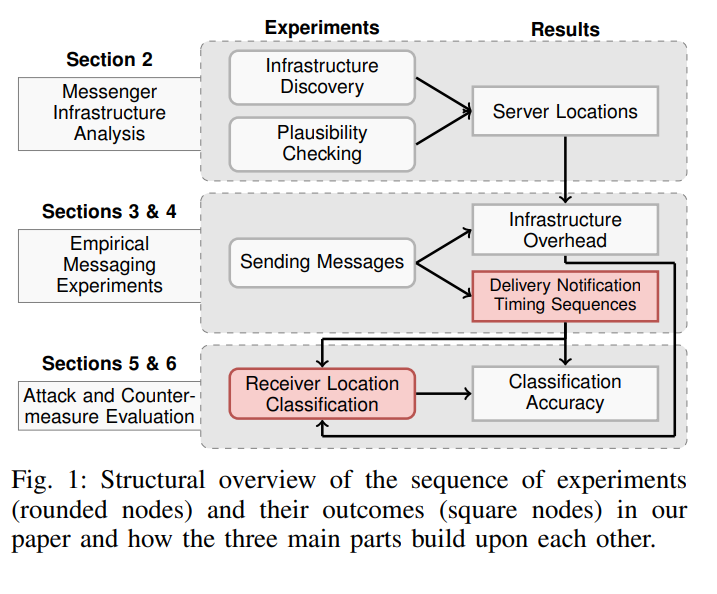

Un team di ricercatori ha scoperto che era possibile localizzare gli utenti di messaggistica WhatsApp, Signal e Threema con una precisione superiore all’80% lanciando un attacco a tempo appositamente predisposto.

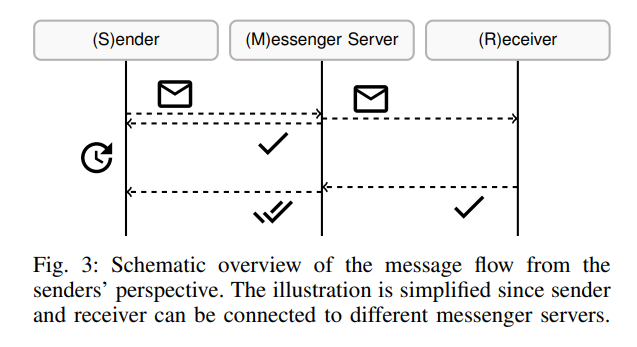

Il trucco sta nell’analizzare il tempo necessario affinché l’attaccante venga informato dello stato di consegna del messaggio arrivato sul terminale della vittima.

Queste notifiche hanno determinati ritardi prevedibili a seconda della posizione dell’utente.

.png)

Questi ritardi possono essere misurati “inizialmente” inviando un messaggio quando è nota la posizione del bersaglio. L’attaccante può quindi capire dove sarà il destinatario la prossima volta semplicemente inviandogli un nuovo messaggio e misurando il tempo necessario per ricevere la notifica dello stato di consegna.

I ricercatori hanno analizzato nel loro documento tecnico che questo attacco temporale può determinare il paese, la città, il distretto del destinatario e persino determinare se il destinatario è connesso a Wi-Fi o Internet mobile. Per l’attacco è necessario che il cybercriminale e la vittima abbiano già un dialogo attraverso il messenger.

Affinché l’attacco temporale funzioni, l’attaccante deve utilizzare uno smartphone per inviare messaggi e l’applicazione di acquisizione dei pacchetti Wireshark per analizzare il proprio traffico TCP ed estrarre informazioni sull’ora.

L’analisi del traffico di rete può aiutare un utente malintenzionato a determinare a quali pacchetti vengono consegnate le notifiche. Nelle applicazioni testate dai ricercatori, questi pacchetti hanno dimensioni predeterminate o modelli di struttura identificabili.

L’attaccante deve quindi classificare le varie posizioni e abbinarle ai tempi di andata e ritorno misurati, quindi tentare di abbinare tali coppie alla posizione dell’obiettivo utilizzando un set noto di dati.

Come risultato dei test, la precisione della posizione è stata:

Un modo affidabile per gli sviluppatori dei sistemi di messaggistica per risolvere questo problema consiste è introdurre un sistema che randomizzi il tempo di conferma della consegna al mittente.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…