I matematici dell’Università Russa dell’Amicizia dei Popoli (RUDN) hanno sviluppato un concetto innovativo per l’Internet delle cose. Hanno proposto l’uso di droni per l’elaborazione dei dati, che eliminerà la necessità dei tradizionali data center cloud.

Questo approccio aiuta ad accelerare la rete. Infatti i dati verranno portati dai droni in prossimità degli utenti diminuendo in modo drastico la latenza e aumentando la velocità di accesso ai dati stessi.

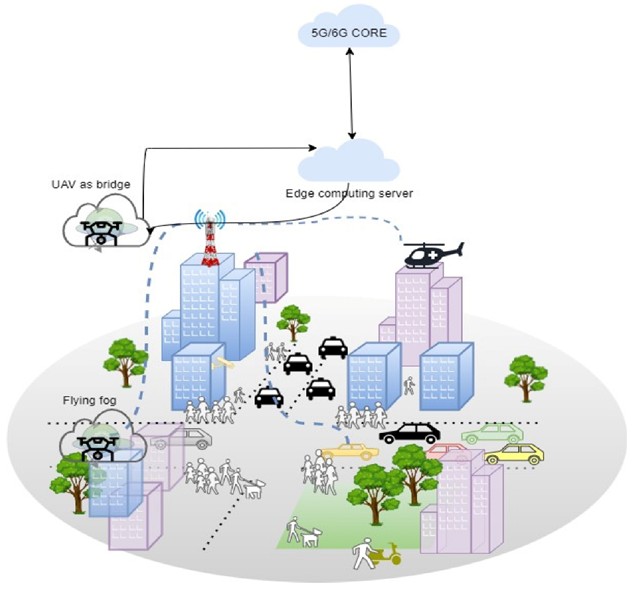

L’essenza dell’Internet of Things è creare una rete che unisca sia i dispositivi personali degli utenti che i comuni elettrodomestici professionali. Oggi il problema principale è trovare la combinazione ottimale tra funzionalità ed efficienza energetica. Per risolvere questo problema, gli scienziati dell’Università hanno proposto una nuova architettura di rete basata sul principio del fog computing.

Il fog computing è uno strato intermedio tra i centri cloud remoti e i dispositivi degli utenti finali in cui i dati vengono archiviati ed elaborati. Gli scienziati hanno proposto un approccio innovativo utilizzando i droni per il fog computing. I droni si spostano nei luoghi in cui è richiesta l’elaborazione dei dati, riducendo i tempi di risposta e migliorando l’affidabilità e le prestazioni dell’infrastruttura di rete.

Rispetto ad una rete IoT tradizionale, l’utilizzo di droni per il fog computing mostra una notevole riduzione della latenza media. Soprattutto quando il numero di nodi della rete è elevato. Ad esempio, in una rete con 500 nodi, il ritardo si riduce di quasi 2 volte. Questo sottolinea l’efficacia dell’approccio proposto. Con una rete di 100 nodi, la differenza è piccola, ma indica comunque i vantaggi dell’utilizzo dei droni per il fog computing.

Ammar Muthanna, dottore in scienze tecniche e direttore del Centro per la modellazione di reti wireless di nuova generazione presso l’Università RUDN, sottolinea che il fog computing è una soluzione promettente che può migliorare significativamente i parametri di rete riducendo la latenza e aumentando la velocità di elaborazione dei dati.

Si prevede che i droni si sposteranno attivamente per la città svolgendo attività di elaborazione dei dati e verranno adottate tutte le misure necessarie per garantire la sicurezza di tale tecnologia.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…