Mentre siamo “distratti” dal gravissimo bug di sicurezza sulla libreria Log4j, scoperto di recente che consente una clamorosa RCE sui sistemi che la ospitano, un’altra azienda privata italiana, cade vittima del ransomware Conti.

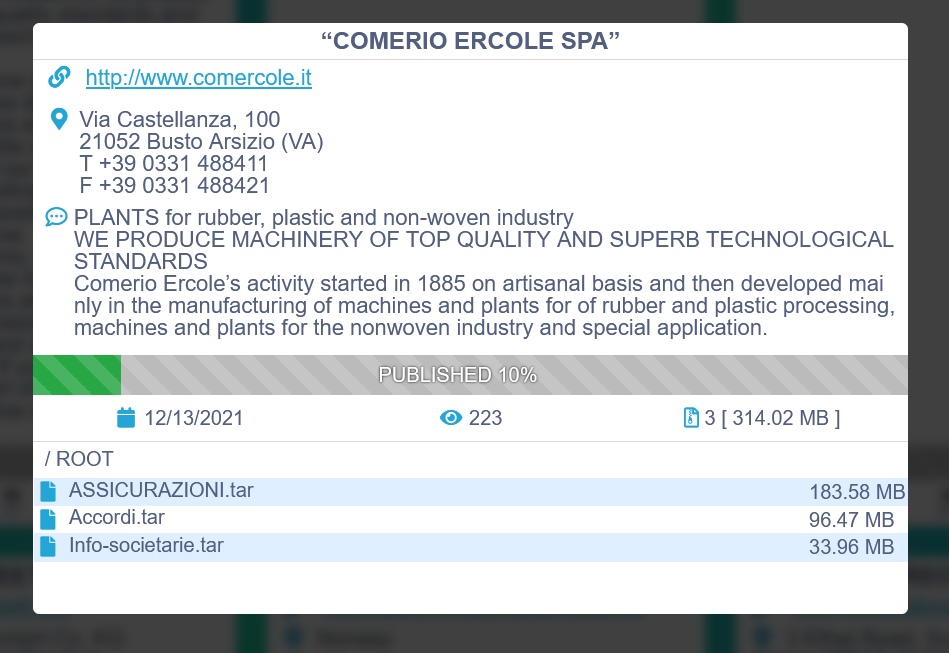

Si tratta della Comerio Ercole S.p.a., un’azienda di progettazione e costruzione di macchinari e impianti per l’industria tessile e plastica fondata a Busto Arsizio nel 1885.

Ercole Comerio, che dal 1873 lavorava come operaio meccanico alla Cantoni-Krumm di Legnano, nel 1885, anno in cui sposò Teresa Marcora, fondò una propria officina per la riparazione di macchine tessili a Busto Arsizio grazie anche al sostegno finanziario del cognato Roberto Marcora.

La prima sede dell’azienda fu in via Confalonieri e successivamente trasferita in via Magenta. La ditta passò velocemente dalla sola riparazione alla produzione di macchinari per l’industria tessile, fortemente radicata nel Bustese, specializzandosi sulle macchine per la tintoria, il candeggio, la stampa e tutte le fasi finali della lavorazione dei tessuti.

Ma probabilmente la loro infrastruttura IT non era protetta adeguatamente, in quanto Conti ransomware, pubblica nella giornata del 13/12 una serie di dati dell’azienda, sinonimo che la trattativa per il pagamento del riscatto non sta andando a buon fine.

Si tratta della pubblicazione del 10% dei dati, per un totale di 314MB, sinonimo che c’è ancora altro esfiltrato da Conti dalle infrastrutture informatiche dell’azienda, dati che verranno ulteriormente pubblicati se non verrà trovato un accordo con l’azienda.

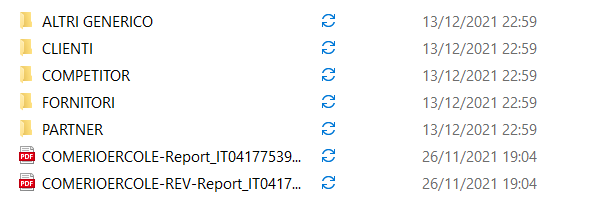

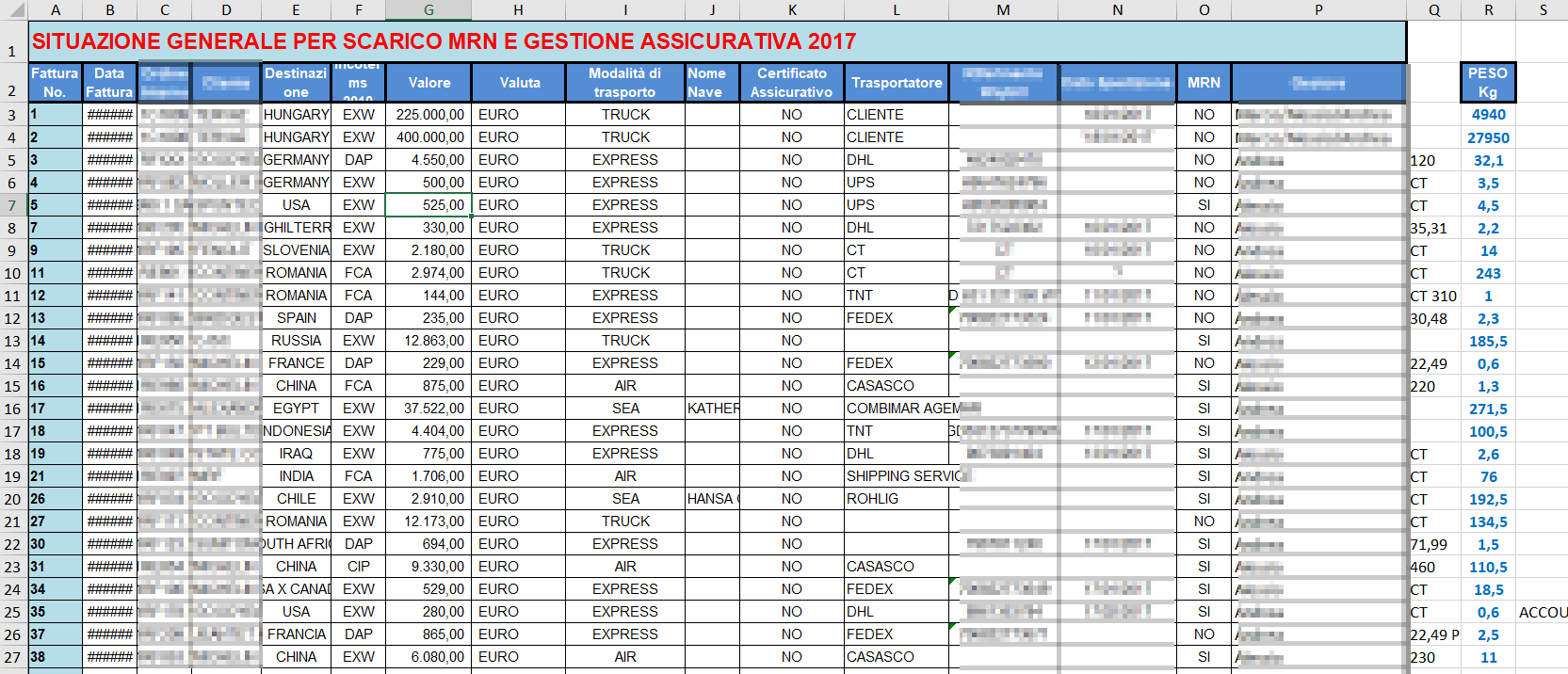

Andando ad analizzare i file pubblicati, sono presenti una serie di documenti riservati contenuti all’interno di una serie di cartelle.

Sono presenti documenti di accordi commerciali molto datati, oltre che analisi sui clienti fornitori e partner oltre che competitor.

Di seguito alcuni sample che abbiamo trovato essere interessanti all’interno del DLS messi pubblicamente a disposizione di Conti ransomware, anche se sembrerebbero abbastanza datati.

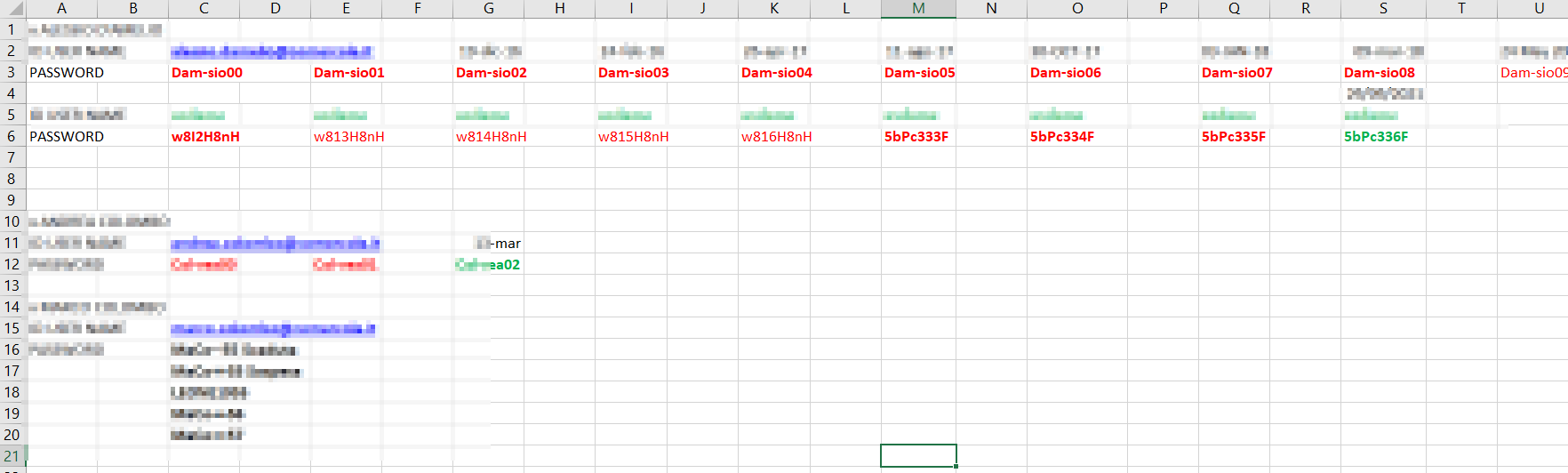

E’ presente anche un file chiamato “Nuovi ID + Password.xls”, dove vengono riportati i cambi password effettuati nel tempo, anche se di fatto le password seppur predicibili banali, cambiavano di mese in mese solamente tramite un numero finale.

RHC monitorerà la questione in modo da aggiornare il seguente articolo, qualora ci siano novità sostanziali. Nel caso ci siano persone informate sui fatti che volessero fornire informazioni in forma anonima, potete contattarci utilizzando le mail crittografate accessibili a questa URL: https://www.redhotcyber.com/contattaci

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…