Gli esperti del laboratorio Kaspersky hanno identificato pericolosi spyware mascherati da versioni modificate del popolare messenger Telegram. Queste applicazioni sono già state scaricate da decine di migliaia di utenti nel Google Play Store ufficiale.

Le versioni modificate (chiamate anche “mod”) fanno parte dell’ecosistema di messaggistica. Includono tutte le funzionalità standard, ma sono arricchite con vari miglioramenti. Telegram non solo non interferisce con tale pratica, ma la sostiene anche attivamente, ritenendola legale.

Gli aggressori, approfittando della lealtà dell’azienda, hanno sviluppato la propria mod, chiamata “Evil Telegram“. Secondo lo studio, ora nei negozi ci sono molte varianti di Telegram e l’uso di ciascuna di esse richiede maggiore cautela.

“App come Telegram, Signal e WhatsApp promettono sicurezza completa attraverso la crittografia end-to-end. Ciò porta molti a considerare le piattaforme del tutto innocue», spiega Erich Krohn, esperto di sicurezza informatica presso KnowBe4.

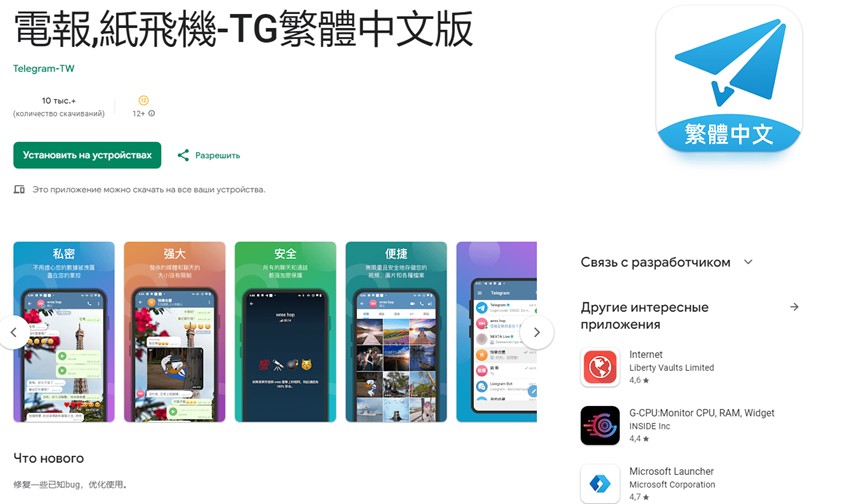

Su Google Play è stato scoperto un intero gruppo di applicazioni infette. Gli stessi aggressori gli hanno dato il nome di “Aeroplano di carta”. I messanger sono presentati in diverse lingue: cinese semplificato e classico, nonché uiguro. Gli sviluppatori promettono prestazioni migliorate e maggiore velocità grazie ad una rete distribuita.

I ricercatori hanno scoperto che le applicazioni contengono un modulo nascosto per monitorare l’attività e inviare i dati raccolti a server esterni.

Queste informazioni possono includere un elenco di contatti, messaggi inviati e ricevuti insieme agli allegati, nomi di chat e canali e il nome e il numero di telefono del proprietario dell’account. Il codice differisce solo leggermente dall’originale, rendendo molto difficile per i sistemi di sicurezza di Google rilevare elementi dannosi.

La cosa preoccupante è che i mod hanno già accumulato 60.000 download e probabilmente continueranno a raccogliere informazioni sulle loro vittime. La minaccia è particolarmente rilevante per la versione in lingua uigura: gli attacchi dei servizi segreti cinesi contro la minoranza etnica vanno avanti da molto tempo, anche nel cyberspazio.

Callie Gunther, senior manager della ricerca sulle minacce informatiche presso Critical Start, avverte che spyware come “Evil Telegram” rappresenta una minaccia non solo per i singoli utenti, ma anche per le aziende. L’infezione può portare all’accesso non autorizzato a dati riservati e alla compromissione delle informazioni personali dei dipendenti.

Oltre allo spionaggio, gli hacker di Telegram si dedicano alla sostituzione di indirizzi di criptovalute e alle frodi pubblicitarie .

Non molto tempo fa, gli specialisti di ESET hanno scoperto un altro mod spia chiamato “FlyGram”. Successivamente un codice dannoso simile è stato trovato in una modifica del Signal Messenger, chiamata “Signal Plus Messenger”. Sono legati all’attività del gruppo cinese GREF.

In conclusione, Erich Kron raccomanda alle organizzazioni di utilizzare solo applicazioni ufficiali per la comunicazione tra i dipendenti e di informare il personale su tutti i possibili rischi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…