Cisco ha confermato oggi che il gruppo ransomware Yanluowang ha violato la sua rete aziendale a fine maggio e che l’attore ha chiesto un riscatto minacciando di divulgare i dati rubati online.

La società ha rivelato che gli aggressori potevano raccogliere e rubare dati non sensibili solo da una cartella collegata all’account di un dipendente compromesso.

“Cisco ha subito un incidente di sicurezza sulla nostra rete aziendale alla fine di maggio 2022 e abbiamo immediatamente agito per contenere e sradicare i malintenzionati”

ha detto un portavoce di Cisco a BleepingComputer.

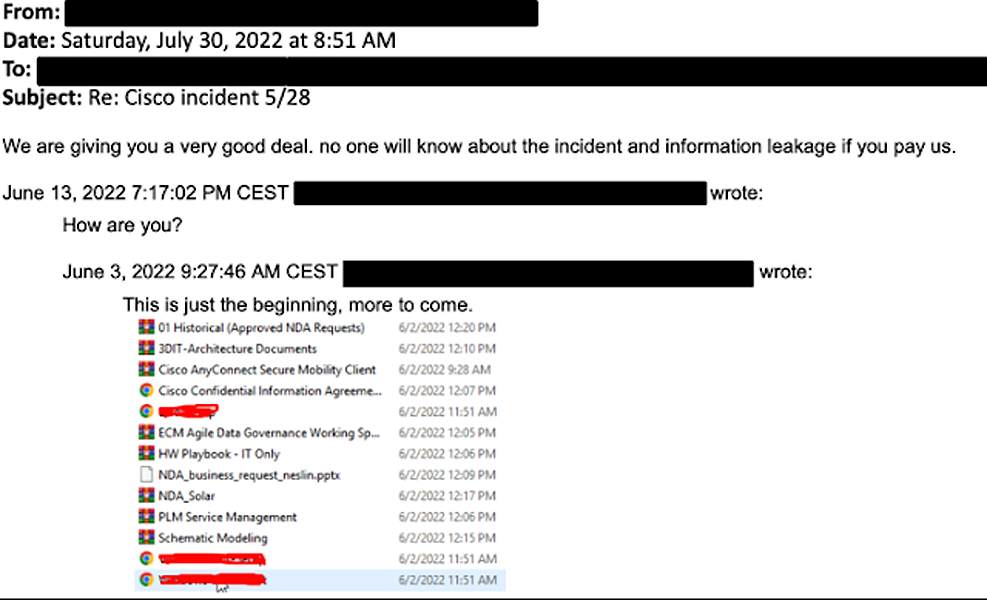

“Cisco non ha identificato alcun impatto sulle attività a seguito di questo incidente, inclusi prodotti o servizi Cisco, dati sensibili dei clienti o informazioni sensibili dei sui dipendenti, proprietà intellettuale o operazioni della catena di approvvigionamento. Il 10 agosto i malintenzionati hanno pubblicato un elenco di file nel dark web. Abbiamo anche implementato misure aggiuntive per salvaguardare i nostri sistemi e stiamo condividendo dettagli tecnici per aiutare a proteggere la più ampia comunità di sicurezza”.

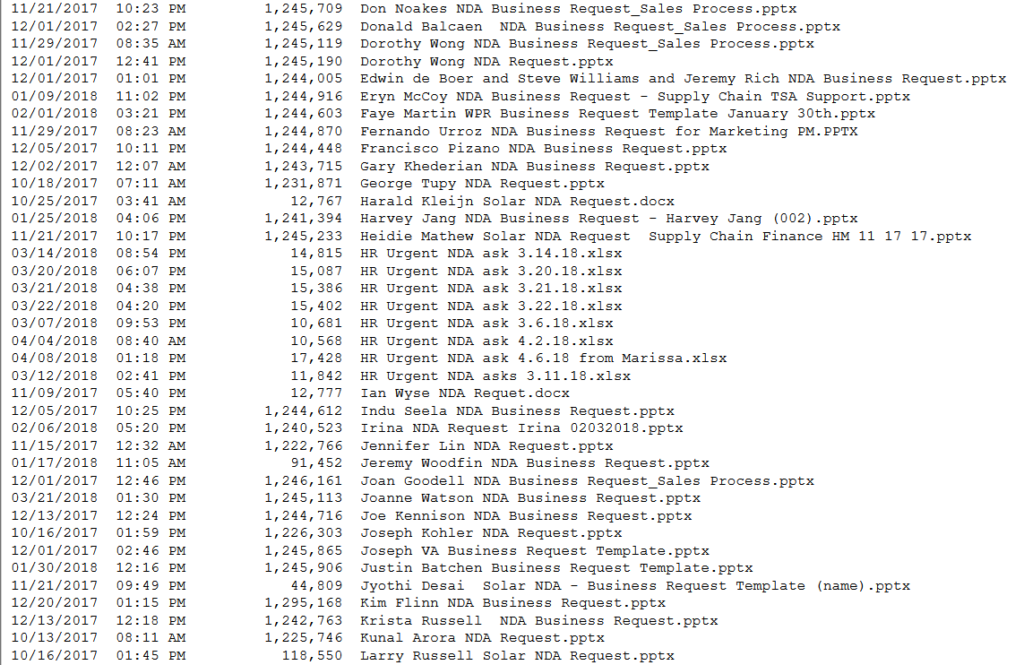

Dalla treview acquisita da RHC e presente sul sito di Yanluowang, sono presenti molti documento con il suffisso NDA, come si può visualizzare dalla print screen in calce.

Gli attori della minaccia di Yanluowang hanno ottenuto l’accesso alla rete di Cisco utilizzando le credenziali rubate di un dipendente dopo aver dirottato l’account personale di Google di un dipendente contenente le credenziali sincronizzate dal browser.

L’aggressore ha convinto il dipendente Cisco ad accettare le notifiche push di autenticazione a più fattori (MFA) a causa dell’autenticazione MFA e di una serie di sofisticati attacchi di phishing vocale avviati dalla banda di Yanluowang che si spacciavano per organizzazioni di supporto fidate.

Gli attori delle minacce hanno infine indotto la vittima ad accettare una delle notifiche MFA e hanno ottenuto l’accesso alla VPN nel contesto dell’utente preso di mira.

Dopo aver preso piede nella rete aziendale dell’azienda, gli operatori Yanluowang si sono diffusi lateralmente ai server e ai controller di dominio Citrix.

“Si sono trasferiti nell’ambiente Citrix, compromettendo una serie di server Citrix e alla fine hanno ottenuto l’accesso privilegiato ai controller di dominio”

ha affermato Cisco Talos.

Dopo aver ottenuto l’amministratore di dominio, hanno utilizzato strumenti di enumerazione come ntdsutil, adfind e secretsdump per raccogliere più informazioni e hanno installato una serie di payload su sistemi compromessi, inclusa una backdoor.

Alla fine, Cisco li ha rilevati ed eliminati dal suo ambiente, ma hanno continuato a tentare di riottenere l’accesso nelle settimane successive.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.