Articolo di: Emanuele Buchicchio & Damiano Capo

17/05/2020

Nello scenario odierno, i sistemi informatici possono immagazzinare e custodire i dati di migliaia, se non milioni di persone. Questo aspetto può avere una duplice valenza, da un lato è possibile avere dei dati accessibili da ogni parte del Mondo e in ogni circostanza. Dall’altro bisogna capire: a chi vengono affidati i dati, i protocolli di sicurezza che vengono adottati per la loro tutela e la loro resistenza ad eventuali attacchi informatici.

Un uso corretto e consapevole della crittografia permette di raggiungere livelli elevati di riservatezza senza rinunciare ai vantaggi e alla comodità del Cloud. La sicurezza della crittografia non è basata sulla fiducia, ma sulla matematica ed è quindi dimostrabile ed oggettiva, al di la del marketing e delle strategie commerciali.

La tecnologia attuale e lo stato dell’arte della crittografia permettono un punto di equilibrio tra usabilità e sicurezza in base alle specifiche necessità di ogni utente.

Sin dall’antichità, l’umanità ha sentito il bisogno di tutelare i propri i dati da tentativi di accesso non autorizzati.

Ciò è stato possibile grazie all’utilizzo di cifrari o tecniche di occultamento dei messaggi. Uno dei primi cifrari utilizzati è il cosiddetto “Cifrario Atbash” , esso è un cifrario a sostituzione mono-alfabetica in cui la prima lettera dell’alfabeto viene sostituita con l’ultima, la seconda con la penultima, e così via, “invertendo” l’ordine alfabetico delle lettere.

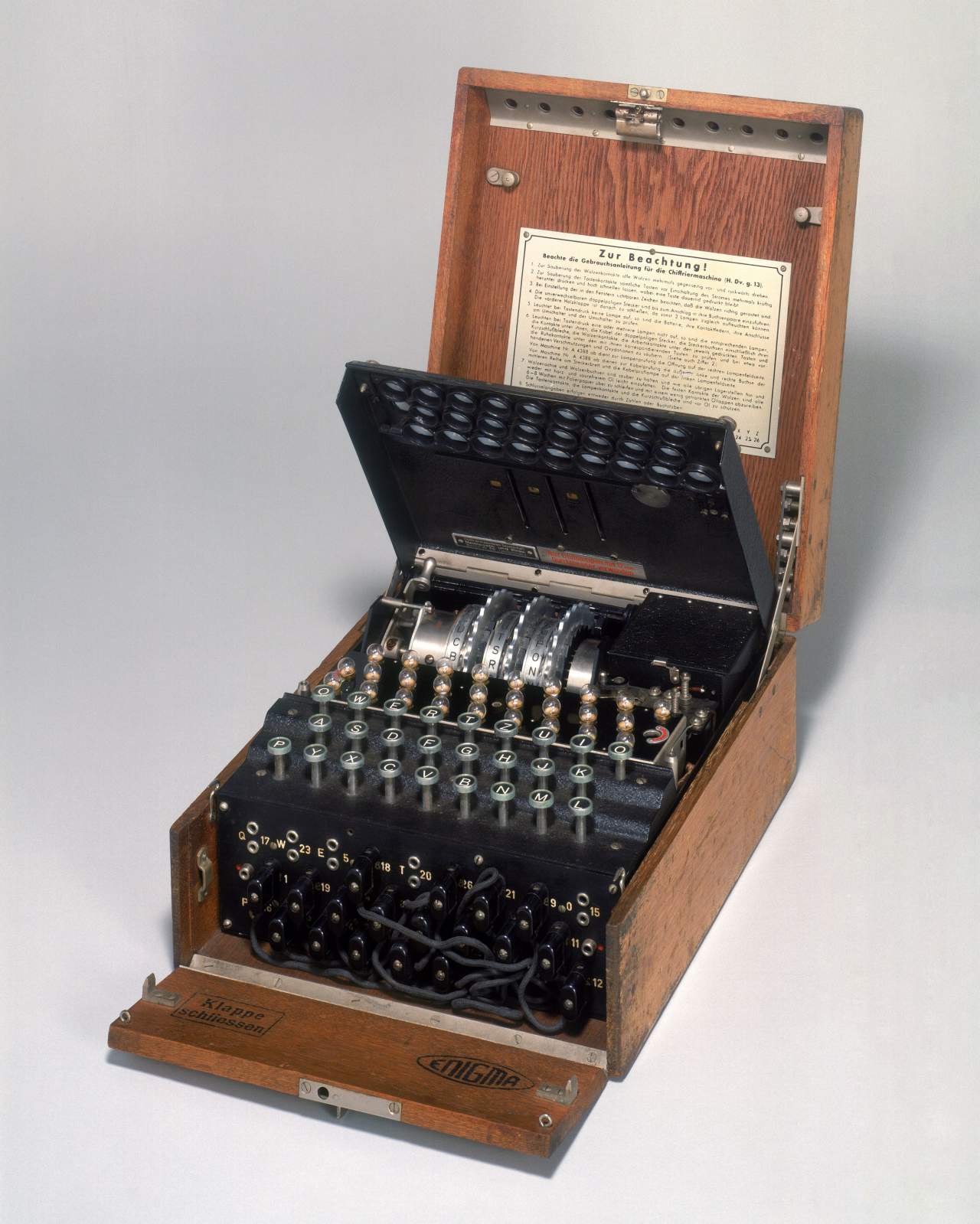

Le comunicazioni militari sono state le prime a necessitare di un sistema di cifratura che impedisse al nemico, in caso di intercettazione, di comprendere il contenuto di un messaggio. Il cifrario di Cesare è uno dei più antichi algoritmi crittografici e veniva utilizzato da Giulio Cesare per i suoi messaggi segreti, sempre in campo militare, durante la seconda guerra mondiale, i tedeschi utilizzarono la macchina Enigma per cifrare e decifrare le comunicazioni.

Tuttavia, con il passare degli anni e l’evoluzione della tecnologia, si è sentita la necessità di introdurre tecniche più efficaci per la protezione dei dati in ogni ambito, non soltanto quello militare.

Infatti le informazioni che risiedono in computer e altri dispositivi elettronici o che transitano sulle reti sono considerate un vero e proprio patrimonio di immenso valore economico, capace di attrarre più di un interesse illecito (es. furti di identità, cyber-attacchi, ecc.).

La crittografia ha reso più efficace la protezione dei dati ma conserva ancora un punto debole: i dati crittografati devono essere decifrati prima di poter svolgere su di essi elaborazioni ed analisi. Proprio per risolvere questo problema sono in fase di sperimentazione nuove tecniche (crittografia omorfica) che permettono di elaborare i dati senza decifrarli.

ll progresso tecnologico e la progressiva digitalizzazione di molte attività hanno un impatto non trascurabile sulla società e stanno rapidamente cambiando il nostro modo di vivere e di lavorare. Un esempio notevole è l’utilizzo diffuso del “Cloud Computing” ed in particolare dell’archiviazione di dati in Cloud. Office, Google Drive, iCloud, iTunes, Whatsapp, Alexa e molte altre molte delle applicazioni che utilizziamo quotidianamente salvano in maniera più o meno esplicita i nostri dati in Cloud e ci permettono averli sempre disponibili ovunque sia presente una connessione ad internet.

Il cloud offre molti vantaggi e mette a disposizione dell’utente spazio di archiviazione e capacità di calcolo praticamente infinite a prezzi accessibili

Solitamente quando si parla genericamente di “cloud” ci si riferisce a piattaforme di cloud pubblico in cui le risorse di calcolo appartengono e sono gestite da un provider esterno che le ripartisce tra diverse aziende.

Si parla invece di cloud privato quando le risorse sono dedicate in maniera esclusiva ad una sola azienda. Soluzioni di cloud privato possono essere realizzati utilizzando datacenter interni all’azienda oppure risorse esterne messe a disposizione da provider esterni, ma utilizzate esclusivamente da una sola azienda. I due tipi di cloud pubblico e privato possono essere combinati insieme in soluzioni di cloud ibrido.

Archiviare i dati in un “Cloud pubblico” infatti vuol dire salvare i propri dati nel computer di qualcun altro. E se stiamo parlando di dati riservati (ad esempio i dati delle cartelle cliniche, oppure piani strategici per un nuovo prodotto non ancora lanciato sul mercato) è giusto e doveroso porsi delle domande.

Chi garantisce riservatezza, integrità e disponibilità dei nostri dati?

Possiamo essere sicuri che i dati affidati al Cloud non finiranno in mani sbagliate?

La sicurezza delle informazioni viene solitamente valutata sotto tre aspetti complementari tra loro:

● Riservatezza

● Integrità

● Disponibilità

La storia recente ci dimostra che gli incidenti di sicurezza ed in particolare i data breach sono all’ordine del giorno. Gli attacchi da parte di Ransomware hanno dimostrato come la mancata disponibilità di dati critici sia letale per la aziende.

L’utilizzo di soluzioni basate su piattaforme cloud aiuta a risolvere molti problemi legati alla disponibilità e all’integrità dei dati. Ad esempio pochi click è possibile configurare ed attivare di backup automatico e ridondanza. Maggiori criticità si hanno invece sul fronte della riservatezza.

Se affidiamo i nostri dati ad un fornitore di servizi cloud dobbiamo infatti necessariamente fidarci del fornitore e delle sue politiche di qualità e sicurezza. In molti casi purtroppo gli interessi del fornitore dei servizi e del proprietario sono contrastanti: aziende come Google e Facebook che basano il loro business sulla possibilità di analizzare dati dettagliati sui comportamenti dei sono le stesse che dovrebbero rispettare e garantire la riservatezza di nostri dati. La contraddizione è evidente!

La crittografia moderna ci viene in aiuto per uscire da questa situazione paradossale perché ci consente di basare la fiducia su criteri matematici oggettivi e non sui comunicati stampa delle aziende. Vanno in questa direzione gli approcci “Trust No One”, “Zero Knowledge”, “End To End Encryption”. Al di la della denominazione scelta gli elementi fondamentali che caratterizzano questi approcci sono tre:

Fortunatamente nel corso degli anni la crittografia ha subito un rapido processo evolutivo alla crittografia simmetrica si è aggiunta quella a chiave asimmetrica e poi in tempi più recenti quelle omomorfica e quantistica.

Tra le tante innovazioni, la crittografia omomorfa è forse quella più rilevante per il tema trattato in questo articolo.

Gli algoritmi omomorfi permettono infatti di eseguire alcune operazioni sui dati cifrati ottenendo gli stessi risultati delle medesime operazioni svolte sui

dati in chiaro sfruttando le proprietà di alcune funzioni matematiche chiamate appunto omomorfismi.

Dal punto di vista pratico questi algoritmi possono elaborare dati sensibili senza conoscerne il contenuto. Ad esempio è possibile addestrare un modello intelligenza artificiale utilizzando tecniche di machine learning senza violare la riservatezza dei dati.

Più in generale i servizi Web e in particolare il Cloud computing possono trovare nella tecnologia di crittografia omomorfica un validissimo strumento di protezione dei dati. Poter infatti svolgere un’ elaborazione delle informazioni nel Cloud senza necessità di decifrarle renderebbe molto più sicuro tutto il processo: l’utente potrebbe inviare una richiesta crittografata al server Cloud per lo svolgimento di una qualche operazione (es. una query di ricerca) sui dati crittografati ed ottenere un risultato crittografato da decifrare successivamente con la propria chiave.

Si tratta di tecniche relativamente recenti ed ancora poco diffuse a causa dell’elevato costo in termini di risorse di calcolo, banda e spazio di archiviazione.

Però la possibilità di elaborare dati in forma cifrata le rende interessanti perché potrebbero aprire la strada a nuove applicazioni che richiedono contemporaneamente la condivisione e la riservatezza dei dati.

Ad esempio sarebbe possibile utilizzare ed analizzare dati personali, senza conoscerne l’effettivo contenuto in chiaro, nel rispetto della privacy dei soggetti coinvolti e della normativa vigente in tema (Regolamento Europeo sulla sicurezza dei dati n. 2016/679 oppure DL 196/2003).

Riferimenti

https://en.wikipedia.org/wiki/Trust_no_one_(Internet_security)

https://www.microsoft.com/en-us/research/project/microsoft-seal/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.