Clubhouse è un’app di social networking che consente alle persone di riunirsi in chat room audio per discutere di vari argomenti. Attualmente è disponibile solo la versione iOS e l’iscrizione è solo su invito.

Quando inviti qualcuno a clubhouse, nel profilo dell’utente che hai invitato verrà scritto “nominated by YOUR_NAME”.

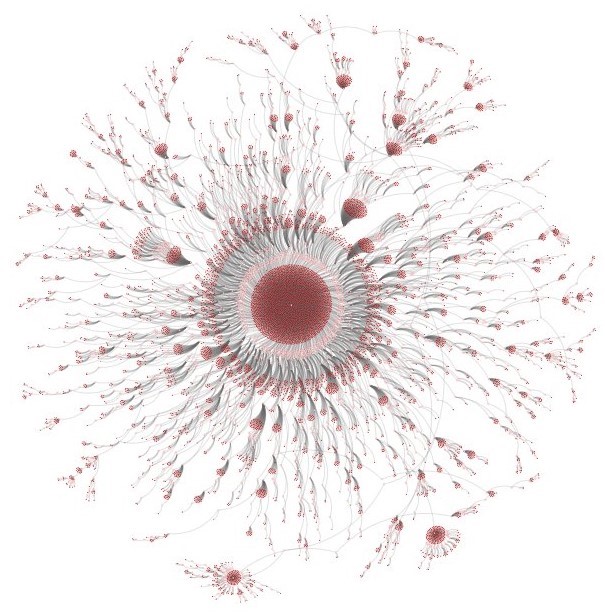

È quindi interessante estrarre la struttura gerarchica degli inviti e creare un albero genealogico come la foto riportata in copertina che mostra come si è espanso il social network negli ultimi mesi.

Siccome Clubhouse limita l’utilizzo delle query interrompendo l’esecuzione massiva di analisi di questa natura, lo script che ha “raschiato” un milione e trecentomila utenti, è stato opportunamente modificato con delle latenze dell’ordine di secondi.

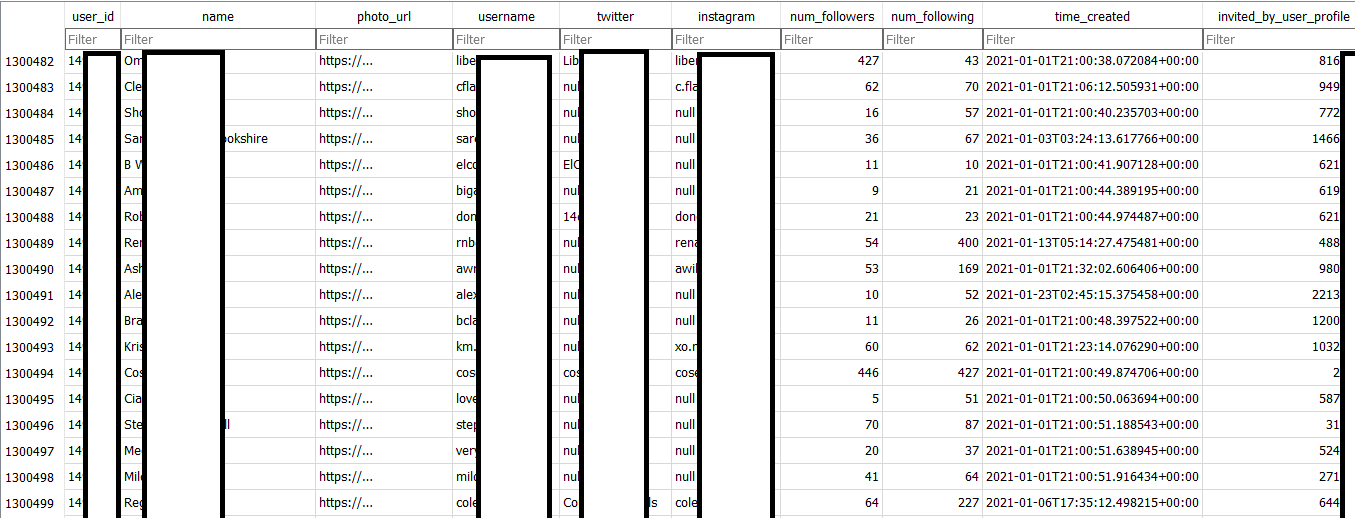

Ma questo ha comunque permesso di ricostruire un set di dati importante, che ora è disponibile online e contiene 1.300.515 profili utente di clubhouse.

In sintesi, ogni riga mostra le informazioni sul profilo di un utente, tra cui:

Clubhouse ha risposto dicendo di non aver subito una violazione dei dati sui propri sistemi e ha affermato che i dati sono già disponibili pubblicamente e che è possibile accedervi tramite le loro API, il che potrebbe sollevare alcune domande sulla posizione della società sulla privacy consentendo a chiunque di esporre un profilo pubblico con informazioni disponibili alla massa.

I dati dei file trapelati possono essere utilizzati dai criminali informatici, verso gli utenti di Clubhouse attraverso attività di phishing mirato o altri tipi di attacchi di ingegneria sociale.

Il database SQL trapelato contiene solo le informazioni sul profilo della Clubhouse: non abbiamo trovato dati sensibili come i dettagli della carta di credito o documenti legali nell’archivio pubblicato dall’autore della minaccia.

Detto questo, anche un nome di profilo, con collegamenti ad altri profili di social media dell’utente, può essere sufficiente a un criminale informatico competente per effettuare correlazioni con altri data leak e quindi creare un profilo preciso di una determinata persona e delle persone che lo circondano.

Con tali informazioni in mano, possono organizzare attacchi di phishing e ingegneria sociale molto più convincenti o persino commettere furti di identità contro le persone le cui informazioni sono state esposte sul forum degli hacker.

#redhotcyber #cybersecurity #technology #hacking #hacker #infosec #infosecurity

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.