Autore: Roberto Campagnola

Data pubblicazione: 10/01/2020

Il computer quantistico rappresenta una innovazione di enorme interesse e potrà trovare impiego in numerosi ambiti: applicazioni per la ricerca di base, per la difesa, la crittografia.

Ad agosto 2020 il Department of Energy statunitense ha finanziato con 115 milioni di dollari per 5 anni il progetto SQMS ( Superconducting Quantum Materials and Systems ), guidato dalla connazionale Anna Grassellino, per la costruzione del più potente computer quantistico.

Il progresso tecnologico ha fatto in modo che le dimensioni dei circuiti integrati delle CPU siano sempre più piccoli: attualmente le dimensioni di un microprocessore sono dell’ordine di 7 nm.

Questa “corsa alla miniaturizzazione” non può essere infinita, si giungerà al limite in cui non varranno più le regole della fisica classica ma si dovrà tenere conto di effetti quantistici.

Nella teoria dell’informazione classica l’unità fondamenta dell’informazione è il bit, che può essere rappresentato da un interruttore acceso o spento, un circuito che può essere attraversato da corrente o no.

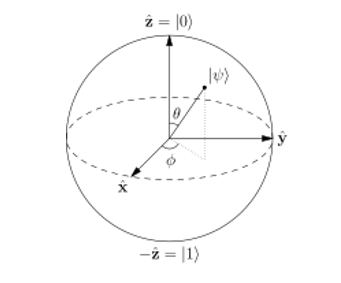

Nel quantum computing, l’unità fondamentale dell’informazione e per l’esecuzione di processi logici è rappresentato dal qubit. Una interpretazione utile di un qubit si può ottenere mediante una rappresentazione geometrica che associa gli stati di un qubit ai punti sulla superficie di una sfera di raggio unitario, nota come sfera di Bloch.

Il polo sud della sfera corrisponde allo stato quantistico 1 e il polo nord allo stato quantistico 0. Le altre posizioni sulla sfera sono le sovrapposizioni quantistiche di 0 e 1.

I metodi più comuni per realizzare fisicamente un qubit sono:

Alcune conseguenze fondamentali della meccanica quantistica come il principio di sovrapposizione e gli stati entangled portano ad un cambio totale di paradigma per quanto riguarda le prestazioni di un quantum computer.

Nel 2019, in un articolo su Nature, Google ha annunciato di aver raggiunto la supremazia quantistica con il processore Sycamore da 54 qubits, completando una operazione in appena 200 secondi, che altrimenti avrebbe richiesto 10.000 anni al più potente super-computer “classico” disponibile.

La meccanica quantistica ha applicazione non solo nella computazione, ma anche nella teoria dell’informazione e quindi nella crittografia.

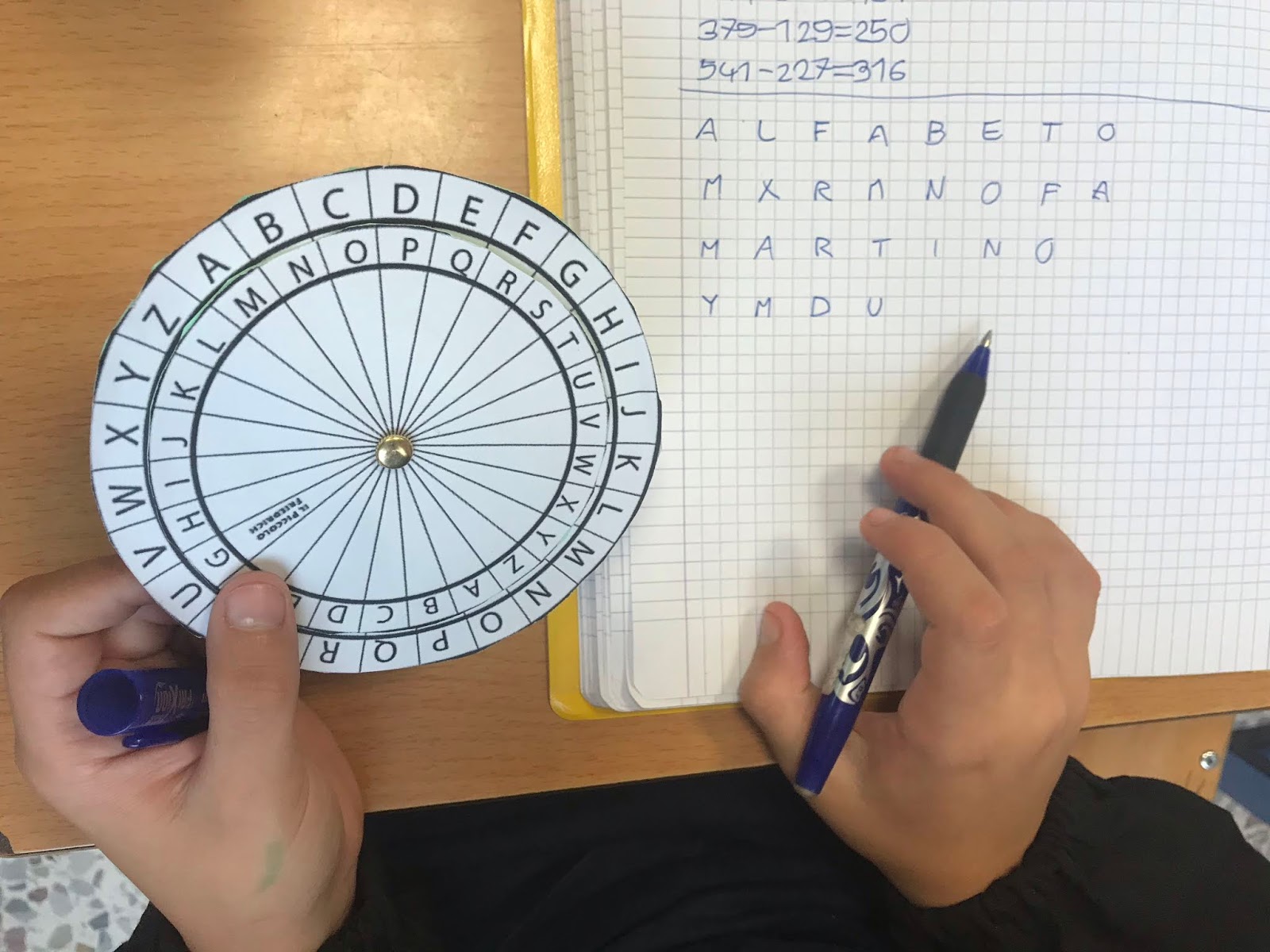

L’uso di sistemi e metodi per comunicare in maniera segreta e controllata è noto già nell’antica Sparta, e a Giulio Cesare è attribuito la creazione e l’uso del cosiddetto cifrario di Cesare durante le guerra di Gallia. In tale sistema crittografico si usa un alfabeto in cui ogni lettera è sostituita da un altra, che si trova in un fissato numero di posizioni dopo nell’alfabeto.

Tale sistema era difficilmente risolvibile in epoca antica, ma attualmente rappresenta un mero esercizio. Bisogna notare che i due utenti legittimi del cifrario, dovevano precedentemente scambiare tra loro in modo sicuro la chiave per risolvere il cifrario, cioè il numero di posizioni di cui erano spostate le lettere, assumendo che nessun altro ne fosse a conoscenza, mentre potevano scambiarsi il messaggio cifrato anche pubblicamente.

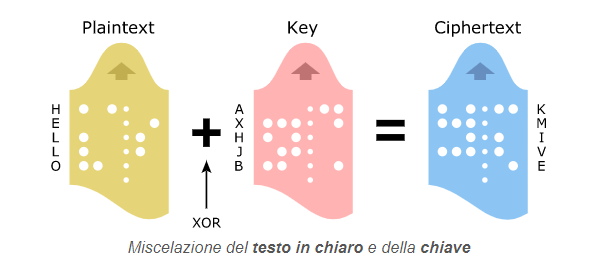

Il primo codice non decifrabile, il cifrario di Vernan, fu inventato nel 1971 da Gilber Vernan, anche se la prova matematica della sua inviolabilità fu dimostrata solo nel 1949 da Claude Shannon.

Un esempio di protocollo per un cifrario di Vernan prevede:

Il codice è inviolabile a patto che la chiave sia casuale, in modo tale che anche il messaggio cifrato sia casuale. Non fornisce alcuna informazione di sorta sul messaggio originale.

E’ fondamentale che la chiave sia usata solo una volta (i cifrari di questo tipo sono chiamati one time pad). Se essa è utilizzata più di una volta, e se un utente illegittimo è in grado di visionare due testi cifrati, allora la loro addizione modulo 2 è equivalente all’addizione modulo 2 dei corrispondei testi originali.

Poiché nei testi semplici sono presenti ripetizioni (non essendo testi binari casuali), il codice è violabile. Il problema principale della crittografia, quindi, non è la trasmissione del messaggio cifrato, ma la distribuzione della chiave segreta.

Questa distribuzione richiede una sorta di “corriere fidato”:

il problema della segretezza delle comunicazioni si trasforma, quindi, nel problema di segretezza della chiave.

Un utente illegittimo può in linea di principio trovare un modo per leggere la chiave senza lasciare alcuna traccia delle sue azioni. Vedremo come la meccanica quantistica posso risolvere questo problema.

Tra i fondamentali principi della meccanica quantistica usati nella crittografia quantistica troviamo:

Ipotizziamo che due persone vogliano comunicare a distanza alcune informazioni riservate: chiamiamo Alice (il mittente) e Bob (il destinatario), gli utenti legittimi, che si sono in precedenza accordati su come decodificare i dati; Eve l’utente illegittimo (eavesdropper) esecutore di un tipico attacco MITM (Man in the middle).

Inizialmente Alice codifica il suo messaggio classico associando ai bit classici 0 e 1 gli stati 0 e 1 quantistici del qubit, che poi invia a Bob il quale è in grado di decifrarlo, ottenendo una serie di bit in accordo con le regole delle meccanica quantistica.

Semplificando la trattazione, possiamo sintetizzare che nel momento in cui Eve fosse in grado di intercettare la chiave, e quindi farne una misura e poi inviarla a Bob, altererebbe la sequenza di bit, venendo così irrimediabilmente scoperta, e facendo perdere il messaggio.

Attualmente i computer quantistici hanno un numero di qubits inferiore a 100, troppo limitato per poter rompere i codici odierni, ma l’informatica quantistica è una delle prossime rivoluzioni tecnologiche a cui assisteremo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…