Da questo pomeriggio, le infrastrutture IT del Vaticano risultano offline.

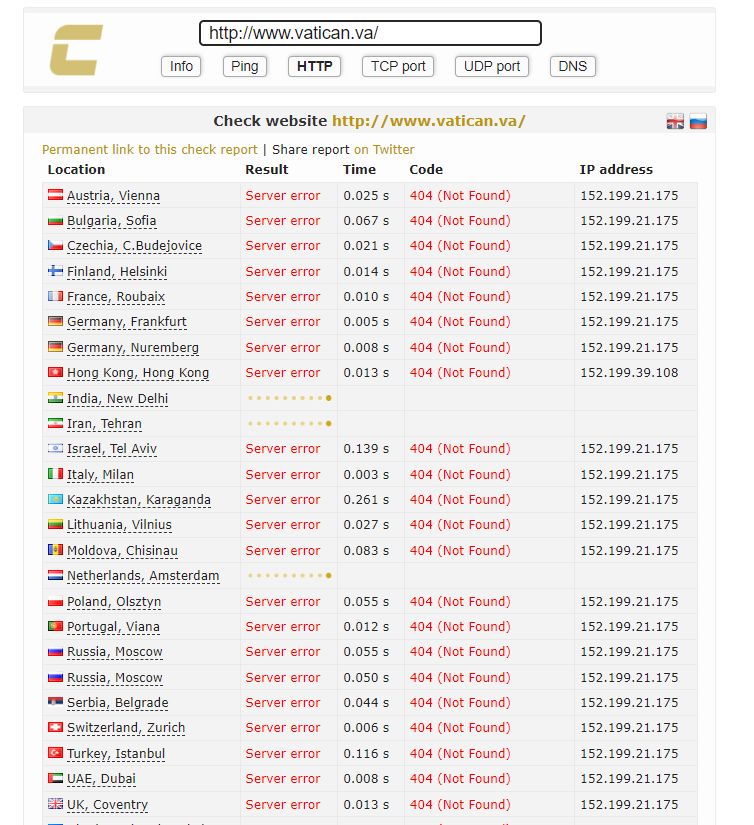

Infatti, il dominio principale, www[.]vatican[.]va, risulta irraggiungibile sul traffico HTTP, mentre invece al ping e a livello TCP i server rispondono correttamente.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Da quello che riporta la sala stampa del vaticano, sembra si tratti di una normale manutenzione. Ma dall’impronta che viene lasciata sul web, potrebbe tutto ricondursi ad un attacco di Distribuited Denail of Service (DDoS) di tipo Applicativo, a livello 7.

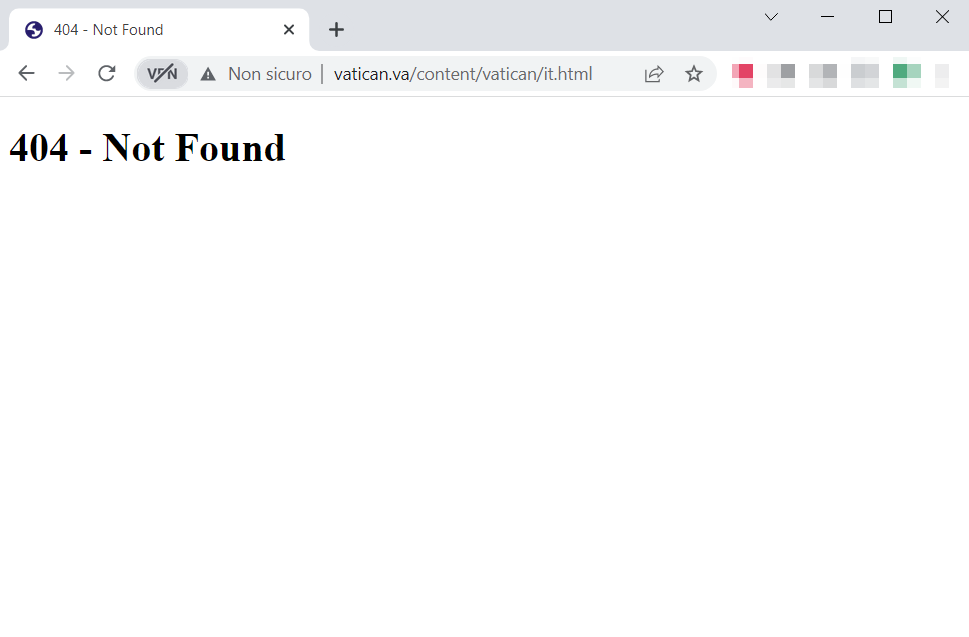

Di seguito viene riportata una immagine di qualche minuto fa accedendo a vatican[.]va, dove il messaggio in questo caso risulta 404, ovvero pagina non trovata.

Dalle analisi che abbiamo condotto, il sito https://mobile[.]vatican[.]va funziona correttamente, pertanto potrebbe essere successo che il server sia stato sconfigurato volutamente da un malintenzionato, anche se questo è tutto da verificare.

C’è da dire che ultimamente Papa Francesco aveva iniziato a prendere una netta posizione nella guerra in Ucraina, dicendo: “L’invasore è la Russia”. Immediatamente la replica del Cremlino, che ha riportato una replica al pontefice dicendo: “Perversione della verità”.

Recentemente, Alexander Avdeev, ambasciature russo nella Santa Sede, ha protestato contro le parole del Papa dette in una intervista dove riportava la: “crudeltà dei soldati ceceni e buriati” relativamente alla guerra in Ucraina. Avdeev ha detto alla TASS quanto quanto segue:

“La Russia è indignata per l’insinuazione di presunte atrocità commesse dai militari russi nel corso dell’operazione militare speciale in Ucraina.”

Questa guerra ci ha portato all’attenzione le “milizie cyber”, ovvero gruppi autorizzati da parti degli schieramenti a condurre specifiche operazioni a favore di una o l’altra fazione. Abbiamo visto il gruppo Ucraino “IT ARMY of Ukraine” di matrice filo ucraina, oppure Killnet, che in precedenza ha preso di mira molte infrastrutture italiane con attacchi DDoS di livello applicativo.

Potrebbe trattarsi di un malfunzionamento, ma ci sembra poco probabile, vista l’impronta che viene lasciata sul web dalle infrastrutture del vaticano.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo sulle nostre pagine per dare risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.