Gli esperti di sicurezza informatica di Check Point hanno scoperto un forte aumento del numero di attacchi che utilizzano messaggi vocali falsificati nelle e-mail. Solo nelle ultime due settimane, i ricercatori hanno identificato più di 1.000 incidenti in cui gli aggressori utilizzano i sistemi telefonici aziendali per inviare notifiche fraudolente.

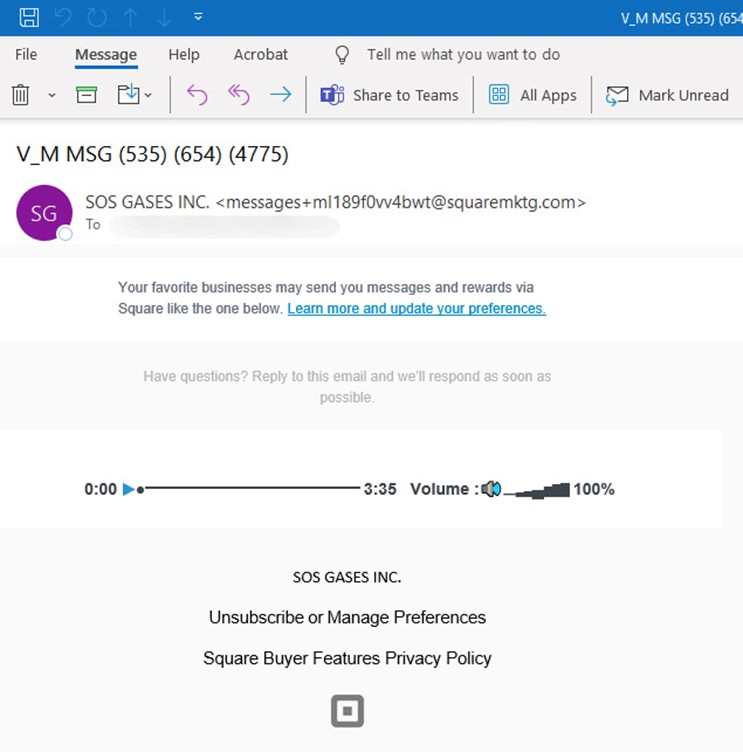

Il principale metodo di attacco è l’invio di e-mail contenenti collegamenti di phishing camuffati da messaggi di posta vocale. Cioè, a prima vista, la lettera contiene un lettore MP3 integrato, che in realtà risulta essere un collegamento che reindirizza presumibilmente la vittima alla pagina di accesso del servizio da cui ha ricevuto questa lettera. È lì che la vittima potrà ascoltare il messaggio vocale inviato.

Inutile dire che i truffatori utilizzano le aziende più popolari, con le quali i dipendenti dell’organizzazione attaccata possono effettivamente lavorare. Simulare un messaggio vocale registrato non fa altro che stuzzicare la curiosità della vittima, inducendola a inserire frettolosamente le sue credenziali di accesso su una pagina falsa appartenente agli hacker.

Nell’esempio sopra, analizzato da Check Point, gli aggressori si sono mascherati da servizio di elaborazione dei pagamenti Square inviando e-mail con messaggi vocali falsi. L’oggetto dell’email conteneva un numero di telefono che, una volta verificato tramite Google, si è rivelato non valido.

Questo attacco richiede la partecipazione attiva dell’utente: l’apertura di un collegamento e l’inserimento di informazioni personali. Tuttavia, come accennato in precedenza, gli hacker sfruttano la curiosità delle loro vittime, quindi questo metodo funziona con successo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…