Poiché gli attacchi alla catena di fornitura del software emergono come un punto critico a seguito degli incidenti di sicurezza come SolarWinds e Codecov, Google propone una soluzione per garantire l’integrità dei pacchetti software e prevenire modifiche non autorizzate.

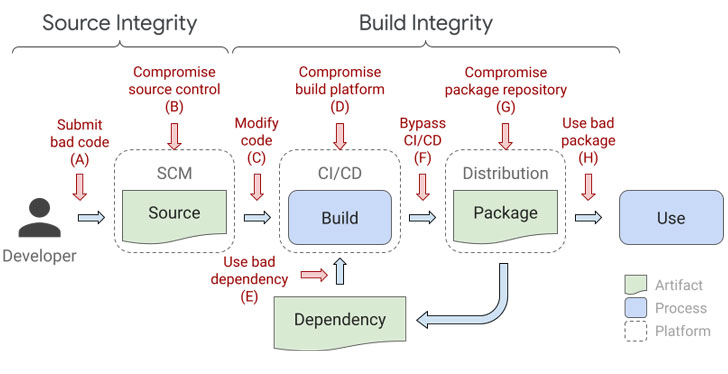

Chiamato “Supply chain Levels for Software Artifacts” (SLSA, e pronunciato “salsa”), il framework end-to-end mira a proteggere la pipeline di sviluppo e distribuzione del software, ovvero il flusso di lavoro del codice sorgente e la sua creazione e pubblicazione, e mitigare le minacce che derivano dalla manomissione del codice sorgente, della piattaforma di compilazione e del repository degli artefatti in ogni anello della sua catena.

Google ha affermato che SLSA si ispira al meccanismo di applicazione interno dell’azienda chiamato Binary Authorization for Borg , un insieme di strumenti di auditing che verificano la provenienza del codice e implementa l’identità del codice per accertare che il software di produzione distribuito sia adeguatamente rivisto e autorizzato.

“Nel suo stato attuale, SLSA è un insieme di linee guida di sicurezza adottabili in modo incrementale, stabilite dai consensi del settore”

hanno affermato Kim Lewandowski del Google Open Source Security Team e Mark Lodato del Binary Authorization for Borg Team.

“Nella sua forma, SLSA differisce da un elenco di best practices di applicabilità: supporterà la creazione automatica di metadati verificabili che possono essere inseriti nei motori delle politiche per fornire ‘certificazione SLSA’ ad un particolare pacchetto o piattaforma di compilazione”.

Il framework SLSA promette l’integrità della supply chain del software end-to-end ed è progettato per essere sia incrementale che attuabile.

Il framework comprende quattro diversi livelli di complessità, con SLSA 4 che offre un alto grado di sicurezza che il software non sia stato manipolato in modo improprio.

“Livelli SLSA più elevati richiedono controlli di sicurezza più rigorosi per la piattaforma di compilazione, rendendo più difficile la sua compromissione e l’ottenimento della persistenza”

hanno osservato Lewandowski e Lodato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…