Abbiamo riportato spesso che qualsiasi informazione personale o una proprietà intellettuale rubata da una infrastruttura IT di una organizzazione è persa per sempre.

Spesso abbiamo riportato che ogni dato divulgato in rete costituisce un piccolo pezzo di un puzzle utile per costruire l’identità digitale di una persona. Un pezzo di un puzzle da solo non permette di identificare l’immagine finale, ma tanti pezzi di un puzzle possono farci comprendere la figura rappresentata quale sia, anche se il puzzle non è completamente finito.

Ecco quindi che ogni dato personale riversato nelle underground è perso per sempre e che anche se non attuale, potrà consentire di ricreare, attraverso attività di correlazione, una immagine più chiara di un determinato individuo.

Pertanto ogni singolo databreach o perdita di dati è un problema di tutti. Avendo tra le mani queste informazioni è possibile profilare gli utenti e quindi effettuare frodi telematiche altamente mirate ed eseguire attività di social engineering.

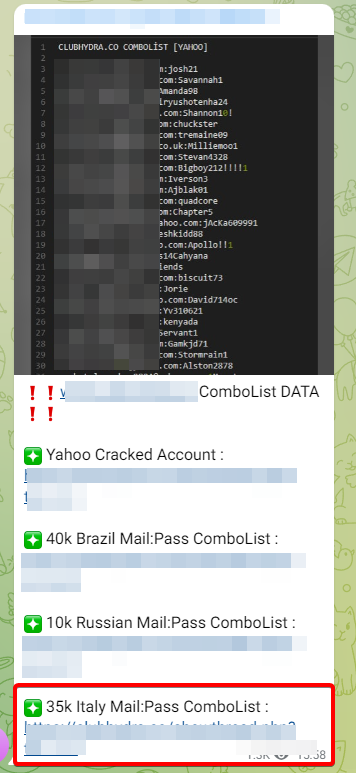

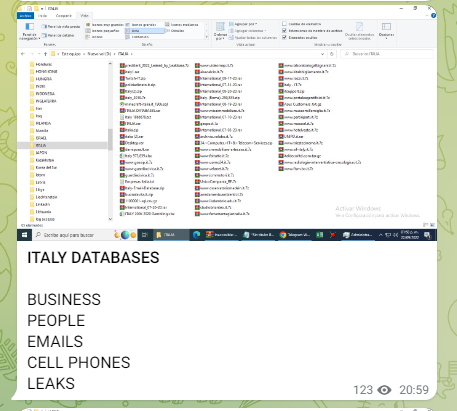

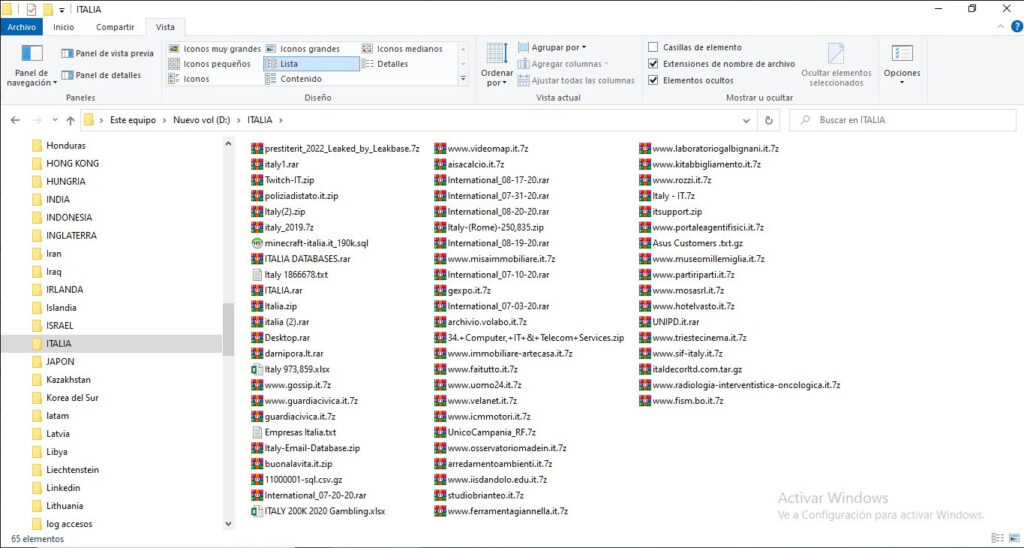

Recentemente è comparso su un noto canale underground la messa in vendita di informazioni relative ad aziende italiane trafugati nel tempo.

Il post riportava una immagine con moltissimi archivi di dati relativi a domini italiani, e descriveva che i dati in questione erano informazioni di Business, dati personali, emeil, nomeri di telefono ed altre informazioni di varia natura.

Questo ci dimostra che l’appetibilità dei dati non passa anche dopo del tempo che sono fuoriusciti online, ma informazioni personali anche datate, possono avere il loro costo nelle underground.

Di fatto sono note operazioni di cyber criminali che operano in tal senso, Ricordiamoci ad esempio Marketo (un market che metteva in vendita dati di incidenti informatici passati) oppure Stormous ed altre cybergang da profitto.

ogni dato riversato su internet è perso per sempre.

Questo dovrebbe essere un buon incentivo a stimolare la consapevolezza al rischio ed investire in sicurezza informatica prima che i danni al proprio business e al proprio brand diventino troppo pesanti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…