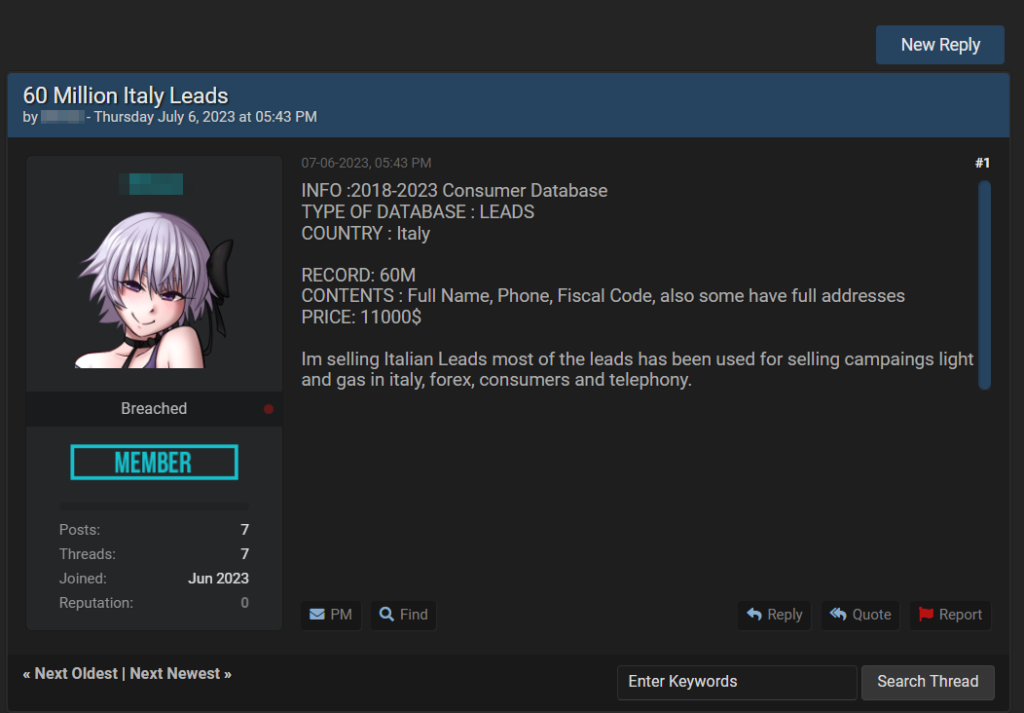

Un post in un famoso un forum underground ha messo in vendita un’enorme quantità di dati personali di utenti italiani. Secondo le informazioni pubblicate, i dati di oltre 60 milioni di individui sono disponibili per l’acquisto al prezzo di 11.000 euro. Tra i dati sensibili rubati figurano nomi completi, numeri di telefono e in alcuni casi anche indirizzi completi.

Questa violazione della privacy coinvolge una vasta porzione della popolazione italiana, considerando che attualmente gli abitanti del nostro paese ammontano a circa 59,1 milioni. La dimensione e l’entità di questa violazione sollevano seri timori sulla sicurezza dei dati personali e sull’integrità delle informazioni degli utenti.

È plausibile ipotizzare che i dati personali, inclusi siano stati raccolti da violazioni precedenti. Le informazioni raccolte attraverso queste diverse fonti potrebbero essere state messe insieme per creare una vasta collezione di dati, che ora viene venduta nel mercato nero perfettamente armonizzata.

La correlazione di dati da violazioni multiple rappresenta una sfida significativa per la sicurezza delle informazioni personali. Questo tipo di pratica criminale può consentire agli aggressori di ottenere un quadro completo dell’identità di un individuo, aumentando il rischio di frodi, furti d’identità e altre attività illegali.

Questa vendita nelle underground mette chiaramente all’attenzione che ogni dato divulgato in rete costituisce un piccolo pezzo di un puzzle utile per costruire l’identità digitale di una persona. Un pezzo di un puzzle da solo non permette di identificare l’immagine finale, ma tanti pezzi di un puzzle possono farci comprendere la figura rappresentata quale sia, anche se il puzzle non è completamente finito.

Ecco quindi che ogni dato personale riversato nelle underground è perso per sempre e che anche se non attuale, potrà consentire di ricreare, attraverso attività di correlazione, una immagine più chiara di un determinato individuo.

Pertanto ogni singolo databreach o perdita di dati è un problema di tutti. Avendo tra le mani queste informazioni è possibile profilare gli utenti e quindi effettuare frodi telematiche altamente mirate ed eseguire attività di social engineering.

Questa situazione sottolinea l’importanza di adottare misure di sicurezza robuste per proteggere i dati personali. Le aziende e le istituzioni sono tenute a implementare misure di sicurezza avanzate, come crittografia, autenticazione a due fattori e monitoraggio costante per evitare violazioni dei dati. Allo stesso tempo, è fondamentale che gli utenti adottino buone pratiche di sicurezza, come l’uso di password complesse e l’attenzione a e-mail di phishing.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…