Dal 19 Febbraio uno dei più famosi market del darkweb ha iniziato una doppia operazione, prima come “exit scam”. Si parla di exit scam quando, un servizio fino ad allora funzionante, smette di funzionare – in tutto o in parte – per volontà degli amministratori. L’intento è quello di rubare eventuali fondi già presenti sul servizio o di racimolare nuovi fondi.

Tutto questo si realizza come una vera e propria estorsione ai danni sia dei venditori che degli acquirenti. Ma andiamo ad analizzare più nel dettaglio ciò che sta accadendo e, come al solito, cosa apprendere da questa lezione.

Prima di iniziare, è importante sottolineare come il darkweb sia un luogo perfettamente accessibile, infatti per accedervi non è necessaria alcuna competenza tecnica specifica né tantomeno particolari capacità.

Ma, come molto spesso accade, una cosa è accedervi ed un’altra è sapersi muovere al suo interno. Non è infatti la prima volta che leggiamo di persone che vengono – più o meno giustamente – colpite proprio per la loro mancanza di skills tecniche o per la loro totale mancanza di consapevolezza. Ora non ci resta che entrare nel merito della questione…

Il 19 Febbraio Incognito Market ha iniziato ad avere problemi relativi alla possibilità per venditori ed acquirenti di prelevare i “propri” Bitcoin presenti sul market mentre non vi erano problemi per chi usava Monero.

Dopo circa 2 giorni lo staff risolse la “questione”, questione che si è riproposta il 28 Febbraio con numerose segnalazioni e che, il 4 Marzo ha raggiungo il primo epilogo(quello dell’exit scam) con i venditori ai quali è stato reso impossibile prelevare i fondi.

Fino al 8 Marzo questa sembrava la classica storia di un exit scam come ce ne sono stati tanti in passato, nei quali gli amministratori dei vari servizi, anziché continuare a rischiare la prigione decidevano di essere arrivati ad un livello economico soddisfacente per rastrellare i fondi sul proprio market.

A questo proposito, è importante sottolineare come molti di questi market richiedano di caricare i fondi su un wallet attivo presso lo stesso market e, quindi, di “congelarli” inviandoli ad un wallet intermedio che però risulta controllato dall’amministratore.

A questo punto l’amministratore possiede le chiavi del “vostro” wallet sul market e, a livello teorico(ma non troppo come abbiamo visto), potrebbe svuotarlo in qualsiasi momento senza che voi possiate fare assolutamente nulla per impedirglielo.

Questa sembrava essere la storia di Incognito Market, un market presente da molto tempo nel darkweb, accreditato da molti siti, ritenuto generalmente affidabile(ma in realtà non lo era affatto come vedremo) che, ad un certo punto decide di derubare i propri “clienti”.

Ovviamente i clienti sono dei criminali e, proprio in virtù di questo, la storia, se non avesse avuto l’epilogo successivo, si sarebbe potuta ridurre a criminali che derubano altri criminali, quindi alla fine nulla di particolarmente interessante ma in questa storia e nell’evoluzione che ha preso abbiamo un gigantesco ma…

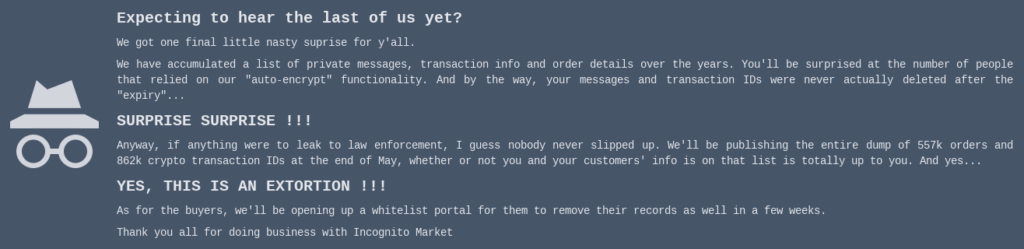

Il 9 Marzo quando alcuni venditori – molti dei quali ancora convinti si trattasse di problemi tecnici – hanno cercato di accedere al loro pannello si sono trovati il seguente messaggio:

Nel messaggio riferito all’estorsione, gli amministratori di Incognito Market affermano sostanzialmente quanto segue:

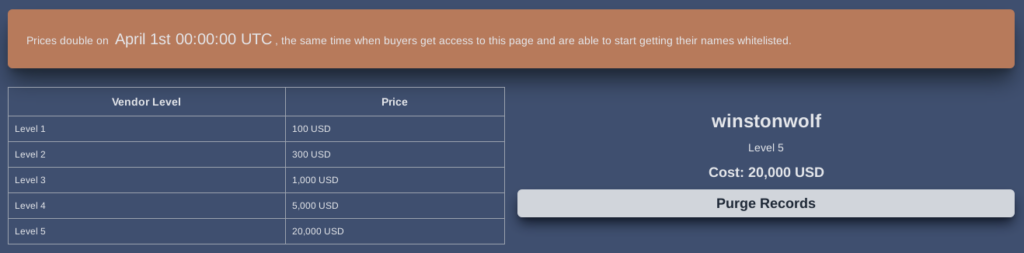

Attualmente gli amministratori di Incognito Market starebbero chiedendo ai venditori una cifra compresa tra i 100$ ed i 20.000$ a seconda del loro livello all’interno del market per eliminare – presumibilmente – i dati che li riguardano:

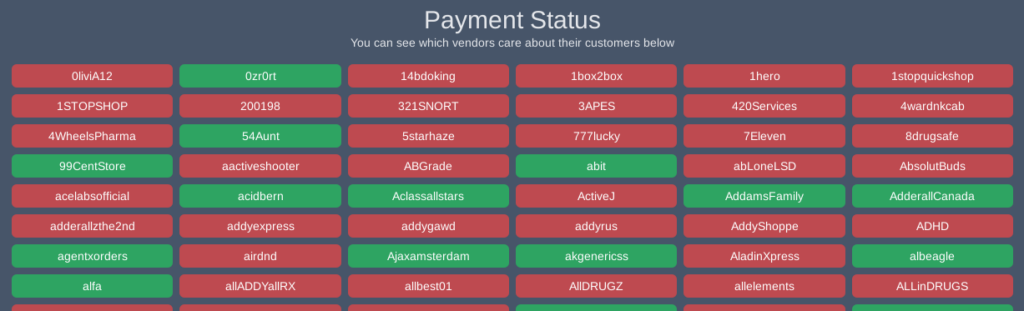

Inoltre, hanno creato una pagina dove mostrano di volta in volta i venditori che hanno pagato e quelli che ancora non lo hanno fatto:

Insomma hanno creato un vero e proprio schema basato sui DLS(Data Leak Site) delle cyber gang ransomware che i nostri lettori hanno imparato a conoscere molto bene, tuttavia, vi è una differenza sottile ma sostanziale e cioè che, a differenza delle cyber gang e dei loro DLS, gli amministratori di Incognito non hanno una presunta “reputazione” da “preservare”.

Proprio in virtù della mancanza di reputazione da preservare, alla fine di maggio potrebbero benissimo non fare alcuna differenza tra chi ha pagato e chi no e pubblicare comunque tutti i dati che verrebbero immediatamente chiaramente acquisiti dalle autorità per tutte le verifiche del caso, acquisizione che potrebbe – auspicabilmente – portare numerosi criminali in giro per il mondo in galera.

Qui su queste pagine abbiamo parlato molto spesso dell’importanza dei dati e del potere che nella società odierna deriva dal possesso di una grande mole di dati ma oggi mi concentrerò su altri due punti traendo spunto proprio dalla vicenda di Incognito:

Molti di voi nella vicenda di Incognito avranno notato la discrepanza di circa 305.000 records tra i dati degli ordini ed i dati delle transazioni crypto…

Ma esattamente questo cosa significa ed a cosa potrebbe essere dovuto, al netto delle transazioni di prelievo da wallet interni al market a wallet esterni, questi sì gestiti realmente dai venditori.

Quale potrebbe essere il fattore determinante tra un dato oggi posseduto ed usato per ricattare ed un dato magari posseduto ma inutilizzabile?

E’ molto probabile – anzi, pressochè certo – che molti acquirenti abbiano utilizzato PGP(Pretty Good Privacy) per proteggere i dati dei propri ordini e che, quindi, gli amministratori di Incognito Market non abbiano alcuna possibilità di accesso a questi dati e, quindi, non abbiano alcun strumento di ricatto verso questi acquirenti.

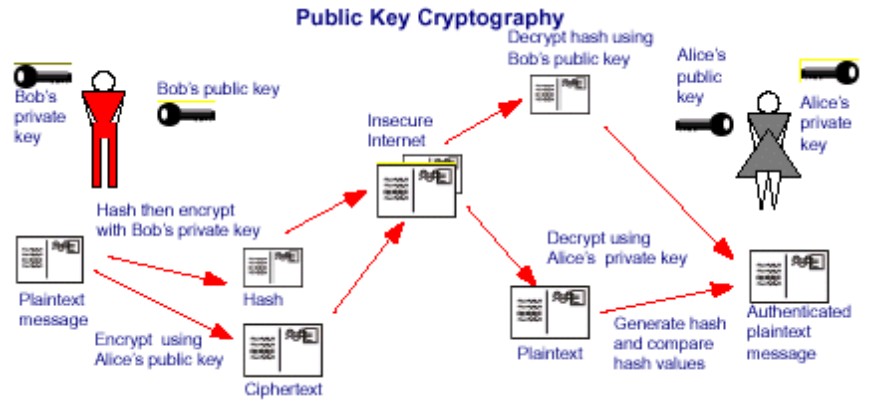

Come molti di voi sanno, il concetto dietro PGP è estremamente semplice e si basa essenzialmente sul possesso di una coppia di chiavi, una chiave privata(che appunto non dev’essere MAI diffusa in nessun caso) ed una chiave pubblica(che invece dev’essere diffusa), che possono essere usate sia per cifrare messaggi che per firmarli garantendone l’autenticità.

Per cifrare dei messaggi è necessario ovviamente possedere la propria coppia di chiavi e la chiave pubblica del soggetto destinatario del messaggio che intendiamo cifrare, in questo modo solo e soltanto il soggetto in possesso di quella chiave pubblica e della relativa chiave privata (cioè il nostro destinatario) potrà leggere il contenuto del messaggio che risulterà quindi assolutamente illeggibile ad altri soggetti e ciò indipendentemente dalle loro skills tecniche.

Questo è il funzionamento – ovviamente semplificato – della crittografia a chiave pubblica:

Ora che abbiamo capito a grandi linee cosa sia PGP ed il suo funzionamento, andiamo a vedere il nostro secondo punto di “lesson learned”.

E’ ormai comunemente noto che, quando utilizziamo siti e servizi, lasciamo una serie di “impronte” e questo va ben oltre quello che i vari siti possono decantare in termini di sicurezza visto che, come abbiamo visto con la vicenda di Incognito e la sua presunta “auto-encrypt”, spesso possono essere autocelebrazioni di servizi che quei siti non offrono affatto…

Ovviamente con questo articolo non voglio entrare in dettagli troppo tecnici circa il concetto di “auto-encrypt” che viene spesso usato – ed abusato – né tantomeno nominare siti e servizi che lo “utilizzano”, quanto piuttosto sottolineare l’importanza di un approccio “zero trust” verso gli stessi e cioè la necessità di avere il seguente approccio:

Tu affermi che stai utilizzando l’”auto-encrypt” sul tuo sito ma, siccome l’”auto-encrypt” o qualunque altra cosa affermi di usare, NON è in alcun modo incompatibile con PGP io aggiungo uno strato di crittografia alla tua presunta “auto-encrypt”, uno strato di cui io e soltanto io e quelli che di volta in volta saranno i destinatari abbiamo la chiave per accedervi.

Grazie a questo semplice ma importante passaggio io ed il mio destinatario saremo gli unici titolari dei dati contenuti nel messaggio che, è sempre bene ricordarlo, non può essere in alcun modo modificato(infatti la modifica anche di un solo carattere di un messaggio PGP rende lo stesso illeggibile e, quindi, totalmente inservibile anche per il destinatario).

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…