Il file rockyou.txt, famigerata lista di 14 milioni di password nate dall’attacco RockYou del 2009, è un pezzo di storia della sicurezza informatica. Nel corso degli anni la sua “eredità” si è evoluta: partendo dal file originale, gli attaccanti hanno aggiunto password da vari data breach, arrivando a RockYou2021 con ben 8,4 miliardi di record.

Queste enormi liste possono venire utilizzate per il credential stuffing e attacchi brute-force, compromettendo la sicurezza degli utenti meno esperti, come accaduto quest’anno a Levi Strauss. La realtà delle cose è differente ed esistono metodi più efficaci utilizzati dagli attaccanti per questo tipo di operazioni.

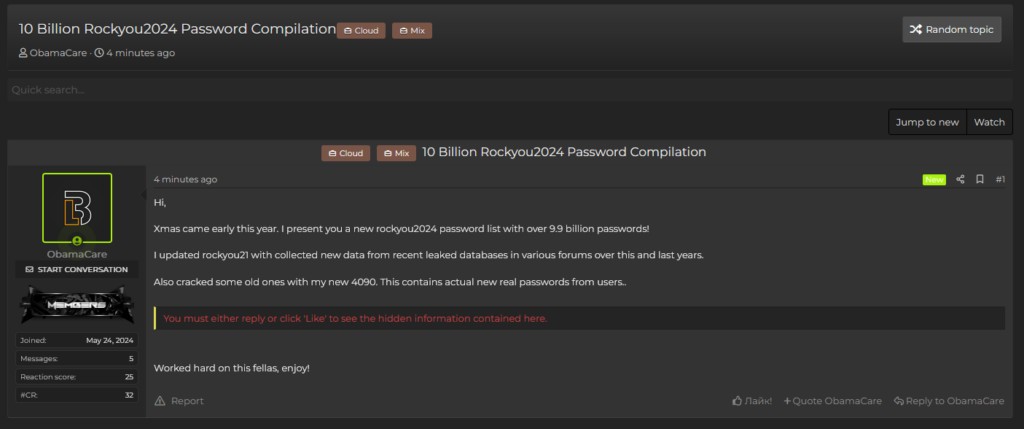

Con la versione del 2021 avevamo già raggiunto cifre elevate, ma la nuova release segna (apparentemente) l’apice: RockYou2024 è stata pubblicata dall’utente “ObamaCare”.

Questa nuova versione aggiunge 1,5 miliardi di record a quella del 2021, arrivando a un totale di 10 miliardi di credenziali. Sebbene una wordlist possa avere diverse utilità, per gli aggressori informatici possederne una così grande (specialmente nel 2024 con data breach sempre più frequenti) è potenzialmente un sogno che si avvera. L’utente non ha specificato la natura dei nuovi record, ma sottolinea che provengono da recenti database violati.

Questo nuovo file potrebbe sembrare una risorsa preziosa per gli hacker, ma è necessario analizzare il contenuto per determinarne il vero valore :

Sebbene una wordlist enorme come RockYou2024 possa generare clamore ed attirare l’attenzione, il rischio sottostante non è poi così significativo. I black-hat esperti utilizzano metodi mirati e eseguire brute-force con dati non raffinati risultano inefficaci e non necessari. Con l’uscita di RockYou2024 non c’è stato alcun collasso della sicurezza né un enorme rischio per la sicurezza come è stato descritto in queste ultime ore.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…