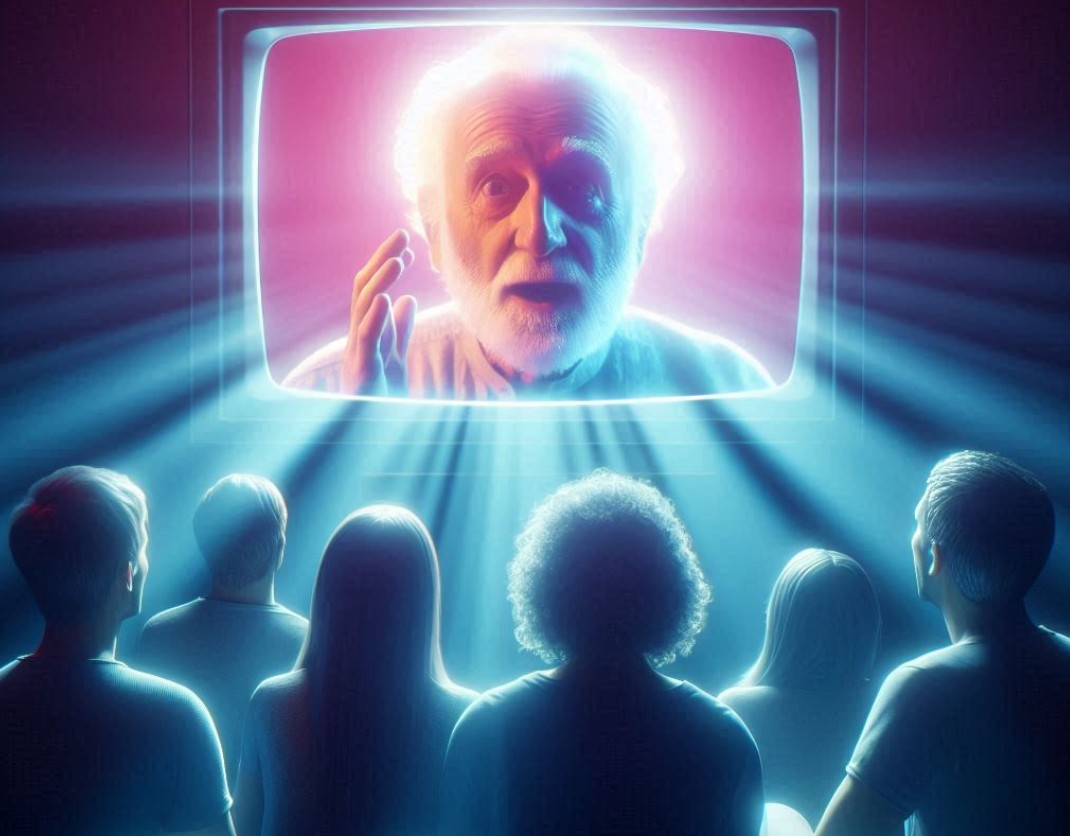

Il pubblico spagnolo è rimasto sbalordito da uno spettacolo televisivo in cui i partecipanti hanno potuto ascoltare le voci dei loro cari defunti, ricreate attraverso l’intelligenza artificiale. Questi algoritmi non si limitano a imitare il discorso dei defunti: sono in grado di sostenere un dialogo, porre domande profondamente personali e suscitare una forte risposta emotiva negli spettatori.

Questa tecnologia, definita “resurrezione digitale”, non solo ricrea la voce, ma può anche riprodurre l’aspetto delle persone scomparse. La trasmissione ha generato accese discussioni tra filosofi e avvocati, costringendo la società a riflettere sui limiti dell’uso delle moderne tecnologie.

Uno dei principali problemi sollevati è che le copie digitali possono alterare il flusso naturale dei ricordi dei propri cari. La memoria umana è in costante evoluzione e rielaborazione; tuttavia, un’immagine artificialmente creata fissa il ricordo a un determinato momento, interrompendo il processo naturale di elaborazione del lutto.

Gli psicologi evidenziano inoltre la difficoltà di ricreare la vera personalità di una persona. Ognuno di noi è il risultato unico delle proprie esperienze di vita, delle relazioni interpersonali, delle emozioni e dei pensieri. Tentare di riprodurre questa complessità può portare alla creazione di una versione semplificata e idealizzata, che riflette solo l’idea che i vivi hanno della persona defunta.

Accettare la morte di una persona cara è una fase cruciale per il recupero psicologico. Il contatto costante con una copia digitale può ostacolare il processo di elaborazione del lutto, impedendo di attraversare tutte le fasi necessarie per ritrovare l’equilibrio interiore. Pertanto, la tecnologia concepita per alleviare il dolore potrebbe finire per intensificare la sofferenza.

Da qui sorgono importanti interrogativi: chi ha il diritto di decidere il destino del gemello digitale di una persona che non può più esprimere la propria volontà? Come definire i confini dell’etica nell’imitazione delle parole e delle azioni del defunto?

Inoltre, l’aspetto commerciale di questa questione solleva preoccupazioni significative. Trasformare qualcosa di così intimo come il lutto in una fonte di profitto mette in discussione i principi morali delle aziende coinvolte. Ci sono evidenti contraddizioni tra le buone intenzioni dichiarate e le potenziali conseguenze. Il dolore e la perdita sono esperienze umane fondamentali che devono essere affrontate per crescere come individui.

I filosofi pongono domande sulla sottile linea tra il conforto per i lutti e lo sfruttamento dei sentimenti altrui. Anche se gli sviluppatori cercano sinceramente di aiutare le persone, l’idea stessa di trarre profitto dal dolore sembra di per sé sospetta.

I rappresentanti della bioetica propongono la creazione di meccanismi legali che tutelino sia la memoria dei defunti che il benessere psicologico dei loro cari. Nel frattempo, gli psicoterapeuti avvertono del rischio di sviluppare una dipendenza dalle copie digitali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Vulnerabilità

VulnerabilitàVenerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore umano possa avere effetti immediati e…

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…