Nel mondo sempre più sofisticato delle truffe digitali, una delle modalità emergenti è quella del falso reclutamento professionale. Un metodo subdolo, che sfrutta il desiderio (e il bisogno) di molte persone di trovare opportunità di lavoro online. In questa storia reale – volutamente ironizzata per finalità divulgative – raccontiamo un caso concreto, documentato con screenshot e condotto con spirito critico.

Tutto parte da una chiamata preregistrata. Una voce femminile afferma di aver visionato un curriculum e propone una collaborazione su YouTube. Il compenso è di 400€ al giorno per semplici attività come mettere like ai video.

La proposta è ovviamente troppo allettante per essere vera.

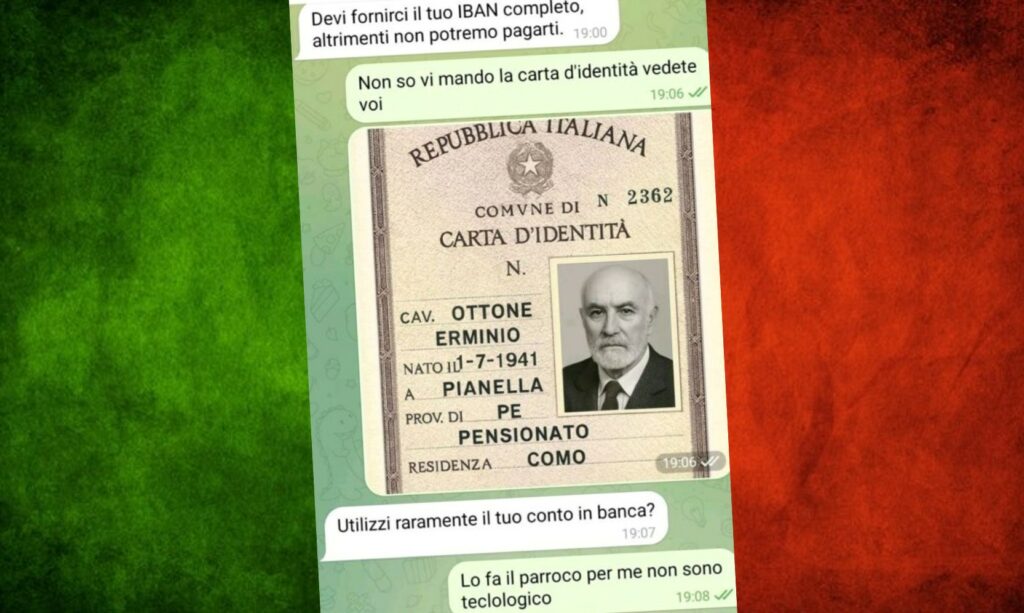

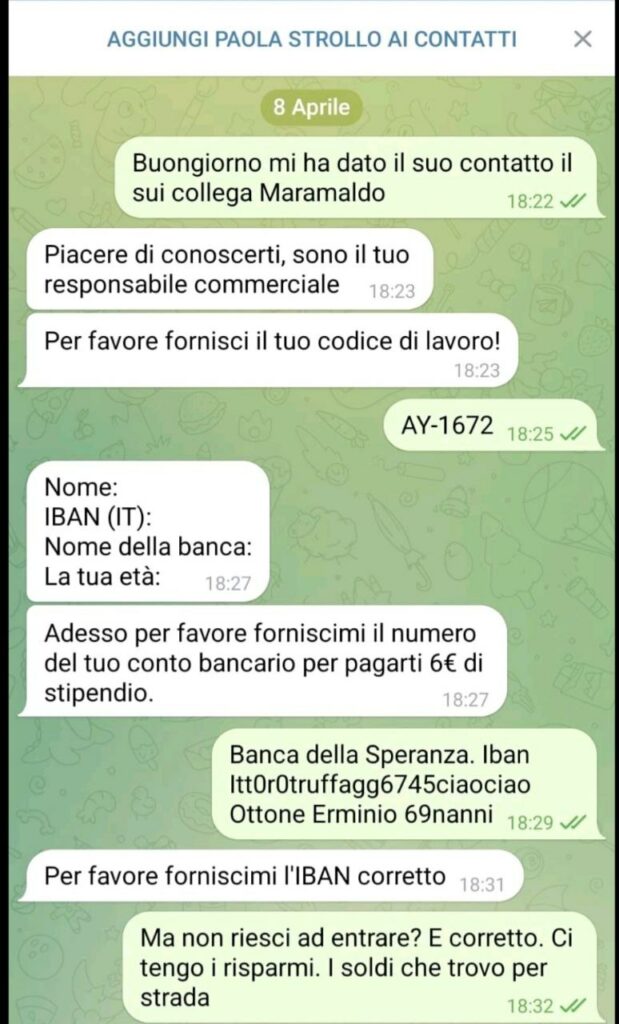

Subito dopo, il potenziale “selezionato” viene invitato a proseguire la conversazione su Telegram, con una sedicente manager di nome Paola Strollo, che si presenta come “referente commerciale”.

Dopo un breve scambio, la truffatrice chiede:

Tutto con la scusa di dover inviare un primo “rimborso” di 6€ per l’attività. Un tentativo banale di ottenere informazioni personali, ma costruito in modo credibile e con apparente cordialità.

Qui però la storia prende una piega diversa.

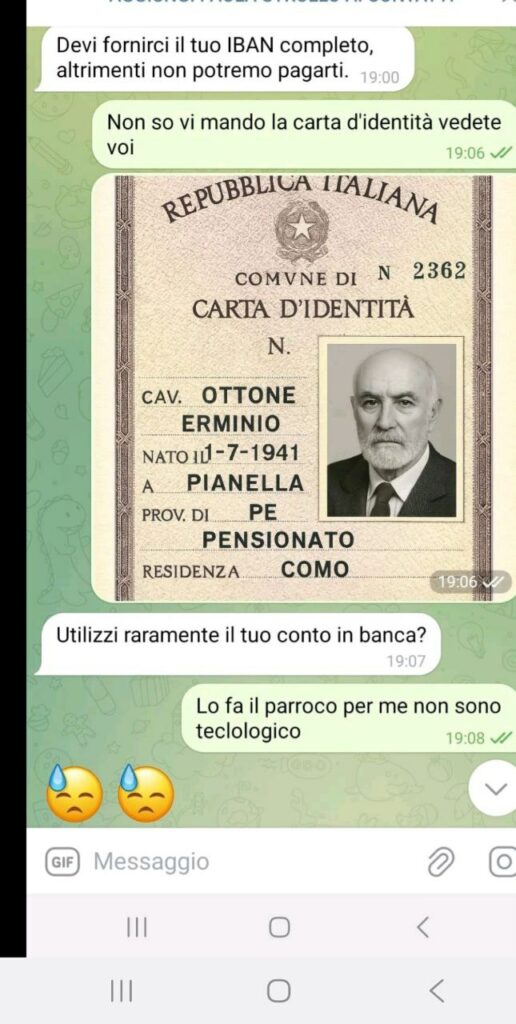

Chi riceve il messaggio decide di non ignorarlo, ma di rispondere, fingendosi un anziano signore: Erminio Ottone, 83 anni, pensionato, ex maestro elementare originario di Pianella (PE), non tecnologico, credente nella Provvidenza, e cliente affezionato della Banca della Fede Online.

Un personaggio volutamente costruito per rappresentare una delle categorie più frequentemente prese di mira da questo tipo di frodi: gli anziani. Ma anche per dimostrare quanto possa essere efficace la consapevolezza, anche se narrata in forma teatrale.

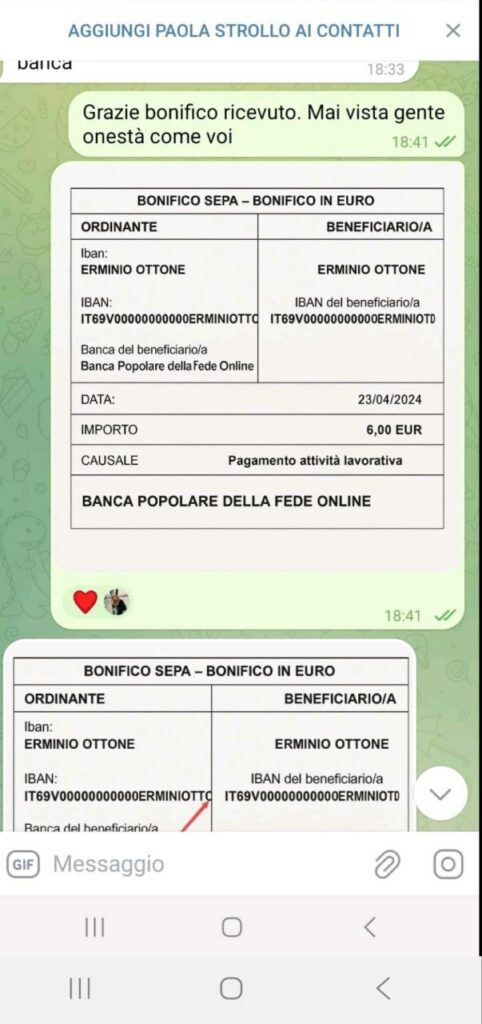

Viene fornito un IBAN falso, una carta d’identità evidentemente fittizia e addirittura un finto bonifico “ricevuto” dalla sedicente “azienda”. Il tutto per testare fin dove può spingersi la truffatrice.

Dopo aver ottenuto risposte insospettabili dalla controparte, viene inoltrato un messaggio fasullo in perfetto stile truffa:

Gentile Paola Strollo, è stato rilevato un bonifico sospetto di 5.600€ a suo nome.

In caso di mancata risposta, verranno avviate le procedure di blocco cautelativo del profilo.

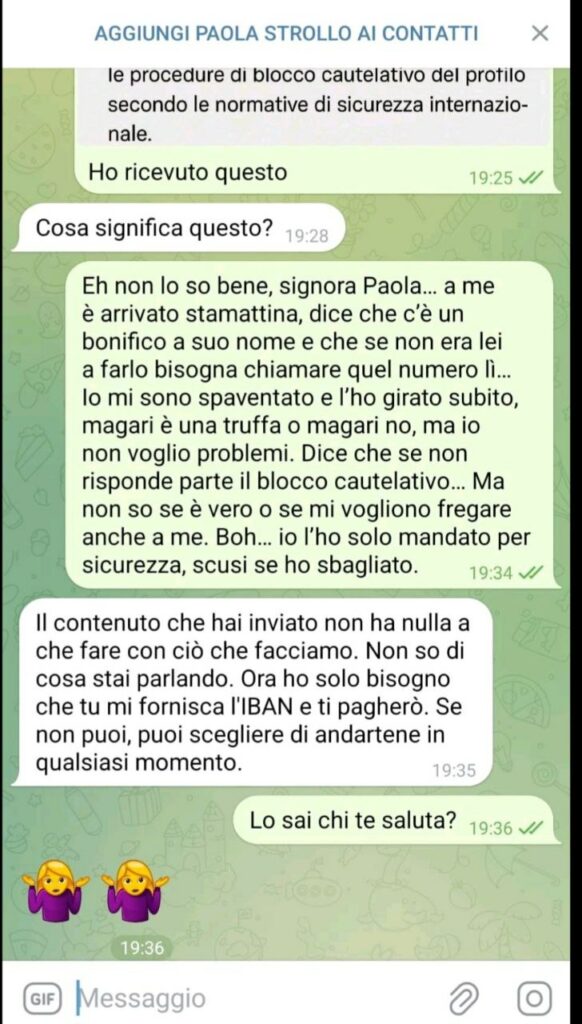

La truffatrice risponde confusa. Chiede spiegazioni. L’anziano (fittizio) le scrive come fosse davvero spaventato, con un linguaggio incerto e ingenuo, dicendosi preoccupato e scusandosi “nel caso avesse fatto qualcosa di sbagliato”.

Il messaggio finale?

“Lo sai chi ti saluta, Paolè? Una frase garbata, ma chi ha letto fin qui sa benissimo cosa voleva dire davvero

Erminio Ottone non esiste.

Ma ogni giorno esistono centinaia di vere vittime che, diversamente da chi ha creato questo esperimento educativo, forniscono davvero dati sensibili a sconosciuti.

Red Hot Cyber ha deciso di raccontare questa vicenda non per spettacolarizzarla, ma per ricordare quanto sia facile cadere in un raggiro digitale ben costruito.

La vigilanza, l’educazione digitale e un pizzico di diffidenza possono fare la differenza tra un click innocuo e una violazione irreparabile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…