Nella giornata di ieri, intorno alle 13:30, un criminale informatico pubblica su un noto forum underground in lingua russa un post che riporta come titolo: “[VENDO] ACCESSO ALLA POLIZIA MILITARE ITALIANA 🇮🇹”.

All’interno del post viene inserita una immagine che richiama il titolo del post, con riportato in calce “Vendiamo accesso postale alla divisione italiana della polizia militare denominata Carabinieri”.

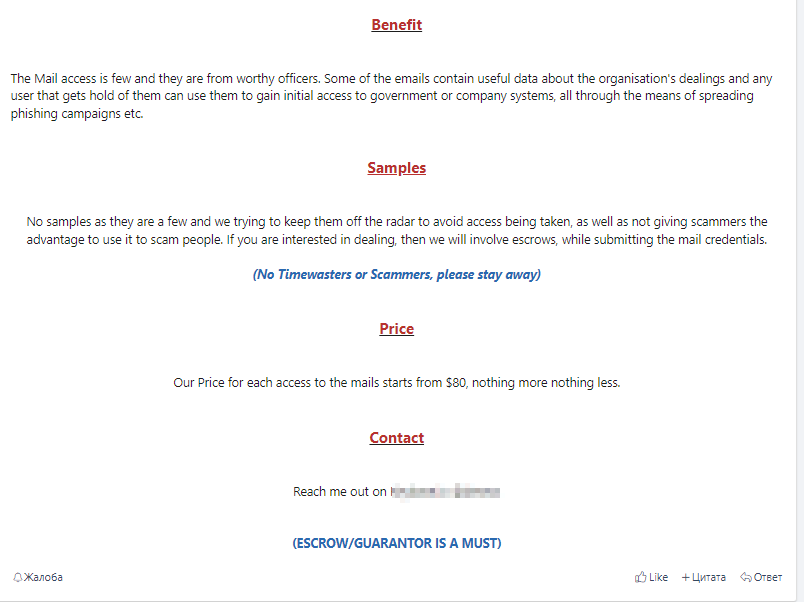

Viene inoltre descritto dai criminali informatici quanto segue: “Gli accessi alla Posta sono pochi e sono di valenti ufficiali. Alcune delle e-mail contengono dati utili sui rapporti dell’organizzazione e qualsiasi utente che ne entra in possesso può utilizzarle per ottenere l’accesso iniziale ai sistemi governativi o aziendali, il tutto attraverso la diffusione di campagne di phishing, ecc.”.

Il costo risulta essere pari ad 80 dollari dove il criminale informatico aggiunge “niente più e niente meno”. Ovviamente fornisce i contatti lato Telegram per avviare la transazione.

Si tratta quindi di una piccola combolist che contiene l’accesso a caselle di posta degli ufficiali dell’arma dei carabinieri.

Vengono chiamate combo list, una collection di informazioni che contengono generalmente la coppia email e password degli utenti, ma tali file possono essere costruiti in moltissimi modi.

Tre sono i metodi maggiormente diffusi:

Esiste un mercato florido su internet relativo alle combo list in quanto possono essere utili in moltissime tipologie di attacco. Normalmente vengono utilizzate per attacchi di phishing e frodi di varia natura, ma anche in attacchi di password reuse, ovvero un tentativo di accesso ad altri account della stessa persona con una vecchia password oppure per accedere ad informazioni sensibili presenti negli account dei malcapitati.

Come sempre diciamo, ogni dato divulgato in rete costituisce un piccolo pezzo di un puzzle utile per costruire l’identità digitale di una persona. Un pezzo di un puzzle da solo non permette di identificare l’immagine finale, ma tanti pezzi di un puzzle possono farci comprendere la figura rappresentata quale sia, anche se il puzzle non è completamente finito.

Ecco quindi che ogni dato personale riversato nelle underground è perso per sempre e che anche se non attuale, potrà consentire di ricreare, attraverso attività di correlazione, una immagine più chiara di un determinato individuo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…