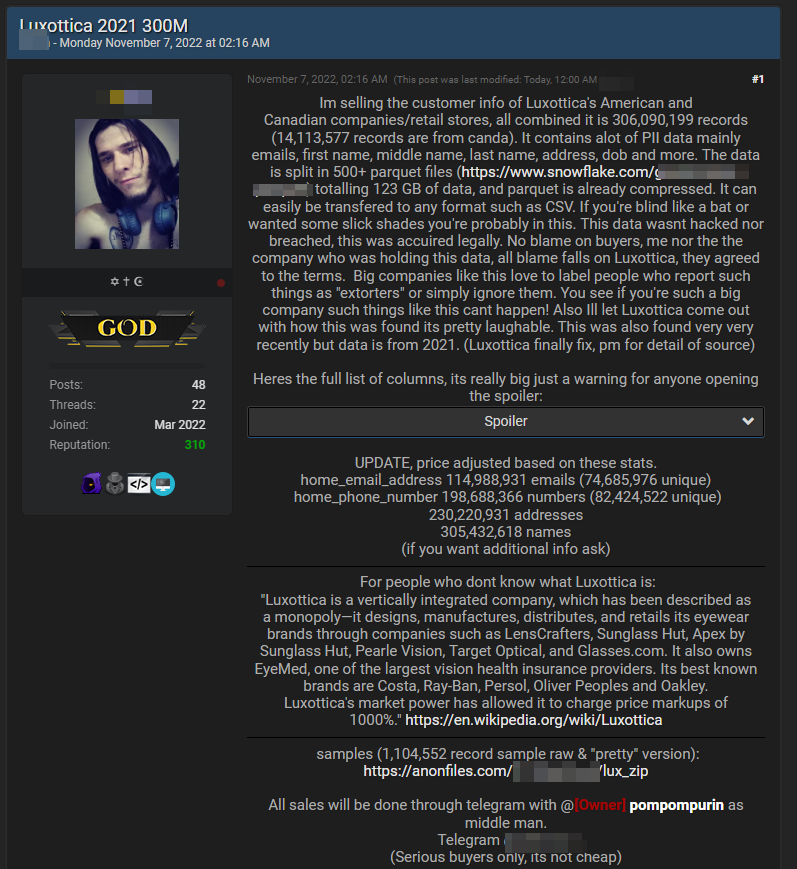

Sul noto forum underground Breach Forums, è apparso recentemente un post che rivendica un attacco informatico a Luxottica, dove vengono messi in vendita i dati dei clienti e dei negozi dell’azienda.

Ricordiamo che Luxottica venne colpita dalla cybergang Nefilim nel 2020, attraverso un attacco a doppia estorsione. Luxottica non pagò il riscatto sotto la pressione della pubblicazione dei dati da parte della cybergang, ma diffuse una nota in cui spiegava cosa era successo, quali erano i rischi e le azioni che aveva intrapreso.

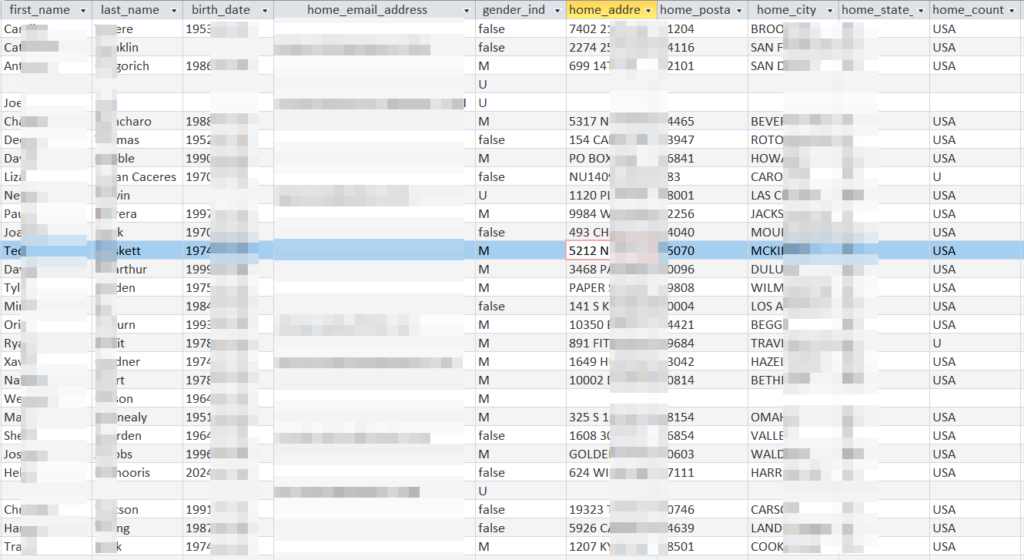

Il post apparso su Breach Forums recentemente, riporta che i dati sottratti sono del 2021 e contengono “principalmente” e-mail, nome, secondo nome, cognome, indirizzo, data di nascita e altro e che il modo in cui sono stati esfiltrati è “abbastanza ridicolo”. Pertanto sembrerebbe che si tratti di altre informazioni pubblicate e non dei dati sottratti dalla gang Nefilim.

Nel post viene fornito un indirizzo Telegram di contatto oltre ad un archivio contenente dei samples ospitati su AnonFiles.

Il post riporta quanto segue:

Sto vendendo le informazioni sui clienti delle aziende/negozi al dettaglio americani e canadesi di Luxottica, tutte insieme sono 306.090.199 record (14.113.577 record provengono da Canada).

Contiene molti dati PII principalmente e-mail, nome, secondo nome, cognome, indirizzo, data di nascita e altro. I dati sono suddivisi in oltre 500 file parquet ( https://www.snowflake.com/guides/what-parquet) per un totale di 123 GB di dati e il parquet è già compresso.

Può essere facilmente trasferito in qualsiasi formato come CSV. Se sei cieco come un pipistrello o volevi delle sfumature lucide, probabilmente sei in questo. Questi dati non sono stati violati, questo è stato acquisito legalmente.

Nessuna colpa per gli acquirenti, né io né la società che deteneva questi dati, tutta la colpa ricade su Luxottica, hanno accettato i termini.

Le grandi aziende come questa amano etichettare le persone che segnalano tali cose come "estorsori" o semplicemente ignorarle. Vedi, se sei un'azienda così grande, cose come questa non possono succedere!

Inoltre, lascerò che Luxottica esponga il modo in cui sono stati trovati questi dati che è abbastanza ridicolo. Anche questo è stato trovato molto molto di recente, ma i dati sono del 2021. (Luxottica ha finalmente risolto, pm per i dettagli della fonte)

Importante riportare che il post è stato verificato da Breach Forums e le vendite saranno mediate direttamente dall’amministratore del Forum, ovvero “pompompurin“.

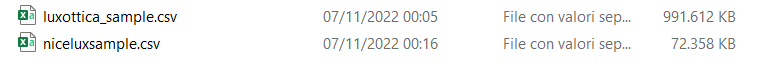

Il file su AnonFiles contiene 330MB compressi nel quale sono presenti due file CSV, entrambi contenenti files dell’azienda.

Il primo file contiene quasi un GB di dati, mentre il secondo contiene 72MB di dati con circa un milione di occorrenze.

I dati contenuti nel samples sono principalmente di origine USA. Non abbiamo rilevato la presenza di occorrenze afferente a persone italiane, anche se molto probabilmente nel file complessivo da 300 milioni, sicuramente saranno presenti.

Nel mentre attendiamo un comunicato ufficiale dell’azienda, RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali.

Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo sulle nostre pagine per dare risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.